漏洞概况

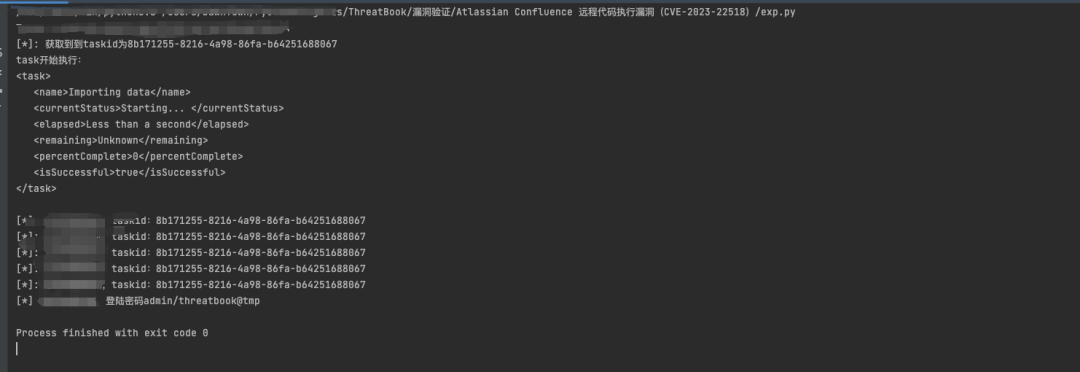

微步漏洞团队于10月31日监控到Confluence Data Center and Server远程命令执行漏洞(CVE-2023-22518)情报。攻击者可利用该漏洞重置Confluence数据库,清空数据,执行任意命令,获取主机控制权限。利用成本极低,危害极高。

微步已于11月2日通知客户做好防护。

微步分析师在运营分析HFish蜜罐数据时,发现该漏洞已被黑客团伙大规模利用,武器化成熟度极高。

目前公网仍有大量资产尚未修复,建议还没处置该漏洞的客户,立即处置!

漏洞处置优先级(VPT)

在野利用事件

Cerber Ransomware Exploits Atlassian Confluence Vulnerability CVE-2023-22518: https://www.trendmicro.com/en_us/research/23/k/cerber-ransomware-exploits-cve-2023-22518.html Rapid7-Observed Exploitation of Atlassian Confluence CVE-2023-22518: https://www.rapid7.com/blog/post/2023/11/06/etr-rapid7-observed-exploitation-of-atlassian-confluence-cve-2023-22518/

相关IOC

| IP | |

| IP | |

| IP | |

| IP | |

| IP | |

| IP | |

| IP | |

| IP | 193.176.179[.]41 |

| IP | 193.43.72[.]11 |

| IP | 45.145.6[.]112 |

| IP | 212.83.151[.]31 |

| IP | 20.212.231[.]68 |

| IP | 20.212.231[.]68 |

| IP | 191.37.0[.]253 |

| MD5 | 9e0a8f1097176a5215648b9376db6611 |

| MD5 | 81b760d4057c7c704f18c3f6b3e6b2c4 |

处置建议

5.3 注意勒索攻击

微步在线产品侧支撑情况

微步在线威胁感知平台TDP已支持检测,规则ID为S3100128197。

时间线

2023.11.13 微步更新漏洞威胁情况

---End---

微步漏洞情报订阅服务

微步提供漏洞情报订阅服务,精准、高效助力企业漏洞运营 提供高价值漏洞情报,具备及时、准确、全面和可操作性,帮助企业高效应对漏洞应急与日常运营难题; 可实现对高威胁漏洞提前掌握,以最快的效率解决信息差问题,缩短漏洞运营MTTR; 提供漏洞完整的技术细节,更贴近用户漏洞处置的落地; 将漏洞与威胁事件库、APT组织和黑产团伙攻击大数据、网络空间测绘等结合,对漏洞的实际风险进行持续动态更新。

X 漏洞奖励计划

“X漏洞奖励计划”是微步X情报社区推出的一款0day漏洞奖励计划,我们鼓励白帽子提交挖掘到的0day漏洞,并给予白帽子可观的奖励。我们期望通过该计划与白帽子共同努力,提升0day防御能力,守护数字世界安全。

---End---

微步漏洞情报订阅服务

微步提供漏洞情报订阅服务,精准、高效助力企业漏洞运营 提供高价值漏洞情报,具备及时、准确、全面和可操作性,帮助企业高效应对漏洞应急与日常运营难题; 可实现对高威胁漏洞提前掌握,以最快的效率解决信息差问题,缩短漏洞运营MTTR; 提供漏洞完整的技术细节,更贴近用户漏洞处置的落地; 将漏洞与威胁事件库、APT组织和黑产团伙攻击大数据、网络空间测绘等结合,对漏洞的实际风险进行持续动态更新。

X 漏洞奖励计划

“X漏洞奖励计划”是微步X情报社区推出的一款0day漏洞奖励计划,我们鼓励白帽子提交挖掘到的0day漏洞,并给予白帽子可观的奖励。我们期望通过该计划与白帽子共同努力,提升0day防御能力,守护数字世界安全。

---End---

---End---

---End---

微步漏洞情报订阅服务

提供高价值漏洞情报,具备及时、准确、全面和可操作性,帮助企业高效应对漏洞应急与日常运营难题; 可实现对高威胁漏洞提前掌握,以最快的效率解决信息差问题,缩短漏洞运营MTTR; 提供漏洞完整的技术细节,更贴近用户漏洞处置的落地; 将漏洞与威胁事件库、APT组织和黑产团伙攻击大数据、网络空间测绘等结合,对漏洞的实际风险进行持续动态更新。

X 漏洞奖励计划

“X漏洞奖励计划”是微步X情报社区推出的一款0day漏洞奖励计划,我们鼓励白帽子提交挖掘到的0day漏洞,并给予白帽子可观的奖励。我们期望通过该计划与白帽子共同努力,提升0day防御能力,守护数字世界安全。

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MTc3ODY4Mw==&mid=2247503806&idx=1&sn=57ffae6c0616cd4baf1a563247bbbf08&chksm=cfcaacaaf8bd25bcde79a1a45fd6eba48098a248f0ae440deab7525246994686936449157790&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh