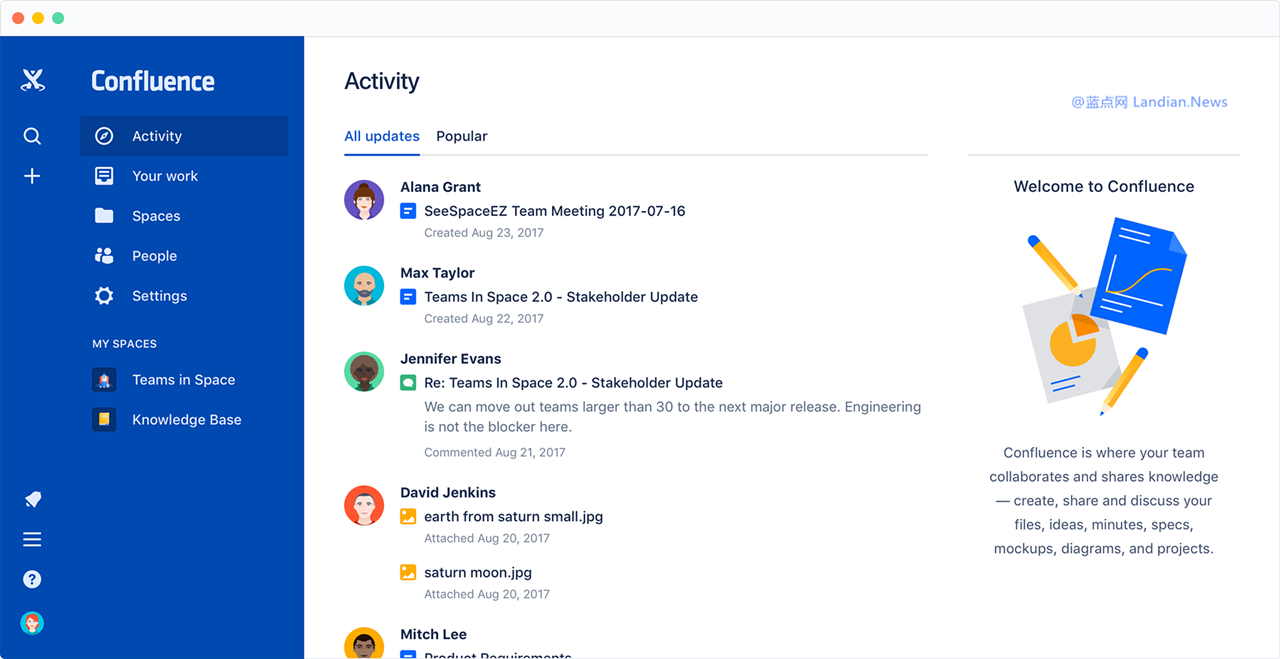

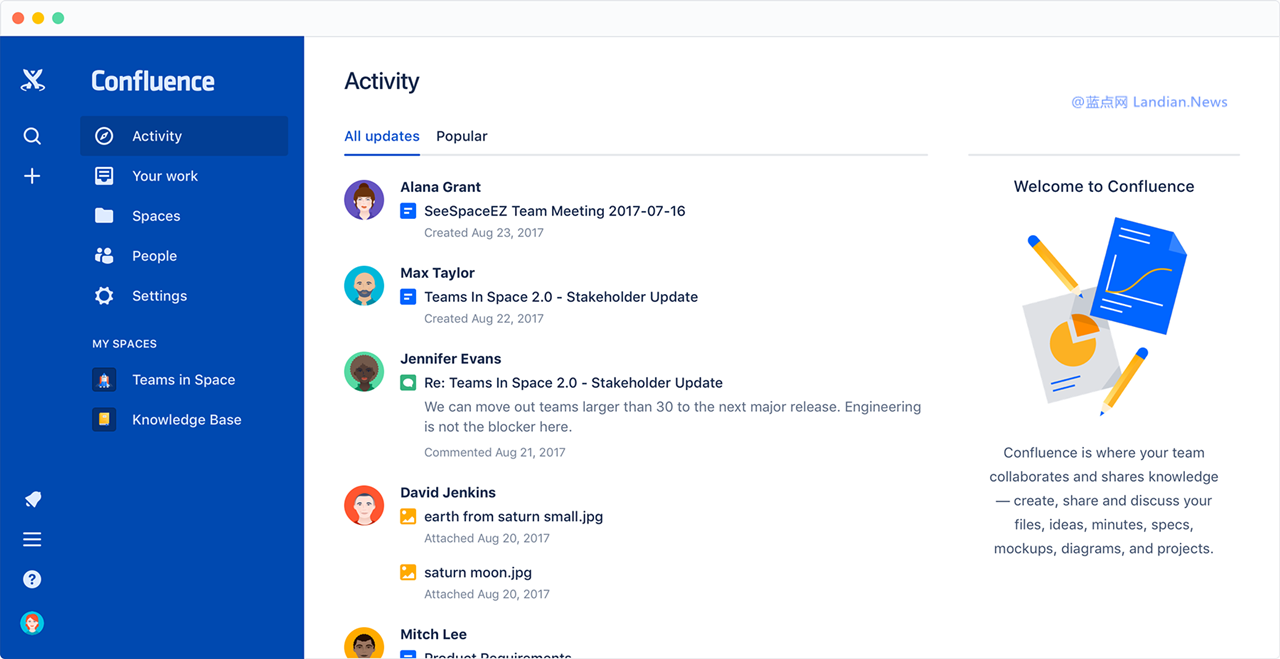

请各位开发者和企业注意,企业文档工具 Confluence 日前出现了一枚重大漏洞,目前已经有相当多的攻击者利用该漏洞进行 webshell、删库、部署勒索软件等等。

该漏洞编号 CVE-2023-22518,属于不当授权漏洞,在不需要登录任何账号的情况下,只需要构造特定链接即可进入 Confluence 并创建管理员权限账号。

使用此账号攻击者可以进行所有管理操作,包括但不限于窃取数据、删除数据、加密数据等。

最初 Atlassian 将该漏洞的 CVSS 评分定为 9.1 分,目前已经提升到满分的 10 分,可见该漏洞的潜在影响是多么大。

注意:这个漏洞被爆出已经有几天,官方也更新了几次支持文档,若使用 Confluence 可以在本文结尾查看最新版支持文档。

需立即升级至以下版本:

7.19.16、8.3.4、8.4.4、8.5.3、8.6.1,如果你使用上述版本的子版本请立即升级到最新版本修复该漏洞,如果你暂时无法升级到最新版,请立即断开公网连接避免被扫描到。

官方已经观察到攻击:

作为对该 CVE 持续监控和调查的一部分,Atlassian 已经观察到一些使用勒索软件的威胁行为者利用漏洞的报告。

Confluence Data Center 和 Server 的所有版本均受此漏洞影响。

以下是官方推荐的临时缓解方案,即如果你无法立即升级版本修复漏洞的话:

1. 立即备份你的实例

2. 如果可能的话请从公网上删除实例直到修复

3. 如果你无法限制外网访问和修复漏洞,请按照文档说明修改配置文件 (看结尾链接)

如何判断是否已经被黑:以下是可能的路径,但不包含所有攻击方法

1. 失去对实例的登录访问权限

2. 网络访问日志中出现 /json/setup-restore* 请求

3. 安装了未知插件,目前已经有实例被黑并被安装 web.shell.Plugin 恶意插件

4. 出现未知的团队成员 confluence-administators

5. 出现了新创建的用户等等。

版权声明:感谢您的阅读,除非文中已注明来源网站名称或链接,否则均为蓝点网原创内容。转载时请务必注明:来源于蓝点网、标注作者及本文完整链接,谢谢理解。