阅读: 12

结构合理的网络安全管理必须与软件定义汽车的开发齐头并进。开发人员必须兼顾各个层次的安全性,不对特定应用程序或任何支持软件的安全性做出任何假设。

简而言之,开发人员必须管理风险,从其他行业吸取教训,推进全面的网络安全管理体系,以提供应对任何未来风险的框架。安波福公司(Aptiv)通过行业组织与客户、供应商和同行合作,积极帮助提高标准。

一、安全挑战

观察人士经常指出,车辆与互联网的直接连接是风险来源,但他们往往忽略了间接连接,例如使用USB或蓝牙通过手机连接。即使看起来没有任何连通性的车辆也可以具有无线轮胎压力监测系统或允许访问车辆信息的车载诊断模块。

由于连通性没有足够强大的安全性,2015年发生了一起广为人知的事件,在这起事件中,研究人员能够远程控制车辆的某些功能。尽管这对许多人来说只是一次痛苦的经历,但这一事件迫使汽车行业更深入地考虑汽车网络安全的系统方法可能是什么样子。

当然,其他行业也有类似的经历。因此,来自各个行业的安全管理实践有助于塑造汽车网络安全的框架。虽然人们可能会想到商业信息技术及其备受瞩目的持续恶意软件防御,但航空航天业更为接近。

航空航天业长期以来一直支持让非常敏感的代码与不太敏感的代码一起运行的想法。事实上,该行业按照设计保障级别(DAL)对软件进行分类。DAL是一种风险分类系统,与汽车行业的汽车安全完整性级别(ASIL)类似。

其他行业在网络安全方面的经验为新法规提供了基础,这些法规规定了如何在汽车领域建立全面的网络安全管理系统,例如联合国欧洲经济委员会(UNECE)的第155号法规(R155)。由于人们对硬件支持的安全性有需求,专用微处理器的规模经济应运而生,汽车行业从中受益。为其他行业开发的纵深防御策略为确保整个车辆的多层安全提供了一条清晰的路径。

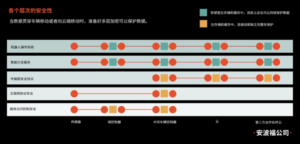

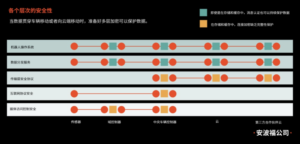

二、各个层次的安全性

大多数人都熟悉其网络浏览器中的锁定图标,该图标表示已经与通过身份验证的服务器建立了加密连接。下载到车辆上的代码的加密验证遵循类似的原理。

公钥基础设施(PKI)是一种机制,允许制造商以接收系统可以验证其真实性的方式对其软件进行数字签名。制造商使用非公开的数字密钥在提供软件之前对其进行加密。下载软件时,车辆会使用不同的公开数字密钥来验证内容。复杂的算法确保只有使用非公开密钥签名的内容才能使用公钥进行验证。

这就是制造商还必须提供安全引导的原因。当车辆启动时,系统应在开始运行之前验证软件的真实性和完整性。也就是说,系统必须确保代码是由制造商编写的,而不是由攻击者编写的。

在车内建立网络,并通过蜂窝和无线局域网连接到云网络,需要车辆在多个层面上保护这些连接。

最底层是媒体访问控制安全(MACsec),也就是在两个直接连接的设备之间建立双向加密链路。MACsec可以非常快速地工作,使用专用硬件以线路速率对信息进行加密和解密。

再往上一层是互联网协议安全(IPsec)。该协议在网络层工作,对具有IP地址的网络节点之间的数据包进行验证和加密。使用IPsec机制可以通过路由器、直连云端等方式帮助保护在网络中流动的数据,而不仅仅保护在两点之间的物理链路上流动的数据。

更进一步地,制造商可以使用传输层安全(TLS)协议。传输层安全协议在网络级别运行,进程在不与IP地址绑定的情况下进行通信,因此安全机制更灵活。当今基于互联网的通信中广泛使用传输层安全性协议,车辆在与云通信时可能会使用该协议。

安波福公司在其产品中实施了MACsec、IPsec和TLS协议,同时也在探索消息完整性保护,例如在一些数据分发服务实现和安全机器人操作系统2(SROS2)中发现的保护,从而在实际中将保护绑定到信息。即使信息在TLS连接之间缓存和存储,甚至对于跨越车辆内以及车辆与云和智能手机之间的许多TLS连接的继电器,这种保护也有效。

此外,随着汽车公司开始引入更多的开发人员来构建软件中的不同功能,通过使用管理程序、容器和其他技术来保持软件的独立性,甚至在共享硬件上保持软件的独立性,确保应用程序之间的不干扰变得越来越重要。

三、结构化方法

联合国制定了一些法规,为汽车行业的网络安全提供指导。一个是联合国欧洲经济委员会第156号法规。该法规推动了安全更新、安全引导和其他技术的所有需求。另一个是联合国欧洲经济委员会第155号法规。该法规呼吁建立网络安全管理系统,管理如何将安全设计到车辆中,并通过威胁分析和风险分析,为系统地思考车辆风险提供了一个框架。

联合国欧洲经济委员会第155号法规引用了国际标准ISO/SAE 21434。该标准有许多有价值的贡献,有助于制定指南来评估基于攻击发生的可行性和威胁实现后的潜在影响的风险。该标准还引入了网络安全保障级别(CAL)的概念。网络安全保障级别可以传达系统必须受到多大程度的攻击保护。

汽车公司目前正在审计其工程流程,确保流程合规,以此助力联合国欧洲经济委员会法规于2024年年中在欧盟成为强制性法规。一旦法规生效,定期审计可以确保持续合规。

当然,仅仅合规是不够的。自动化测试对于保持高水平的安全恢复能力也是至关重要的。安波福公司已经在持续集成和持续部署(CI/CD)基础设施中进行了持续安全测试,并且正在添加更多形式的测试。

安波福公司在开发过程中使用了几种方法来测试代码。静态应用程序安全测试(SAST)检查源代码是否存在缺陷,动态应用程序安全检测(DAST)运行模拟攻击。除了静态应用程序安全测试和动态应用程序安全检测之外,模糊测试或“模糊化”工具可以帮助在整个软件开发过程中对成熟的代码进行安全测试,而不是等到最后期限紧迫时才结束流程。模糊测试涵盖了非常广泛的潜在意外输入,会自动生成大量的输入,快速地为开发人员提供所需的反馈(有时是夜间反馈),从而强化代码,以此抵御从格式错误的数据包到随机数据的各种情况。

四、接下来的步骤

大部分合作可以通过现有机构进行,如汽车信息共享和分析中心。

安波福公司很自豪能在汽车信息共享和分析中心中发挥积极作用,将继续与客户、合作伙伴和行业同事密切合作,共同努力创建网络安全管理系统,实现下一代软件定义的汽车创新。

发布日期:2023年8月

原文链接:https://www.aptiv.com/docs/default-source/white-papers/2023_aptiv_whitepaper_cybersecurityevolution.pdf?