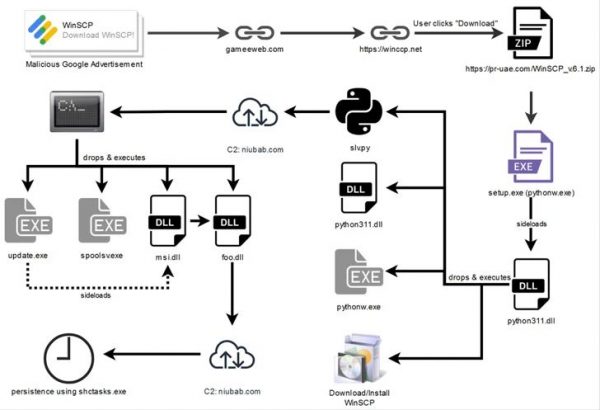

黑客利用谷歌的动态搜索广告(DSAs)技术,诱导希望下载WinSCP等合法软件的用户安装恶意软件。DSAs技术能够根据网站内容自动生成广告,黑客利用这一特性提供恶意广告,将用户引导至一个遭受入侵的WordPress网站gameeweb[.]com,该网站会将用户重定向至攻击者控制的钓鱼网站。

这一复杂的多阶段攻击链的最终目标是诱使用户点击伪装成WinSCP官方网站的winccp[.]net,并下载恶意软件。

从gaweeweb[.]com网站到假冒的winsccp[.]net网站的流量取决于正确设置的引用头。如果引用头不正确,用户将被”Rickrolled”,并被重定向到臭名昭著的Rick Astley YouTube视频。

最终的恶意载荷以ZIP文件(”WinSCP_v.6.1.zip”)的形式存在,其中包含一个安装可执行文件。当该文件启动时,它会利用DLL侧载功能加载并执行存档中名为python311.dll的DLL文件。

该DLL文件会下载并执行一个合法的WinSCP安装程序,以维持欺诈行为,并在后台偷偷运行Python脚本(”slv.py”和”wo15.py”)以触发恶意行为。

此次恶意事件的攻击目标仅限于需要下载WinSCP软件的人。根据托管恶意软件的网站上使用的地理阻断功能显示,美国用户是此次攻击的主要受害者。

这并不是谷歌的动态搜索广告首次被滥用来传播恶意软件。上个月,Malwarebytes揭露了一起恶意事件,该事件涉及的网站通过向搜索PyCharm的用户提供指向黑客网站的链接,为部署窃取信息的恶意软件铺平了道路。

另外,Malwarebytes还揭示了2023年10月信用卡盗刷活动的上升趋势。据估计,该活动已入侵数百个电子商务网站,其目的是通过注入逼真的虚假支付页面来窃取财务信息。

转自E安全,原文链接:https://mp.weixin.qq.com/s/AEB5giyQcSkXn1ioOq7ZHg

封面来源于网络,如有侵权请联系删除