准备工作:

IDA Pro 8.3.230608 (x86,x64,ARM,ARM64,PPC,PPC64,MIPS)

https://www.123pan.com/s/l1eA-GOHD3.htmlpatch(python3版本的),CRACKME.exe,HOLA_REVERSER.exe

https://www.123pan.com/s/l1eA-vDHD3.htmlPEiD 0.95

https://down.52pojie.cn/?query=peid或者DIE-engine

https://github.com/horsicq/DIE-engine首先区分这个文件到底是32bit或者是64bit程序

两个文件均为32bit,我们现在使用ida_x86进行调试分析

运行程序获取关键字符串

双击跳转到字符串定义位置

按下X可以看到有两处调用

重命名后继续按下X

保存上面两处修改。

运行程序获取关键字符串

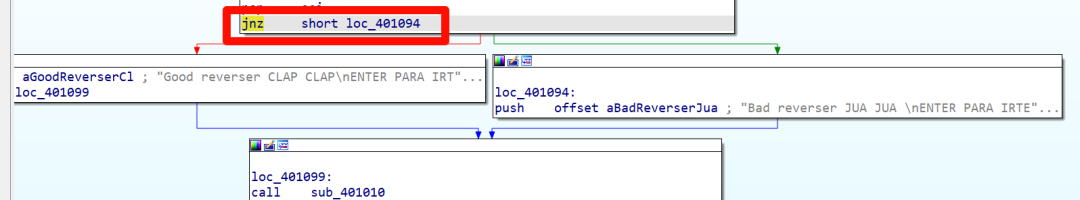

只要结果不为0,那么就一直返回成功信息

保存一下,我们运行这个程序。

文章来源: http://mp.weixin.qq.com/s?__biz=MzU1Mjk3MDY1OA==&mid=2247508190&idx=1&sn=de2d940630d82e6a158248b05e8d7837&chksm=fbfb1013cc8c9905e93d51c4518025b848f43eb9d64fac3e54966d1bd8b3beddd2647fc0badd&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh