我们都只是shiro黑客而已

2023-12-6 08:31:16

Author: 天驿安全(查看原文)

阅读量:37

收藏

开局一个目标http://manage.test.cn![]()

登录框大概长这样某src有的人可能见过。

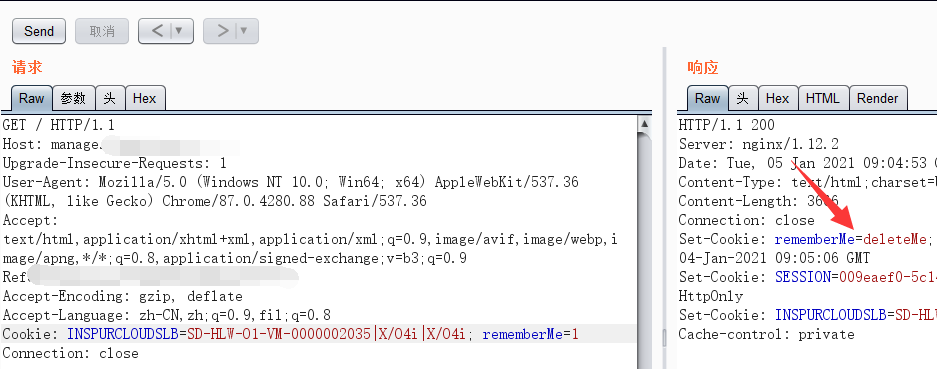

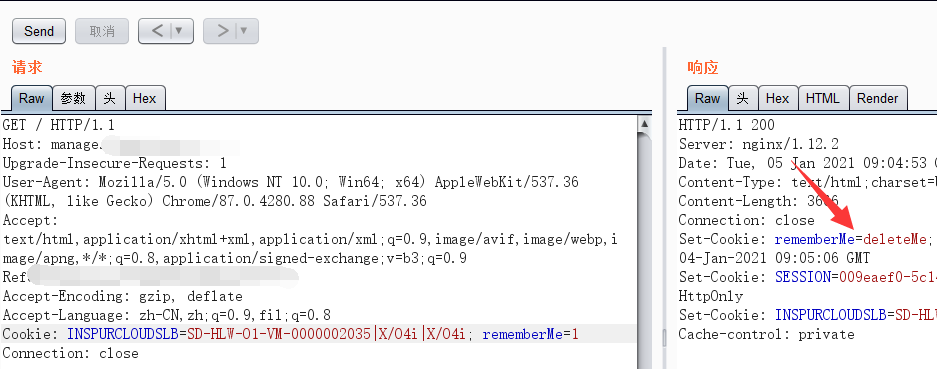

http://manage.test.cn/welcome.html直接访问welcome.html看看http请求记录adminUser/getCurrentUser.do

感觉是获取用户信息的,于是尝试使用一些权限绕过来的技巧来测试。

发现使用/xxxxx/;/adminUser/getCurrentUser.do能获取用户身份证,手机号等(随机获取每次请求都不一样)成功进入后台,但是因为有的请求肯定会验证session验证用户身份所以里面很多功能都是报错500.查看http://manage.test.cn/的ip发现和这个ip为同一ip。此处xxx目录是基本不可能扫的到的。

然后发现这个站是jeesite直接shiro反序列化拿下原文地址:https://www.yuque.com/woshikiller/izq9t0/xp5egp

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxNjIxNDQyMQ==&mid=2247495918&idx=1&sn=f61d9be58ed26f82ac9b51bb3c9bf2c3&chksm=c151f714f6267e02a16c6565f9c7ecdff40e2499c6bced013c51ff7249a82add42d0811ea70c&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh