根据官方发布的多篇报告,美国APT在入侵西工大过程中,一共使用了以下5款远控:

1 针对边界设备及linux系统的"NOPEN"远控木马。

2 针对Windows主机的“怒火喷射”图形界面远控。

3 针对边界设备的“二次约会”中间人劫持远控。

4 用于持久化控制的长期潜伏的“狡诈异端犯”后门。

5 与"NOPEN"后门配合使用的实现各种隐藏功能的“坚忍外科医生”rootkit后门。

NOPEN远控木马

在之前的文章中介绍过,美国NSA通过SunOS系统远程溢出漏洞或者其它网络设备漏洞向边界设备植入后门,这种后门通常就是NOPEN木马。它由美国国家安全局NSA研发,主要用于控制受害单位的网络设备节点,主要针对unix/linux系统,包括FreeBSD、SunOS、HP-UX、Solaris、Linux等。

NOPEN木马包括服务端noserver和客户端noclient两部分,客户端会采取发送激活包的方式与服务端建立连接,使用RSA算法进行密钥协商,使用RC6算法加密通信流量。NOPEN后门的默认监听端口是32754,如果32754端口被占用,那么会递增一个端口号,监听在32755上,以此类推。

如下图所示,这是NOPEN木马的客户端的使用过程:

noclient [参数1:目标主机IP地址]:[端口号(默认为32754)]

如下图所示,它连接服务端会有一个密钥协商过程,之后返回一个命令行格式的控制台。

输入help命令会显示当前NOPEN可以进行的操作,而且提供了使用帮助。

输入shell命令,会返回一个交互型的shell,可以执行任意Linux操作系统命令。

使用wireshark进行抓包,发现通信过程中流量是完全加密的。

二次约会中间人劫持后门

“二次约会”中间人劫持后门是美国NSA的最重要的网络攻击武器之一,一般与"酸狐狸"浏览器0day打击平台Foxacid配合使用。这款攻击武器一般会长期驻留在网关服务器、边界路由器、防火墙设备中,针对海量数据流量进行精准过滤与自动化劫持,可以用于网络流量监听、中间人劫持攻击、在流量包中插入恶意链接或者恶意代码,同时它还可以结合BADDECISION无线攻击武器对无线网络上的用户发起“中间人”攻击,在用户不知情的情况下访问NSA服务器的恶意载荷,导致个人电脑被控。

在美国入侵西工大案例中,美国NSA的TAO(特定入侵行动办公室)在西北工业大学边界设备上安置该武器,劫持流经该设备的流量引导至“酸狐狸”平台实施浏览器溢出漏洞攻击。

这款后门支持分布式部署,由服务端和客户端构成。攻击者可指定源IP地址、源端口、目的IP地址、目的端口、协议类型、TCP标志等对网络流量进行过滤,并且可以指定匹配正则表达式文件以获取特定内容的流量,并且能够在流量中插入包含特定内容的返回包。接下来看这款工具的部分功能,以下是客户端程序:

以下是"二次约会"工具的server端程序:

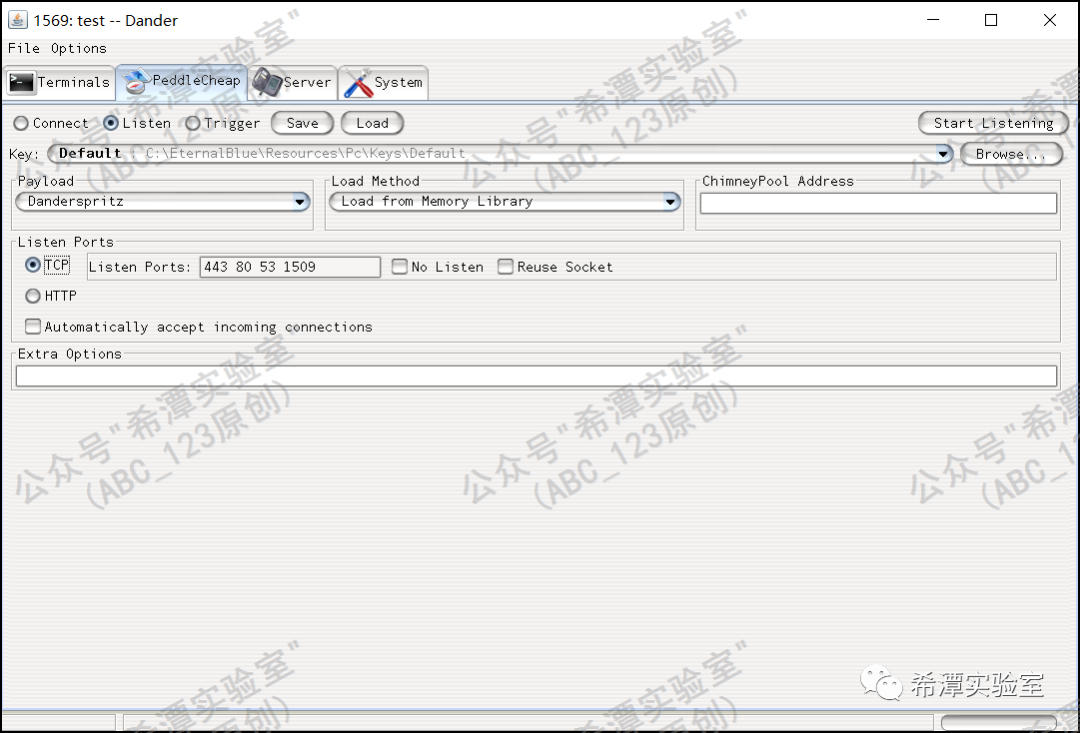

怒火喷射图形界面远控

"怒火喷射"远控是一款基于各种版本Windows系统的远控木马,并且带有图形界面,它可以生成20多种payload,本身具备极强的抗分析、反调试功能。在内网横向过程中,"怒火喷射"远控可以结合方程式工具包的"永恒之蓝"、"永恒浪漫"、"双脉冲星"等Windows远程溢出漏洞实施攻击。在美国APT对西工大攻击的案例中,TAO机构主要使用该武器配合“酸狐狸”平台对西北工业大学办公网内网的个人电脑实施持久化控制。

如下图所示一旦木马上线,它会自动化进行一系列的信息收集。

这款远控提供了很多后渗透功能,提供了各种插件,包括执行命令、文件浏览、日志查看、脚本定制、提升权限、网络查看、进程查看等。

为了适应各种网络环境,它支持正向连接、反向连接,支持TCP协议、HTTP协议及ICMP协议。

同样带有对windows系统的截屏功能。

狡诈异端犯

"狡诈异端犯"是一款轻量级的后门植入工具,运行后即删除自身,具备权限提升能力,可长久潜伏于目标设备并可随系统自启动。TAO主要使用该武器实现持久化,以便在合适时机建立加密管道上传NOPEN木马,保障对西北工业大学信息网络的长期控制。

根据美国NSA的公开资料显示,"狡诈异端犯"分为持久化版本和一次性版本,持久化版本在Linux系统重启后仍能存活。这款后门在进程注入之前会检查系统的进程,检查是否有适合注入的进程,如果返回00,则代表后门安装成功,如果返回09错误,代表没有找到合适的能注入的进程,后门安装失败。"狡诈异端犯"可以通过触发(Trigger)来激活,并上传前面我们介绍的"NOPEN"后门。

此外,这款后门美国NSA提供了专门的卸载工具,运行后卸载工具会删除自身,木马随之被清空,不留痕迹。美国NSA的官方文档指出该工具不能与TripWire(文件系统完整性检查)同时使用,说明该类安全防护软件还是有一定效果的。

坚忍外科医生rootkit后门

"坚忍外科医生"是一款高级rootkit后门,在对西北工业大学的网络攻击中,美国NSA使用了多个版本。它可以和Dewdrop模块搭配使用,此武器是一款针对Linux、Solaris、JunOS、FreeBSD等4种类型操作系统的后门,该武器可持久化运行于目标设备上,根据指令对目标设备上的指定文件、目录、进程等进行隐藏。TAO主要使用该武器隐藏NOPEN木马的文件和进程,避免其被监控发现。

美国NSA的TAO机构将“精准外科医生”后门与远程控制木马NOPEN配合使用,实现进程、文件和操作行为的全面“隐身”,长期隐蔽控制西北工业大学的运维管理服务器,同时采取替换3个原系统文件和3类系统日志的方式,清楚痕迹,隐藏自身。官方报告指出,先前的美国NSA的"Incision"后门可以直接升级到"坚忍外科医生"后门。

Part3 总结

美国NSA针对不同的操作系统、在不同的APT攻击阶段,会定制和使用不同的远控后门,这点与其它APT组织不同,其它APT组织更习惯把各种功能都集中到一两款远控上。

如有侵权请联系:admin#unsafe.sh