Bleeping Computer 网站消息,研究人员发现了 21 个安全漏洞,这些漏洞会严重影响 Sierra OT/IoT 路由器,威胁攻击者能够利用漏洞,通过远程代码执行、未授权访问、跨站脚本、身份验证绕过和拒绝服务攻击袭击关键基础设施。

Forescout Vedere 实验室的研究人员发现这些漏洞主要影响 Sierra Wireless AirLink 蜂窝路由器以及TinyXML和OpenNDS(开放网络分界服务)等开源组件。(AirLink 路由器具有高性能的 3G/4G/5G 和 WiFi 以及多网络连接能力,各种型号的路由器可用于复杂的应用场景,例如交通系统中的乘客 WiFi、应急服务的车辆连接、现场操作的远程千兆连接以及其他各种性能密集型任务,被广泛应用于政府系统、应急服务、能源、交通、供水和污水处理设施、制造单位和医疗机构。)

Sierra AirLink 路由器的应用(Forescout)

漏洞影响深远

Forescout 的安全研究人员在 Sierra AirLink 蜂窝路由器以及 TinyXML 和 OpenNDS 组件(这些组件也是其他产品的一部分)中发现了 21 个新漏洞。其中只有一个安全问题被评为严重,八个被评为高度严重,十几个被评为中等风险。最值得注意的漏洞如下:

CVE-2023-41101(OpenNDS中的远程代码执行-关键严重性得分为9.6)

CVE-2023-38316(OpenNDS中的远程代码执行-高严重性得分8.8)

CVE-2023-40463(ALEOS中未经授权的访问-严重程度高达8.1分)

CVE-2023-40464(ALEOS中的未经授权访问-严重程度高达8.1分)

CVE-2023-40461(ACEmanager中的跨站点脚本-高严重性评分8.1)

CVE-2023-40458(ACEmanager中的拒绝服务-严重程度高达7.5分)

CVE-2023-40459(ACEmanager拒绝服务-严重程度高达7.5分)

CVE-2023-40462(与TinyXML相关的ACEmanager中的拒绝服务-严重性得分高达7.5)

CVE-2023-40460(ACEmanager中的跨站点脚本-高严重性得分7.1)

上述至少有五个漏洞,威胁攻击者客无需验证即可利用,至于其他几个影响 OpenNDS 的漏洞,由于常见的攻击场景涉及客户端尝试连接到网络或服务,可能同样不需要进行身份验证。

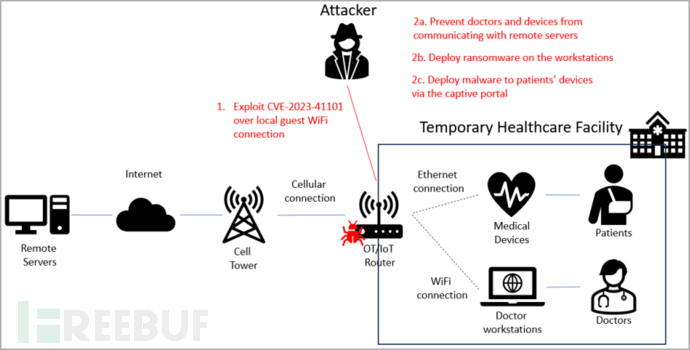

针对医疗保健提供商的攻击场景(Forescout)

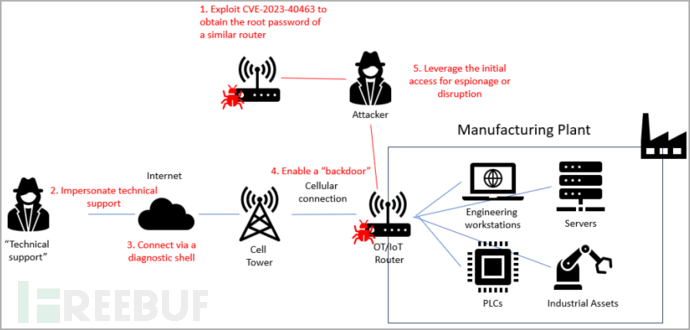

研究人员表示,威胁攻击者可以利用其中一些漏洞“完全”控制关键基础设施中的 OT/IoT 路由器,攻击入侵可能导致网络中断、间谍活动或横向移动到更重要的资产以及恶意软件部署。此外,除了潜在的网络攻击者,僵尸网络也可以利用这些漏洞进行自动传播、与指挥控制服务器通信以及实施 DoS 攻击。

工业环境中的攻击场景(Forescout)

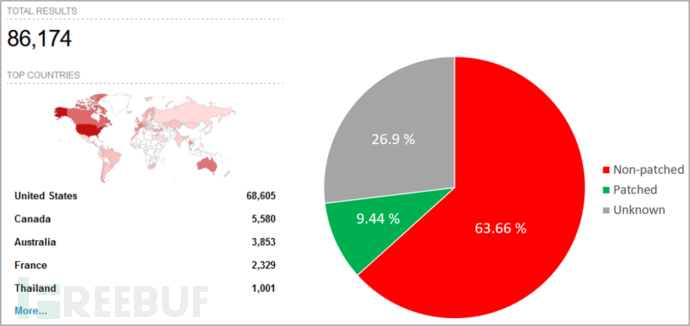

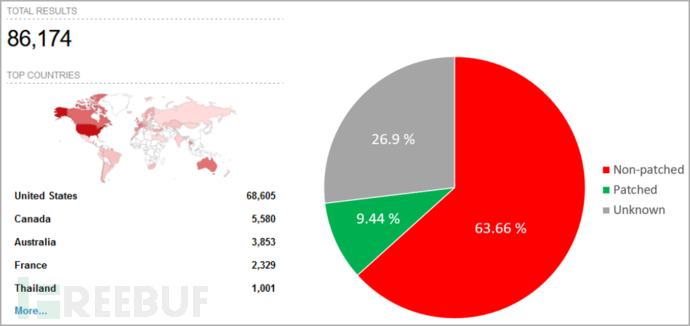

Forescout 的研究人员在 Shodan 搜索引擎上扫描了互联网连接设备后,发现 86000 多台 AirLink 路由器暴露在从事配电、车辆跟踪、废物管理和国家卫生服务的关键组织中。其中大约 80% 的暴露系统在美国,其次是加拿大、澳大利亚、法国和泰国。

值得一提的是,暴露系统中只有不到 8600 台对 2019 年披露的漏洞应用了补丁,超过 22000 台因使用默认 SSL 证书而面临中间人攻击。

Shodan 扫描结果 (Forescout)

补救措施

安全专家建议管理员将系统升级到 ALEOS(AirLink 嵌入式操作系统)4.17.0 版,该版本解决了所有漏洞,或至少升级到 ALEOS 4.9.9 版。OpenNDS 项目也针对影响开源项目的漏洞发布了安全更新,版本为 10.1.3。Forescout 还建议采取以下额外措施来加强保护自身系统:

更改 Sierra Wireless 路由器和类似设备的默认 SSL 证书。

禁用或限制非必要服务,如专属门户、Telnet 和 SSH。

安装网络应用防火墙,保护 OT/IoT 路由器免受网络漏洞的侵害。

安装 OT/IoT 感知 IDS,监控外部和内部网络流量,防止安全漏洞。

最后,Forescout 指出,威胁攻击者越来越多地以路由器和网络基础设施环境为目标,利用定制恶意软件发起网络攻击。对于网络犯罪分子来说,路由器通常是代理恶意流量或扩大僵尸网络规模的一种必备手段。

参考文章:

https://www.bleepingcomputer.com/news/security/sierra-21-vulnerabilities-impact-critical-infrastructure-routers/