俄罗斯 APT28 军事黑客利用 Microsoft Outlook 0day漏洞攻击多个欧洲北约成员国,其中包括北约快速部署部队。

Palo Alto Networks Unit 42 的研究人员观察到,APT28 军事黑客在大约 20 个月的时间里,针对 14 个国家的至少 30 个组织开展了三场活动,利用了 CVE-2023-23397 漏洞,这些组织被认为对俄罗斯军方和政府可能具有战略情报意义。

俄罗斯黑客还被追踪为“Fighting Ursa”、“Fancy Bear”和“Sofacy”,他们之前曾与俄罗斯主要情报局(GRU)(该国的军事情报机构)有联系。

2022 年 3 月,即俄罗斯入侵乌克兰三周后,他们开始利用 Outlook 安全漏洞作为0day漏洞武器,以乌克兰国家移民局为目标。

2022 年4 月中旬至 12 月期间,他们侵入了欧洲约 15 个政府、军事、能源和交通组织的网络,窃取了可能包含支持俄罗斯入侵乌克兰的军事情报的电子邮件。

尽管微软在一年后(即 2023 年 3 月)修补了该0day漏洞,但 APT28 运营商仍在继续利用 CVE-2023-23397 漏洞窃取凭证,从而允许他们在受感染的网络中横向移动。

5 月份,当影响所有 Outlook Windows 版本的绕过(CVE-2023-29324) 出现时,攻击面进一步增加。

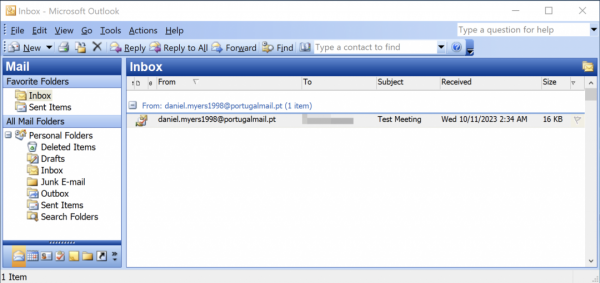

APT28恶意Outlook任务请求

目标是北约快速部署部队

今天,Unit 42 表示,在受到攻击的欧洲国家中,所有已确定的国家都是目前的北大西洋公约组织 (NATO) 成员国,但不包括乌克兰。

至少一支北约快速部署军(能够快速部署指挥北约部队的高度戒备部队总部)成为目标。

此外,除了欧洲国防、外交和内政机构之外,APT28 的重点还扩展到涉及能源生产和分配、管道基础设施运营以及材料处理、人员和航空运输的关键基础设施组织。

“对目标使用0day漏洞表明它具有重要价值。这也表明当时该目标的现有访问权限和情报不足。”Unit 42 表示。

在第二次和第三次行动中,Fighting Ursa 继续使用已经被归咎于他们的众所周知的漏洞,而没有改变他们的技术。这表明这些行动所产生的访问和情报超过了公开活动和发现的后果。

“出于这些原因,所有三项活动中针对的组织很可能比俄罗斯情报部门的正常优先级更高。”

10月,法国网络安全机构(ANSSI)披露,俄罗斯黑客利用Outlook安全漏洞攻击法国各地的政府机构、企业、教育机构、研究中心和智库。

本周,英国和五眼情报联盟的盟友还将一个被追踪为 Callisto Group、Seaborgium 和 Star Blizzard 的俄罗斯威胁组织与俄罗斯联邦安全局 (FSB) 的“Centre 18”部门联系起来。

微软的威胁分析师通过禁用攻击者用于监视和收集电子邮件的 Microsoft 帐户,挫败了针对多个欧洲北约国家的 Callisto 攻击。

美国政府现在悬赏 1000 万美元,征集有关 Callisto Group 成员及其活动的信息。

转自会杀毒的单反狗,原文链接:https://mp.weixin.qq.com/s/pmzdPzxnIWEM4anpJ65Abw

封面来源于网络,如有侵权请联系删除