2023-12-12 10:19:37 Author: 渗透Xiao白帽(查看原文) 阅读量:12 收藏

Part1 前言

大家好,我是ABC_123。在日常的安全服务工作、红队攻防比赛、渗透测试项目中,经常会遇到对网络设备密码、Web管理员密码、Mysql Oracle SQLServer数据库密码、SSH FTP SFTP密码的弱口令扫描,这时候就需要有一款实用的用户名密码字典生成工具。网上有很多类似的工具,但是用起来不符合自己的使用习惯,于是就把平时写的一些小脚本用java重新编写,套上图形界面,发出来给大家用一用。

注:下载地址在文末,后续有什么需要添加的功能,欢迎在后台给我留言。

Part2 工具的介绍与使用

汉字姓名转拼音

如果遇到Web表单登录入口,一般都会尝试使用burpsuite进行猜解尝试得到可用的账号密码,但是经常会遇到枚举不到可用的用户名的情况,于是就诞生了这款工具。与网上的工具不同,这里ABC_123选用了最新的java的汉字拼音转换支持库并支持14种格式的用户名拼音转换,增强速度和准确性。同时对读入的中文汉字姓名列表文件进行编码识别,避免出现中文乱码问题,对生成的字典进行了去重,保证没有重复结果。

工具的使用非常简单,选择一个汉字姓名字典,比如“names.txt”,然后勾选需要的用户名规则,点击“生成拼音格式字典”,程序会自动生成output.txt文件。

生成的output.txt文件内容如下,可以看到,生成了各种汉字用户名的拼音格式,这样的用户名字典列表可以使枚举用户名的成功率大大增加。

交叉字典生成功能

填入用户名字典列表及密码字典列表,点击“交叉生成1”或“交叉生成2”按钮,程序会生成两种模式的用户名密码字典列表,并以冒号分隔。

网络设备字典生成

网络设备的用户名通常是Root、Admin、system等,而网络设备的运维管理员通常会以@或者#作为用户名的后缀,并结合年份设置成满足密码大小写及特殊字符要求的格式,比如Root@2023、Admin@2022。

ip地址处理功能

填入192.168.,点击“生成B段列表”,这个功能在进行内网横向中比较有用,因为有的内网扫描工具不支持填入B段地址,只能导入全量的C段列表。

填入192.168.12. ,然后点击生成“生成c段地址”功能,会生成1至254所有的ip地址,因为部分内网扫描工具只能导入一个ip,为了可以进行c段扫描,需要生成类似的ip地址列表。

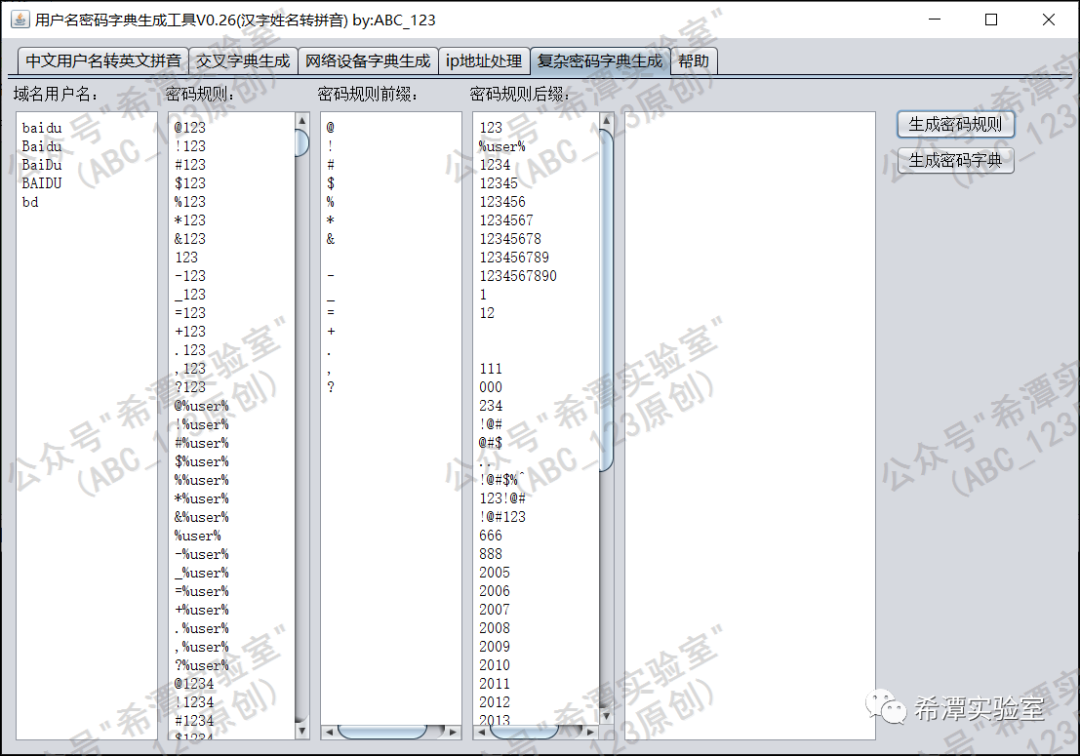

复杂密码生成

这个是仿照一个ftp弱密码批量扫描工具编写的,使用稍有复杂。

第1步,点击“生成密码规则”,会生成“密码规则”,密码规则是结合“字典规则前缀”及“字典规则后缀”。

然后点击“生成密码字典”。

Part3 总结

关注公众号“希潭实验室”后,回复数字“1210”,即可得到此工具的下载地址。后期ABC_123会继续维护这个“用户名字典生成工具”,大家有什么好的建议或者想法,欢迎后台给我留言。

往期推荐 · 有彩蛋

【超详细 | Python】CS免杀-Shellcode Loader原理(python)

【超详细 | 钟馗之眼】ZoomEye-python命令行的使用

【超详细 | 附EXP】Weblogic CVE-2021-2394 RCE漏洞复现

【超详细】CVE-2020-14882 | Weblogic未授权命令执行漏洞复现

【超详细 | 附PoC】CVE-2021-2109 | Weblogic Server远程代码执行漏洞复现

【漏洞分析 | 附EXP】CVE-2021-21985 VMware vCenter Server 远程代码执行漏洞

【CNVD-2021-30167 | 附PoC】用友NC BeanShell远程代码执行漏洞复现

【奇淫巧技】如何成为一个合格的“FOFA”工程师

走过路过的大佬们留个关注再走呗

往期文章有彩蛋哦

如有侵权请联系:admin#unsafe.sh