2023-12-12 17:23:12 Author: mp.weixin.qq.com(查看原文) 阅读量:67 收藏

● 点击↑蓝字关注我们,获取更多安全风险通告

漏洞概述 | |||

漏洞名称 | Apache Struts 文件上传漏洞 | ||

漏洞编号 | QVD-2023-46516、CVE-2023-50164 | ||

公开时间 | 2023-12-07 | 影响对象数量级 | 十万级 |

奇安信评级 | 高危 | CVSS 3.1分数 | 8.1 |

威胁类型 | 代码执行 | 利用可能性 | 中 |

POC状态 | 已公开 | 在野利用状态 | 未发现 |

EXP状态 | 未公开 | 技术细节状态 | 已公开 |

利用条件:该漏洞的利用依赖于特定环境的条件,需要根据不同环境定制化攻击数据包。 | |||

(注:奇安信CERT的漏洞深度分析报告包含此漏洞的POC及技术细节,订阅方式见文末。)

影响组件

Apache Struts 2是一个用于开发Java EE网络应用程序的开放源代码网页应用程序架构。它利用并延伸了Java Servlet API,鼓励开发者采用MVC架构。

漏洞描述

近日,奇安信CERT监测到Apache Struts 文件上传漏洞(CVE-2023-50164),未经身份验证的远程攻击者可能会利用该漏洞执行路径遍历,成功利用该漏洞可以上传恶意文件到服务器的非预期位置,最终导致远程代码执行。

目前该漏洞的POC与技术细节已在互联网上公开,鉴于该漏洞影响范围较大,建议客户尽快做好自查及防护。

本次更新内容:

官方新增漏洞影响范围

新增奇安信产品解决方案

新增复现截图

更新漏洞描述

影响版本

2.5.0 <= Struts <= 2.5.32

6.0.0 <= Struts <= 6.3.0

2.0.0 <= Struts <= 2.3.37 (EOL)

其他受影响组件

无

目前,奇安信CERT已成功复现Apache Struts 文件上传漏洞(CVE-2023-50164),截图如下:

奇安信鹰图资产测绘平台数据显示,Apache Struts 代码执行漏洞(CVE-2023-50164)关联的国内风险资产总数为373583个,关联IP总数为19851个。国内风险资产分布情况如下:

Apache Struts 代码执行漏洞(CVE-2023-50164)关联的全球风险资产总数为718611个,关联IP总数为86216个。全球风险资产分布情况如下:

安全更新

目前,官方已有可更新版本,建议用户尽快更新到安全版本:

Struts >= 2.5.33

Struts >= 6.3.0.2

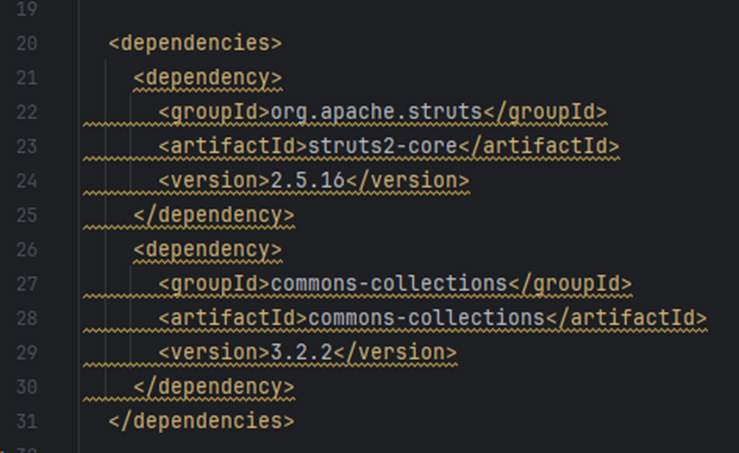

版本查看

使用maven打包的项目可通过pom.xml查看当前使用的struts2版本:

也可通过查看lib中的核心包查看struts版本。

若当前版本在受影响范围内,则可能存在安全风险,建议更新到安全版本。

产品解决方案

奇安信网站应用安全云防护系统已更新防护特征库

奇安信网神网站应用安全云防护系统已全局更新所有云端防护节点的防护规则,支持对Apache Struts 文件上传漏洞(CVE-2023-50164)的防护。

奇安信开源卫士已支持

奇安信开源卫士20231212. 469版本已支持对Apache Struts文件上传漏洞(CVE-2023-50164)的检测。(试用地址:https://oss.qianxin.com)

奇安信天眼检测方案

奇安信天眼新一代安全感知系统已经能够有效检测针对该漏洞的攻击,请将规则版本升级到3.0.1212.14147或以上版本。规则ID及规则名称:0x1002192E,Apache Struts2 任意文件上传漏洞(S2-066/CVE-2023-50164)。奇安信天眼流量探针规则升级方法:系统配置->设备升级->规则升级,选择“网络升级”或“本地升级”。

奇安信网神网络数据传感器系统产品检测方案

奇安信网神网络数据传感器(NDS5000/7000/9000系列)产品,已具备该漏洞的检测能力。规则ID为:4122 ,建议用户尽快升级检测规则库至2312121200以上。

奇安信自动化渗透测试系统检测方案

奇安信自动化渗透测试系统已经能够有效检测针对该漏洞的攻击,请将插件版本和指纹版本升级到20230121511600以上版本。规则名称:Apache Struts CVE-2023-50164 文件上传漏洞。奇安信自动化渗透测试系统规则升级方法:系统管理->升级管理->插件升级(指纹升级),选择“网络升级”或“本地升级”。

Snort检测方案

Snort是一个开源的入侵检测系统,使用规则来检测网络流量中的恶意行为。用户可参考以下Snort检测规则,进行Apache Struts 文件上传漏洞(CVE-2023-50164)的检测:

alert tcp $EXTERNAL_NET any -> $HOME_NET any (msg:" CVE-2023-50164 Apache Struts Path Traversal"; content:"../"; content:"name=\"Upload\""; content:"name=\" uploadFileName\"";sid:1000001; rev:1;)

[1]https://cwiki.apache.org/confluence/display/WW/S2-066

2023年12月8日,奇安信 CERT发布安全风险通告;

2023年12月12日,奇安信 CERT 发布安全风险通告第二次更新。

奇安信ALPHA威胁分析平台已支持漏洞情报订阅服务:

速修复!这个严重的 Apache Struts RCE 漏洞补丁不完整

开源框架 Apache Struts 2漏洞的 PoC 已公开

Apache Struts 和 Spring 开源漏洞状况的对比

奇安信代码卫士 (codesafe)

国内首个专注于软件开发安全的产品线。

觉得不错,就点个 “在看” 或 "赞” 吧~

如有侵权请联系:admin#unsafe.sh