xxxx学院身份认证系统有严重的逻辑设计缺陷:账户登录、手机登录、密码找回三个接口找到n个逻辑漏洞包括任意账号密码修改、信息泄露(应该还有更多,但是有很多重复的漏洞,没必要再找了)

edusrc高危漏洞审核通过(还没修复就先打满码码)

二、漏洞复现:

做个简简单单的账户信息收集【edusrc账户搜集还挺重要的,因为基本都不能注册,只能用学校学生的账号】

这里直接百度 site:学院url (学号|电话) ,就有挺多的了(学校一般会公示什么什么学生信息)

得到学号格式 —> 年份 1500 xxxx 和若干学生信息

学号登录接口:

这里拿个收集的学号试试:

【Base64加密了数据包传参信息,并没有什么用。】

漏洞一:这里首先有一个验证码不更换长期有效漏洞:

验证码错误回显应该是这样的:

存在危害:

1.可以对一个弱密码使用收集的用户名进行爆破

2.对一个用户名进行弱密码爆破

bp抓包发现数据包残留信息:

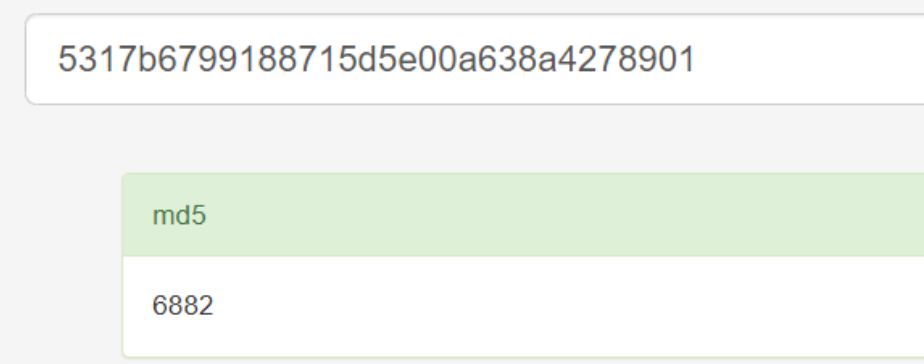

发现发送包有验证码md5加密:

漏洞二:【不仅验证码多次使用不更换,还有数据包遗留(信息)验证码漏洞】

!!!!

存在危害:只要logincode带着一个验证码md5加密,后面所有的登陆接口所有操作都可以无视验证码了—>这里的验证码功能等于没有,而且也没有ip访问限制,撞库就得死。

电话登录接口:

没注册的手机号会提示,抓包看看:

漏洞三:可对该点进行爆破:得到数据库存储的账户手机号。

存在危害:可以给他们都发送短信验证码,钱要亏死啊

小爆破演示验证一下:

存在危害:拿大字典爆破,学生电话都被揭露啦,危险危险

漏洞四:返回的数据包里有信息残留:手机号会附带相应学号

符合信息收集学号格式年份+1500+xxxx

【有童鞋的信息啦,只能打码打的这么丑了】

存在危害:

1.【很多人会拿手机号当密码,这样子也算一个数据包残留敏感信息的漏洞】

2.【后面测试的找回密码第一个接口是验证手机号和学号!!!,你这简直太搞了】

抓短信验证码响应包:

Smslogincode似短信验证码MD5加密【后面验证了】

漏洞五:短信验证码可爆破,可无限尝试

这里只测了四位数,还是在验证没失效,其实从000000-999999 爆过去肯定就能过了【或者找个验证码字典,不过我觉得它肯定是纯数字】这里肯定是有逻辑漏洞危害的,因为密码找回我就爆破成功了。这个学院做的网站真的好不安全啊!!

存在危害:学生数据信息会被泄露,登录页面可爆破

密码找回接口:

上文拿到的手机号和对应的学号直接过了第一个验证。。。。【无力吐槽了】

抓发送验证码响应包:

漏洞七:数据包(信息)短信验证码残留:

findpwcode。。。。。明显的验证码就在这里

Md5解密到了,但是改人家密码是不对的

但是

迫于审核员需要我成功的截图,我只能勉为其难更改了这位童鞋的密码【提交漏洞时交代清楚了,请求联系学院改回】

爆破验证码(四位数):

爆破成功,重置密码:

登录后访问:

里面有很多隐私信息泄露,而且还涉及消费功能

存在危害:学生账户数据信息泄露

三、漏洞修复建议:

1、验证码单次有效,校验一次就作废【这里的动态验证码跟没有一样,防不了一点爆破】升级一下把,换个滑块

2、对ip进行限制

3、改代码,数据包不要残留呢么多信息,太夸张了

4、手机登录也需要动态验证码,手机号不存在和发送短信验证码也需要动态验证码验证后才可以执行

5、找回密码接口多一点验证,第一个验证接口信息收集都能过

6、换一个开发

申明:本公众号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

★

欢 迎 加 入 星 球 !

代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员

进成员内部群

星球的最近主题和星球内部工具一些展示

加入安全交流群

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

如有侵权请联系:admin#unsafe.sh