恶意文件名称:

SugarGh0st

威胁类型:

远控木马

简单描述:

远控木马SugarGh0st由C++编写,拥有屏幕截图、文件/进程任意操作、远程命令执行等功能,攻击者可对受控目标主机执行任意远控操作,可轻松获取目标敏感信息及其他危险行为。

恶意文件描述

近期,深盾实验室在运营工作中发现一起地域网络攻击事件,威胁行为者疑似以钓鱼邮件为入口点,通过两条不同的感染链最终释放SugarGh0st远控木马,进而有选择的针对乌兹别克斯坦共和国与韩国终端用户。

在该起事件中,攻击者分别设计了三款以PDF与Word文档进行伪装的lnk文件,并使用特殊文件名以诱导用户点击,进而完成后续的感染链攻击。经分析,感染链的最终阶段都将释放一款由Gh0st改编而来的远控木马SugarGh0st,可以推断威胁行为者的最终目标是获取指定目标主机的访问及控制权限,进行敏感信息窃取活动以及其他危险行为。

恶意文件分析

在两条感染链中,攻击者均采用对lnk文件赋值特殊“目标”的方式,将终端命令写入其中,当受害者点击后将自动执行预制恶意命令,完成感染链攻击。

感染链一

该感染链存在两种诱饵文档,分别是PDF与Word,二者的攻击命令与执行流程基本一致。

受害者点击恶意lnk文件后,将自动释放诱饵文档、恶意JS文件、脚本文件、恶意DLL文件以及SugarGh0st的加密载荷到临时目录Temp下,随后将C:\\Windows\\SysWow64\\rundll32.exe文件复制到Temp目录中,再运行复制而来的rundll32.exe加载指定恶意DLL程序,并将加密载荷加载至内存空间完成解密,最终成功执行远控木马SugarGhost。

恶意lnk文件

解压后,将释放一个使用PDF / Word图标迷惑用户的lnk文件,该lnk文件在“目标”中包含一系列终端命令,当用户双击后可自动执行后续攻击。下图为PDF与Word诱饵展示:

整体命令如下所示:

该命令大致含义是在指定目录下寻找符合条件的lnk文件,并将特殊字符串输出到指定js文件,并通过cscript赋予指定参数运行。

恶意JS文件

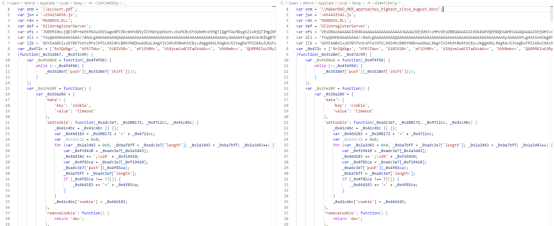

恶意JS文件受到严重混淆,将攻击组件base64编码后嵌入其中。

运行恶意JS文件后,首先对嵌入的攻击组件解码,并释放到Temp目录中,其中包括bat脚本文件、恶意DLL文件以及加密载荷,随后将当前主机中C:\\Windows\\SysWow64\\rundll32.exe复制到Temp目录下,并自动打开PDF / Word迷惑用户。

PDF内容如下:

Word内容如下:

随后自动执行bat脚本,通过Temp目录下的rundll32.exe反射加载恶意DLL文件。

恶意DLL文件

恶意DLL文件在被加载后,首先对文件本身进行解密,随后读取释放在Temp目录下的DPLAY.LIB加载至内存并解密。

经过一系列解密后,最终可在内存中执行最终的远控木马SugarGh0st。

感染链二

受害者点击恶意lnk文件后,将自动提取恶意JS文件并运行,随后由恶意JS文件释放诱饵文档、恶意的DLL DynamicWrapperX(libeay32.dll)以及SugarGh0st的加密载荷(libeay32.lib)至临时目录Temp,随后将C:\\Windows\\SysWow64\\wscript.exe文件复制到Temp目录中,并重命名为dllhost.exe,再加载libeay32.dll,最后将SugarGhost载荷加载至内存空间完成解密,最终成功执行远控木马SugarGhost。

下图为整体进程链:

恶意lnk文件

与感染链一一致,感染链二具有相同特质的lnk文件,下图为恶意lnk文件与命令展示:

该命令与感染链一含义一致,均对js给予指定参数启动。

恶意JS文件

该感染链中的JS文件同样被严重混淆。在JS被运行后,会释放一个SugatGh0st的加密载荷(libeay32.lib),一个名为libeay32的DLL文件以及诱饵文档。

诱饵文档如下所示:

释放完毕之后,将SysWow64目录下的Wscript.exe复制到Temp目录下并重命名为dllhost.exe,并使用该解释器再次执行已被删除的恶意JS文件,并在注册表中完成持久化操作。

恶意DLL文件

文件“libeay32.dll”原是一款名为DynamicWrapperX工具,该工具是一个ActiveX组件,可在脚本(JScript、VBScript等)中调用Windows API函数。攻击者可利用这一特性通过恶意JS文件运行其中的Shellcode,但必须由regsvr32.exe运行该组件。

DynamicWrapperX通过创建注册表键值,在目标主机中注册成员函数,并注册表com组件。

随后,与感染链一一致,将libeay32.lib加载至libeay32.dll中解密,最后将SugarGh0st在内存中运行。

SugarGh0st

该远控木马作为Gh0st的修改版,拥有键盘记录器、信息窃取、远程命令执行等功能。在本次事件中,释放的样本是一个32位的动态链接库文件,它会在内存中解密,随后自动运行。

在执行初期,SugarGh0st使用硬编码的C2域作为标记,创建一个互斥锁。

开辟一个新线程以启动键盘记录器,在指定目录下生成数据文件,将记录下的内容放入其中,随后进入一个永真循环,不断读取当前键盘数据。

上线后,每隔10秒对C2进行一次连接,并发送相关信息,如计算机名称、操作系统版本、驱动器信息、特殊注册表项值、Windows版本号等。

SugarGh0st可以获取各类信息,并通过访问服务的配置文件以管理目标主机的服务,如启动、删除、终止等。

SugarGh0st可以通过攻击者发送的命令从而实现各种远控行为。如权限提升、获取目标主机的屏幕截图,访问目标主机的摄像头数据,并将此类信息传输给攻击者等。除此之外,SugarGh0st还可以执行各类文件操作,如复制、移动、删除等。

下表为SugarGh0st所有命令:

命令 | 操作描述 |

0x20000001 | 权限提升并强制关机 |

0x20000002 | 权限提升并重启主机 |

0x20000003 | 权限提升并终止指定进程 |

0x20000004 | 清除事件日志 |

0x20000005 | 创建指定注册表键值以存放秘钥 |

0x20000011 | 在默认窗口中模拟按下指定键 |

0x20000012 | 在默认窗口中释放秘钥 |

0x20000013 | 设置鼠标光标位置 |

0x20000014 | 模拟鼠标单击左键 |

0x20000015 | 模拟鼠标松开左键 |

0x20000016 | 模拟鼠标双击左键 |

0x20000017 | 模拟鼠标单击右键 |

0x20000018 | 模拟鼠标松开右键 |

0x20000019 | 模拟鼠标双击右键 |

0x21000002 | 获取目标主机驱动器信息 |

0x21000003 | 搜索目标主机指定文件 |

0x21000004 | 删除目标主机指定文件 |

0x21000005 | 移动指定文件至Temp目录 |

0x21000006 | 运行任意Shell命令 |

0x21000007 | 复制指定文件 |

0x21000008 | 移动指定文件 |

0x21000009 | 将文件发送至C2服务器 |

0x2100000B | 将文件发送至目标主机 |

0x22000001 | 将当前屏幕截图发送至C2服务器 |

0x23000000 | 反弹Shell |

0x24000001 | 读取文件%ProgramFiles%\\WinRAR\\~temp.dat (异或 0x62) |

0x24000002 | 删除文件%ProgramFiles%\\WinRAR\\~temp.dat |

0x25000000 | 获取进程信息并终止进程(包含下列0001 - 0002) |

0x25000001 | 获取进程信息 |

0x25000002 | 终止指定进程 |

0x25000003 | 访问目标主机服务管理器(包含下列0004 - 0006) |

0x25000004 | 访问指定服务的配置文件 |

0x25000005 | 启动指定服务 |

0x25000006 | 终止并删除指定服务 |

0x25000010 | 执行指定Windows操作(包含下列0011-0012) |

0x25000011 | 获取当前所有窗口句柄(获取窗口列表) |

0x25000012 | 使用PostMessageW完成指定窗口信息操作 |

0x28000000 | 使用SendMessageW完成指定窗口信息操作 |

0x28000002 | 在%PROGRAMFILES%\\Common Files\\DESIGNER下查找后缀为.OLE的文件并启动 |

ATTCK

TA阶段 | T技术 | S技术 | 描述 |

TA0001 初始访问 | T1566 | T1556.001 | 通过网络钓鱼电子邮件附件获得初始访问权限 |

TA0002 执行 | T1204 用户执行 | T1204.001 恶意lnk文件 | 设计lnk文件以诱导用户点击 |

T1059 命令执行 | T1059.003 Windows命令界面 | 滥用Windows命令执行恶意操作 | |

T1059.007 命令和脚本解释器 | 滥用Csript等解释器执行恶意操作 | ||

T1569 服务 | T1569.002 服务执行 | 创建服务、执行服务 | |

TA0004 权限提升 | T1134 凭证窃取 | T1134.001 凭证模拟 | 滥用AdjustTokenPrivilege提升权限 |

T1543 创建或修改 系统进程 | T1543.003 Windows服务 | 创建系统服务 | |

TA0005 防御规避 | T1112 注册表修改 | N/A | 修改指定注册表键值 |

T1216 反射加载 | N/A | 使用反射式代码注入加载进程 | |

TA0007 发现 | T1007 系统服务发现 | N/A | 获取受害者主机当前服务信息 |

T1010 程序窗口发现 | N/A | 获取受害者主机当前窗口列表信息 | |

T1012 注册表查询 | N/A | 获取受害者主机注册表信息 | |

T1057 进程发现 | N/A | 获取受害者主机当前进程信息 | |

T1082 系统信息发现 | N/A | 获取受害者主机操作系统信息 | |

T1083 文件信息发现 | N/A | 获取受害者主机文件系统信息 | |

T1007 系统服务发现 | N/A | 获取受害者主机当前服务信息 | |

T1010 程序窗口发现 | N/A | 获取受害者主机当前窗口列表信息 | |

T1012 注册表查询 | N/A | 获取受害者主机注册表信息 | |

T1652 设备驱动发现 | N/A | 获取受害者主机设备驱动程序信息 | |

TA0009 信息收集 | T1005 本地数据 | N/A | 获取目标主机各类系统数据 |

T1113 屏幕获取 | N/A | 获取受害者主机当前屏幕截图 | |

TA0011 命令与控制 | T1095 非应用层传输 | N/A | 使用Socket进行网络通信 |

T1132 数据混淆 | T1132.001 数据编码 | 攻击者利用异或编码传输文件 | |

TA0040 破坏 | T1489 服务终止 | N/A | 终止指定服务 |

T1529 系统终止 | N/A | 关闭、重启系统 | |

TA0009 信息收集 | T1005 本地数据 | N/A | 获取目标主机各类系统数据 |

IOC

27CE72F35709EC9898C57F1C4EA7324E - RAR

996580C90C5EFE2A727D22A77B7E69EB - Lnk

ECF6BFFDC0358525BC2AB7DD7EED6B9E - JS

EAC72DFF542F3465320F1EF235754832 - bat

77AFBB6A6B85EECAAD65D15E066476EC - DLL

F4B1528911B6CCE7ABBA58D87C3C2C10 - Encrypted SugarGh0st Payload

F86F4204B915222382B7F528982E3808 - Decoy Document (PDF)

E0CD08754753BD540BCDF62FA1733BFF - RAR

CFE4A2FC19B77DEA154C106918DCC1A3 - Lnk

7FB78E726F98AB58780373CCE18BABD5 - JS

6715516DCD9C1EEB252AD7370EA5777E - Decoy Document (Word)

782B8A96D3F80DD562B538AF12233CC3 - RAR

8DEA867B72374FAD43CC301D9AF5A24B - Lnk

81E07BC18419DD34F4137E716E936A54 - JS

E0B8DFD17B8E7DE760B273D18E58B142 - DLL

09DE5D9B53439C38676E83CF41B5FA8B - Encrypted SugarGh0st Payload

177C38A8D0781D4ED1331BE551D0C297 - Decoy Document (Word)

解决方案

处置建议

1. 避免将重要服务在外网开放,若一定要开放,需增加口令复杂度,避免使用弱口令。

2. 避免打开可疑或来历不明的邮件,尤其是其中的链接和附件等,如一定要打开未知文件,请先使用杀毒软件进行扫描。

3. 安装信誉良好的防病毒/反间谍软件,定期进行系统全盘扫描,并删除检测到的威胁,按时升级打补丁。

4. 查看Temp目录是否存在文章中出现的文件,查看进程是否有Temp目录下的rundll32.exe或dllhost.exe,若有可结束进程并删除文件。

深信服解决方案

【深信服终端检测响应平台aES】已支持查杀拦截此次事件使用的病毒文件,请更新软件(如有定制请先咨询售后再更新版本)和病毒库至最新版本,并接入深信服安全云脑,及时查杀新威胁;

【深信服下一代防火墙AF】的安全防护规则更新至最新版本,接入深信服安全云脑,“云鉴” 服务即可轻松抵御此高危风险。

【深信服安全感知管理平台SIP】建议用户及时更新规则库,接入深信服安全云脑,并联动【深信服下一代防火墙AF】实现对高危风险的入侵防护。

【深信服安全托管服务MSS】以保障用户网络安全“持续有效”为目标,通过将用户安全设备接入安全运营中心,依托于XDR安全能力平台和MSSP安全服务平台实现有效协同的“人机共智”模式,围绕资产、脆弱性、威胁、事件四个要素为用户提供7*24H的安全运营服务,快速扩展持续有效的安全运营能力,保障可承诺的风险管控效果。

如有侵权请联系:admin#unsafe.sh