南非国家莱索托中央银行遭网络攻击,支付系统瘫痪

![]() Tag:银行,支付系统,南非

Tag:银行,支付系统,南非

事件概述:

据 媒体12月15日报道,南非国家 莱索托中央银行最近遭受网络攻击,导致多个系统严重受损。银行通过多次声明确认此事件,并正全力以赴进行系统恢复。作为被南非包围的山区内陆国家,莱索托拥有超过200万人口。尽管银行强调未遭财务损失,但为预防渗透,已采取措施暂停部分系统,可能导致支付延迟。

周三,莱索托中央银行与莱索托银行协会联合发布声明,指出国家支付系统持续中断,导致本地银行无法执行国内交易。技术团队正在努力解决问题,官员已一致同意采取业务连续性措施,促使支付和交易进行。声明未详细说明替代方案。由于莱索托的货币“洛蒂”与南非兰特挂钩,引发本地媒体对事件可能影响汇率的担忧。

另外,南非今年发生两起重要网络安全事件。六月份,南部发展银行遭勒索软件攻击;九月份,在约翰内斯堡举行的有争议金砖国家领导人峰会期间,南非国防部遭另一勒索软件团伙攻击,泄露国家总统个人信息和从国防系统窃取的1.6TB数据。

据最新的Zimperium报告显示,过去一年,全球有29个恶意软件家族攻击了1800个银行应用,较2022年呈急剧增加,这凸显了网络威胁不断升级的趋势。

https://therecord.media/central-bank-lesotho-cyberattack-causes-outages

Mustang Panda 的 PlugX 新变种针对(中国)台湾政府展开攻击

![]() Tag:APT,政府

Tag:APT,政府

事件概述:

Lab52团队揭示了一场网络攻击,攻击者使用新型PlugX恶意软件变种瞄准中国台湾政府和外交官。这次攻击的诱饵使用台湾领导人选举的话题,特别是领导人候选人资格信息,吸引政治、外交和政府人物的兴趣。并且攻击者使用了高度相关的诱饵文件“郭台銘選擇賴佩霞為總統副手深層考量.pdf”,向特定受众传播恶意软件。感染链和工具与SmugX攻击有相似之处,归因于Red Delta和Mustang Panda。

技术手法:

攻击始于受害者计算机上的MSI文件部署,其中包含了合法的可执行文件(OneNotem.exe)、恶意DLL(msi.dll)和DAT文件(NoteLogger.dat)。攻击者通过DLL旁加载的方式,使得合法的可执行文件加载了恶意DLL,后者解密并将DAT文件加载到内存中,其中携带有PlugX恶意软件。进一步展开,攻击者将相关文件复制到目录“C:\UsersersuserAppData”,并在用户执行时将OneNotem.exe复制到特定文件夹。为了确保攻击的持久性,注册表项得到相应添加。此后,恶意DLL通过侧加载技术,与合法的执行文件形成关联,触发DLL调用,加载NoteLogger.dat文件。通过RC4算法,攻击者解密NoteLogger.dat文件中的PlugX变种。随后,攻击者利用已解密的PlugX变种创建了进程OneNotem.exe,该进程与C2服务器进行通信。

https://lab52.io/blog/mustang-pandas-plugx-new-variant-targetting-taiwanese-government-and-diplomats/

亲以色列黑客组织Predatory Sparrow 袭击伊朗,致使 70% 加油站瘫痪

![]() Tag:加油站,伊朗,以色列

Tag:加油站,伊朗,以色列

事件概述:

据以色列时报的报道,一名名为“Predatory Sparrow”(“Gonjeshke Darande”)的亲以色列黑客组织被怀疑对伊朗各地的加油站进行了网络攻击。这次袭击发生在周一,波及伊朗各地的加油站,导致全国大约70%的燃油站服务中断。官方宣称这次袭击是由其他国家背景的黑客组织所发动。

“Predatory Sparrow”黑客组织宣称对这次攻击负责,并声称攻击经过精心计划、有序控制,以避免对紧急服务造成潜在危害。这并非该组织首次对伊朗实施网络攻击,此前曾瞄准伊朗国家媒体公司、国家铁路服务以及燃油站等展开攻击。

https://securityaffairs.com/156065/hacktivism/pro-israel-predatory-sparrow-iran-fuel-stations.html

伊朗威胁组织OilRig部署多个恶意下载程序展开攻击

![]() Tag:OilRig,APT,伊朗

Tag:OilRig,APT,伊朗

事件概述:

近日,ESET研究人员发布报告披露 OilRig组织在 2022 年一系列活动中使用的一系列下载器,其中包括SampleCheck5000(SC5k v1-v3)、OilCheck、ODAgent和OilBooster。这些轻量级下载器利用合法的云服务API(Microsoft Graph OneDrive、Outlook APIs以及Microsoft Office Exchange Web Services)进行C&C通信和数据外泄。OilRig组织通过这些下载器在以色列的目标组织中保持访问权限,这些组织涵盖卫生保健、制造业、地方政府等领域。这些下载器使用OilRig运营的共享账户进行操作,与OilRig运营人员交换消息,并在多个受害者之间共享相同的账户。OilRig持续针对同一组织进行网络攻击,展现出对网络的持久性。

技术手法:

OilRig组织使用一系列下载器,包括SC5k v1-v3、OilCheck、ODAgent和OilBooster,这些下载器采用类似的逻辑。它们通过与OilRig运营人员共享的账户进行C&C通信,利用合法的云服务API与目标组织保持联系。这些下载器使用共享账户下载运营人员的命令和额外的有效载荷,并上传命令输出和分阶段的文件。SC5k v1-v3通过Microsoft Office Exchange Web Services(EWS)API进行C&C通信,而OilCheck、ODAgent和OilBooster则使用Microsoft Graph OneDrive和Outlook APIs。这些下载器通过不同的机制来区分来自运营人员和恶意实例的消息,以及命令和有效载荷的处理方式。OilRig组织在云服务的使用上表现出不断演进的趋势,以更好地隐藏其恶意通信,同时尝试使用不同的替代协议。

https://www.welivesecurity.com/en/eset-research/oilrig-persistent-attacks-cloud-service-powered-downloaders/

2023年度移动银行木马报告:29 个恶意软件瞄准 1800 个银行应用程序展开攻击

![]() Tag:银行木马

Tag:银行木马

事件概述:

近日,移动安全平台Zimperium发布的年度移动银行木马报告显示,2023年度全球范围内29个恶意软件家族针对61个国家的1,800个银行应用展开攻击,较去年的600个应用、10个家族有着显著增长。这些银行木马通过不断演进,成功地绕过移动设备的安全措施,成为持久存在的威胁。美国银行是威胁最严重的目标,有109家银行受到攻击,远超英国(48家)和意大利(44家)。报告还指出,木马已不再仅限于传统银行应用,还针对加密货币、社交媒体和通讯应用展开攻击。

关键发现:

传统银行应用仍是主要目标,占攻击目标的61%,共1,103个应用,而新兴的金融科技和交易应用占39%。

Hook、Godfather和Teabot是最主要的银行木马家族,攻击银行数量最多。

19个去年报告中的木马家族升级加入新功能,2023年发现10个新的威胁家族。

新功能包括自动转账系统(ATS)、电话攻击交付(TOAD)、屏幕共享和恶意软件即服务(MaaS)等,增强了攻击威力。

https://www.zimperium.com/resources/zimperiums-2023-mobile-banking-heists-report-finds-29-malware-families-targeted-1800-banking-apps-across-61-countries-in-the-last-year/

![]() Tag:金蝶,远程代码执行漏洞

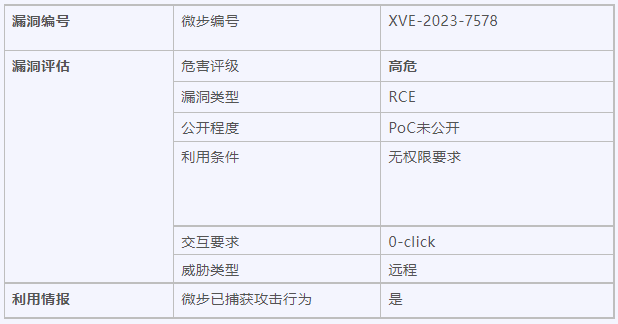

Tag:金蝶,远程代码执行漏洞

事件概述:

金蝶软件发布的企业级Java应用服务器,金蝶Apusic应用服务器,近期被微步漏洞团队发现存在远程代码执行漏洞。该漏洞影响V9.0 SP7及以下版本,攻击者可绕过权限控制,远程执行恶意代码,存在潜在的敏感数据泄露和勒索风险。微步评估漏洞危害为高危,已捕获相关攻击行为。漏洞修复处理说明已于12月7日发布,推荐用户尽快升级至最新的V9.0 SP8版本。

漏洞影响范围覆盖千级用户,修复方案包括官方发布的修复方案和临时修复方案。官方修复方案已在V9.0 SP8版本中实施,用户可通过官方链接查看详细信息。为了临时避免潜在威胁,建议使用防护设备监控特定恶意请求、限制互联网访问,暂停管理控制台并移除相关文件。

https://mp.weixin.qq.com/s/TcxVb45D7BPiX0bgseXLdA

2023年12月18日

Play勒索软件威胁蔓延:跨国攻击近300 个组织

根据澳大利亚和美国的网络安全咨询机构发布的联合报告指出,Play勒索软件(又称Balloonfly和PlayCrypt)采用双重勒索模式,已影响约300个实体组织。该勒索软件自2022年起通过利用Microsoft Exchange服务器和Fortinet设备的安全漏洞,成功攻击了北美、南美、欧洲和澳大利亚的广泛企业和关键基础设施组织。勒索者在窃取数据后对系统进行加密,对企业造成严重威胁。Play勒索软件利用Microsoft Exchange服务器(CVE-2022-41040和CVE-2022-41082)以及Fortinet设备(CVE-2018-13379和CVE-2020-12812)中的安全漏洞进行攻击。攻击者首先利用这些漏洞入侵企业网络,然后窃取敏感数据并对系统进行加密。这一双重威胁模式使得Play成为一个具有广泛国际影响的网络安全威胁。

来源:

https://www.cisa.gov/news-events/alerts/2023/12/18/fbi-cisa-and-asds-acsc-release-advisory-play-ransomware

Play勒索软件威胁蔓延:跨国攻击近300 个组织

根据澳大利亚和美国的网络安全咨询机构发布的联合报告指出,Play勒索软件(又称Balloonfly和PlayCrypt)采用双重勒索模式,已影响约300个实体组织。该勒索软件自2022年起通过利用Microsoft Exchange服务器和Fortinet设备的安全漏洞,成功攻击了北美、南美、欧洲和澳大利亚的广泛企业和关键基础设施组织。勒索者在窃取数据后对系统进行加密,对企业造成严重威胁。Play勒索软件利用Microsoft Exchange服务器(CVE-2022-41040和CVE-2022-41082)以及Fortinet设备(CVE-2018-13379和CVE-2020-12812)中的安全漏洞进行攻击。攻击者首先利用这些漏洞入侵企业网络,然后窃取敏感数据并对系统进行加密。这一双重威胁模式使得Play成为一个具有广泛国际影响的网络安全威胁。

来源:

https://www.cisa.gov/news-events/alerts/2023/12/18/fbi-cisa-and-asds-acsc-release-advisory-play-ransomware

Play勒索软件威胁蔓延:跨国攻击近300 个组织

根据澳大利亚和美国的网络安全咨询机构发布的联合报告指出,Play勒索软件(又称Balloonfly和PlayCrypt)采用双重勒索模式,已影响约300个实体组织。该勒索软件自2022年起通过利用Microsoft Exchange服务器和Fortinet设备的安全漏洞,成功攻击了北美、南美、欧洲和澳大利亚的广泛企业和关键基础设施组织。勒索者在窃取数据后对系统进行加密,对企业造成严重威胁。Play勒索软件利用Microsoft Exchange服务器(CVE-2022-41040和CVE-2022-41082)以及Fortinet设备(CVE-2018-13379和CVE-2020-12812)中的安全漏洞进行攻击。攻击者首先利用这些漏洞入侵企业网络,然后窃取敏感数据并对系统进行加密。这一双重威胁模式使得Play成为一个具有广泛国际影响的网络安全威胁。

来源:

https://www.cisa.gov/news-events/alerts/2023/12/18/fbi-cisa-and-asds-acsc-release-advisory-play-ransomware

2023年12月16日

QakBot恶意软件针对酒店业发起网络钓鱼攻击微软发布警告指出,QakBot恶意软件再度通过网络钓鱼活动传播,假冒来自IRS(美国国内税收局)员工的电子邮件。微软指出首次观察到这一网络钓鱼攻击是在12月11日,针对酒店业的小型活动中。电子邮件附带一个伪装成宾客名单的PDF文件,上面注明“文档预览不可用”,并引导用户下载PDF以正常查看。然而,当用户点击下载按钮时,实际上会下载一个MSI文件,安装后将在内存中启动QakBot的恶意软件DLL。此次事件再次凸显网络钓鱼攻击的隐蔽性和对用户的欺骗手段。

来源:

https://twitter.com/MsftSecIntel/status/1735856754427047985

QakBot恶意软件针对酒店业发起网络钓鱼攻击微软发布警告指出,QakBot恶意软件再度通过网络钓鱼活动传播,假冒来自IRS(美国国内税收局)员工的电子邮件。微软指出首次观察到这一网络钓鱼攻击是在12月11日,针对酒店业的小型活动中。电子邮件附带一个伪装成宾客名单的PDF文件,上面注明“文档预览不可用”,并引导用户下载PDF以正常查看。然而,当用户点击下载按钮时,实际上会下载一个MSI文件,安装后将在内存中启动QakBot的恶意软件DLL。此次事件再次凸显网络钓鱼攻击的隐蔽性和对用户的欺骗手段。

来源:

https://twitter.com/MsftSecIntel/status/1735856754427047985

QakBot恶意软件针对酒店业发起网络钓鱼攻击

微软发布警告指出,QakBot恶意软件再度通过网络钓鱼活动传播,假冒来自IRS(美国国内税收局)员工的电子邮件。微软指出首次观察到这一网络钓鱼攻击是在12月11日,针对酒店业的小型活动中。电子邮件附带一个伪装成宾客名单的PDF文件,上面注明“文档预览不可用”,并引导用户下载PDF以正常查看。然而,当用户点击下载按钮时,实际上会下载一个MSI文件,安装后将在内存中启动QakBot的恶意软件DLL。此次事件再次凸显网络钓鱼攻击的隐蔽性和对用户的欺骗手段。

https://twitter.com/MsftSecIntel/status/1735856754427047985

---End---