声明:由于传播、利用本公众号湘安无事所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。如有侵权烦请告知,我们会立即删除并致歉。谢谢!

成果1 海康威视getshell成果目标基本情况系统名称: 海康威视

成果说明

3)通过内网渗透,获取3个系统6个权限、10个管理员账号信息、数据500w条

成果截图

1.海康威视 Getshell

通过工具上传一句话木马

2.连接webshell(哥斯拉)

3.内网穿透

本来想用frp内网流量代理,结果发现不出网,用Neo-reGeorg轻松出网

4.内网扫描

用kscan扫描可达网段,fscan内网扫描,一般除政务网外就三个段

Fscan扫描

结果如下

发现大量ssh弱口令

连接ssh

发现未授权

未授权里存在泄露数据库账号密码

连接fscan扫描的ssh使用history命令发现有挖矿木马

Fscan扫描发现数据库未授权

登录成功图

Fscan扫描发现存在深信服edr

通过漏洞poc尝试发现存在任意登录

https://192.168.4.13/ui/login.php?user=admin

https://192.168.4.21/ui/login.php?user=admin

https://192.168.4.17/ui/login.php?user=admin

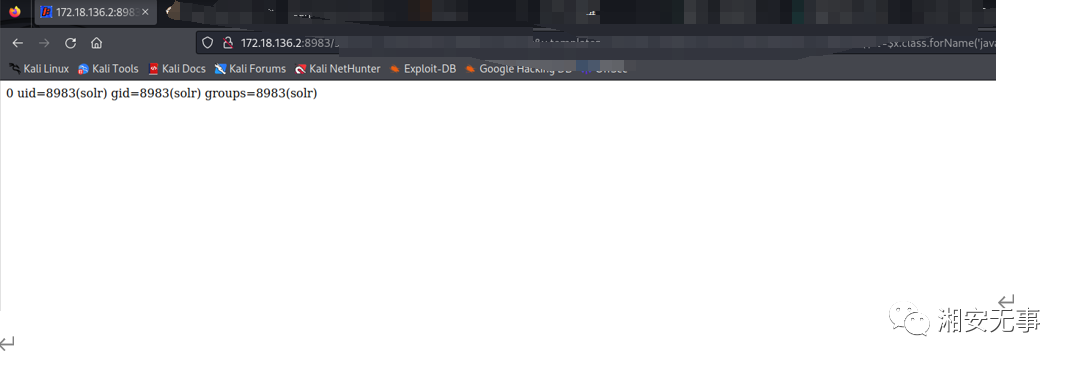

存在RCE漏洞,fscan扫描出

Solr RCE

Fscan扫描出ssh存在弱口令

Nacos:

Nacos弱口令

7.数据库权限

通过redis发现配置文件

读取配置文件发现大量数据库账号密码

530万公民信息

本来想继续渗透政务网,来不及了,

★

欢 迎 加 入 星 球 !

代码审计+免杀+渗透学习资源+各种资料文档+各种工具+付费会员

进成员内部群

星球的最近主题和星球内部工具一些展示

加入安全交流群

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推荐阅读

如有侵权请联系:admin#unsafe.sh