HackerNews 编译,转载请注明出处:

已发现一种新的 Android 后门,该后门具有强大的功能,可以在受感染的设备上执行一系列恶意操作。

该恶意软件被 McAfee 移动研究团队称为 Xamalicious ,之所以如此命名,是因为它使用名为 Xamarin 的开源移动应用程序框架开发,并滥用操作系统的可访问性权限来实现其目标。

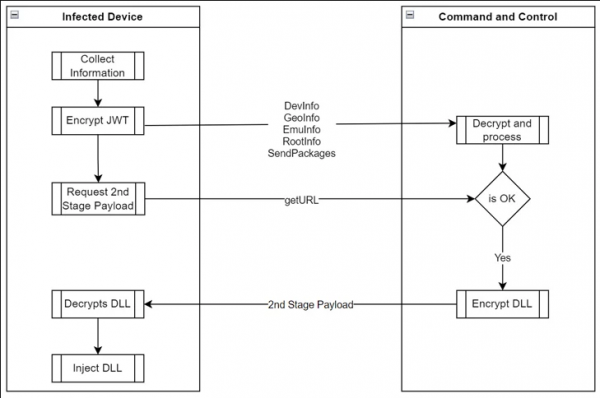

它还能够收集有关受感染设备的元数据,并联系命令和控制(C2)服务器以获取第二阶段有效载荷,但前提是要确定它是否符合要求。

安全研究员 Fernando Ruiz 说,第二阶段是“在运行时级别动态注入程序集DLL,以完全控制设备,并可能执行欺诈行为,例如点击广告,安装应用程序,以及其他未经用户同意出于经济动机的行为。”

这家网络安全公司表示,它确定了 25 个带有这种主动威胁的应用程序,其中一些应用程序自 2020 年中期以来在官方 Google Play 商店中分发。据估计,这些应用程序至少被安装了 327,000 次。

大多数感染报告发生在巴西、阿根廷、英国、澳大利亚、美国、墨西哥以及欧洲和美洲其他地区。下面列出了一些应用程序 :

- Essential Horoscope for Android (com.anomenforyou.essentialhoroscope)

- 3D Skin Editor for PE Minecraft (com.littleray.skineditorforpeminecraft)

- Logo Maker Pro (com.vyblystudio.dotslinkpuzzles)

- Auto Click Repeater (com.autoclickrepeater.free)

- Count Easy Calorie Calculator (com.lakhinstudio.counteasycaloriecalculator)

- Sound Volume Extender (com.muranogames.easyworkoutsathome)

- LetterLink (com.regaliusgames.llinkgame)

- NUMEROLOGY: PERSONAL HOROSCOPE &NUMBER PREDICTIONS (com.Ushak.NPHOROSCOPENUMBER)

- Step Keeper: Easy Pedometer (com.browgames.stepkeepereasymeter)

- Track Your Sleep (com.shvetsStudio.trackYourSleep)

- Sound Volume Booster (com.devapps.soundvolumebooster)

- Astrological Navigator: Daily Horoscope & Tarot (com.Osinko.HoroscopeTaro)

- Universal Calculator (com.Potap64.universalcalculator)

Xamalicious 通常伪装成健康、游戏、星座和生产力应用程序,是滥用 Android 辅助功能服务的一长串恶意软件系列中的最新一个。这种软件在安装时会请求用户授权辅助功能权限,以执行其任务。

“为了逃避分析和检测,恶意软件作者加密了 C2 和受感染设备之间传输的所有通信和数据,不仅受到 HTTPS 保护,还使用 RSA-OAEP 和 128CBC-HS256 算法将其加密为 JSON Web 加密(JWE)令牌”,Ruiz 指出。

更令人不安的是,第一阶段的 dropper 包含自我更新主 Android 软件包(APK)文件的功能,这意味着它可以被武器化,以充当间谍软件或银行木马,而无需任何用户交互。

McAfee 表示,它发现了 Xamalicious 与名为 Cash Magnet 的广告欺诈应用程序之间的联系,该应用程序促进了应用程序下载和自动点击活动,通过点击广告非法赚取收入。

“使用非 Java 代码编写的 Android 应用程序以及 Flutter、react native 和 Xamarin 等框架可以为恶意软件作者提供额外的混淆层,这些作者故意选择这些工具来避免检测,并试图保持在安全供应商的雷达之下,保持他们在应用程序市场上的存在”,Ruiz 说。

Android 网络钓鱼活动使用银行家恶意软件针对印度

此次披露之际,这家网络安全公司详细介绍了一项网络钓鱼活动,该活动使用 WhatsApp 等社交消息应用程序来分发冒充印度国家银行(SBI)等合法银行的恶意 APK 文件,并提示用户安装它们以完成强制性的客户身份验证(KYC)程序。

安装后,该应用程序会要求用户授予其与短信相关的权限,并重定向到一个虚假页面,该页面不仅捕获受害者的凭证,还捕获他们的帐户、信用卡/借记卡和国民身份信息。

收集的数据与截获的 SMS 消息一起被转发到参与者控制的服务器,从而允许对手完成未经授权的交易。

值得注意的是,微软上个月警告了一场类似的活动,它利用 WhatsApp 和 Telegram 作为分发渠道,针对印度在线银行用户。

研究人员 Neil Tyagi 和 Ruiz 表示:“印度强调了这种银行恶意软件在该国数字环境中构成的严重威胁,我们在世界其他地方发现了一些攻击,可能来自居住在其他国家的印度 SBI 用户。”

消息来源:thehackernews,译者:Claire;

本文由 HackerNews.cc 翻译整理,封面来源于网络;

转载请注明“转自 HackerNews.cc”并附上原文