好差不差又到2023年底了,想要总结不知道写什么,无奈今年都是围着娃转,没有太多产出,于是简单摘今年印象比较深的四则安全动态和事件点评下。如果去年的主题是“魔幻”,那么今年的则是“奇异”...以LangChain为代表的LLM应用让大家接触到了一种全新的应用程序架构,依托于大模型可以诞生各种各样的超级应用,同时扑面而来的是各种闻所未闻的新型安全漏洞,比如“老奶奶哄睡故事”、聊天RCE这种漏洞...好在OWASP组织安全社区整理修订了大模型应用存在的十大安全风险,给LLM应用的安全带来了一盏明灯,这里的每一个点又可以诞生不少安全工作岗位。

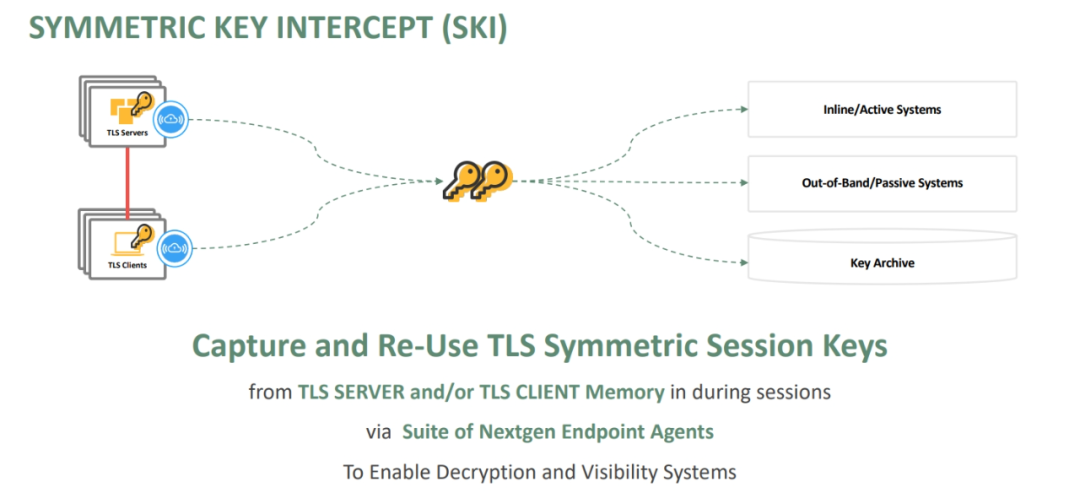

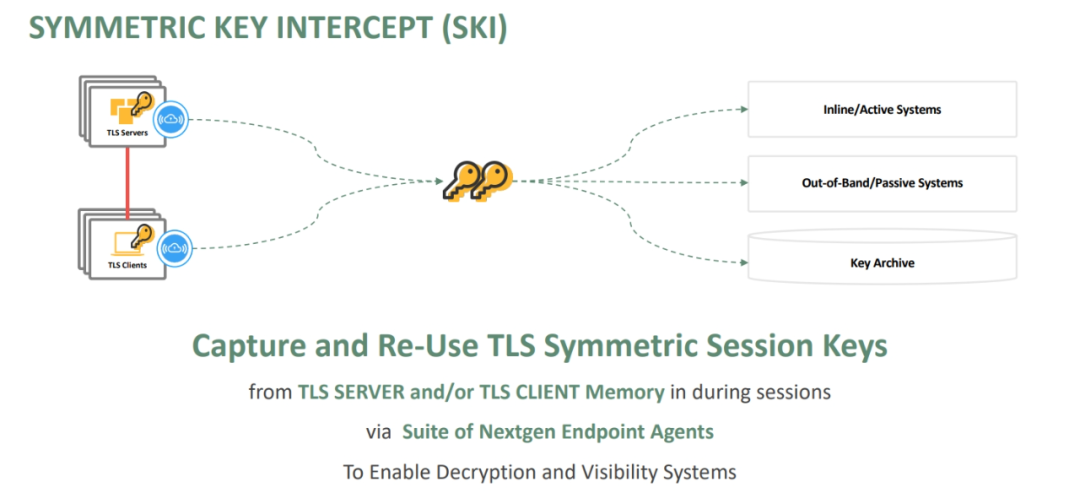

2. 今年老美发布了NIST SP 1800-37草案,找了几个安全供应商要解决使用TLS1.3加密协议的可见性挑战,最后得出的这个方案还是需要端点配合,是从客户端和服务端内存中抽取Session Key保存到专门的SKI(密钥拦截)设备,供流量安全系统解密TLS流量使用。安全和隐私真是一对冤家,安全的可见性不可避免要触碰隐私,但是要以合规且安全的方式进行。3. Exchange的RCE漏洞这几年来一直让人深恶痛绝,特别是PowerShell Remoting这个入口点,过去的防护方式是黑白名单。由于从白名单中删除一些危险对象会导致原有功能的损坏,所以攻防就变成了漫长的找不同游戏。今年11月的Exchange补丁咬咬牙,默认启用了PowerShell序列化数据证书签名校验,虽然还有一些小BUG,但是现在就是找出茬了也很难利用。其实并不是微软不修漏洞,而是一个复杂产品到了后期才出现的安全需求,不可避免的和以前的正常功能冲突产生BUG,这些都是还历史债。4.CVE-2023-38606这个最尴尬的0day漏洞细节披露了,攻击者可以利用苹果手机GPU协处理器里未公开的MMIO(内存映射IO)寄存器对受害者的手机为所欲为,并且不光苹果手机有这个问题,M1芯片也存在一样的未知功能。一般这类未公开寄存器指令的秘密只有厂商自己知道,对于攻击者来说有几种可能,一是入侵苹果获取了内部硬件技术资料,二是苹果主动和合作伙伴分享了秘密,三就是有内鬼。这到底是商业安全事故还是阴谋论里大BOSS的布局呢?无论是哪一种苹果都很尴尬~

文章来源: http://mp.weixin.qq.com/s?__biz=MzI1MDA1MjcxMw==&mid=2649908129&idx=1&sn=66c2146c826596e5306c307946657db0&chksm=f0d2ea76732b34c59344f2c994616a906484f5f3882af26850dd2fc3788f1f12d754209e16e9&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh