No.0

前言

无需登录就可以获取****申请信息,包括但不限真实姓名,手机号,简历,公司等铭感信息。可通过遍历获取所有已申请用户的敏感信息(几千条)

发现上万条企业信息泄露,请见文章最后步骤7,(可以批量申请加入企业,对审核人员造成负担)

No.1

实战经过-未授权

发现方式

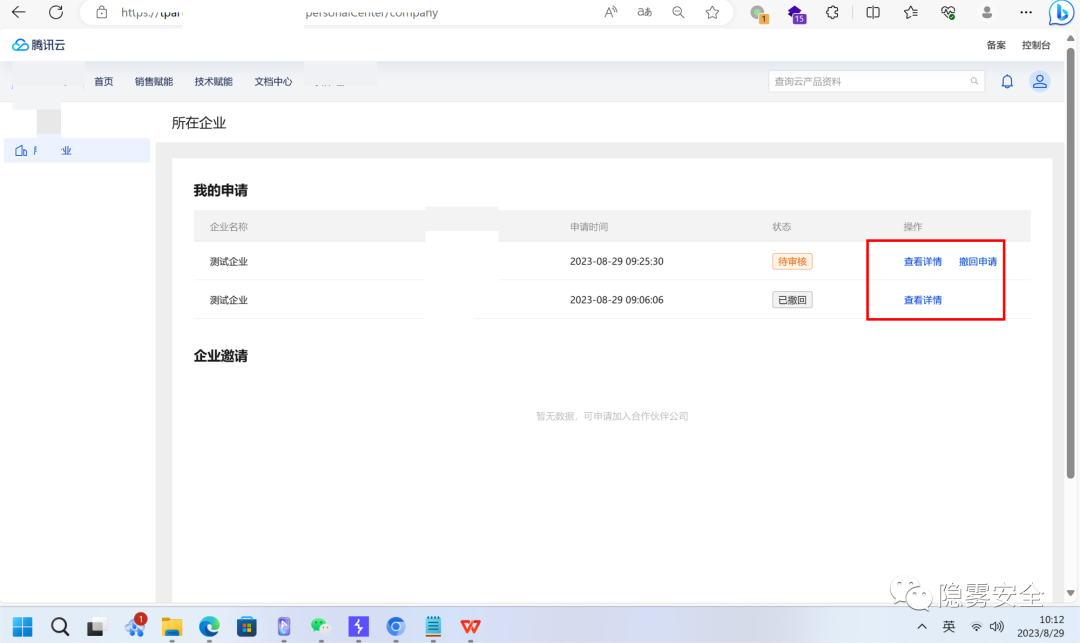

1. 浏览器打开url

2. 使用burp工具抓取请求数据包,发现有请求列表的数据包,可以获取申请列表信息

3. 登录一个正常账号,尝试申请一个企业

4. 用浏览器抓取查看详情数据包。发现铭文的铭感数据,真实姓名,联系方式,简历链接等

5. 尝试用burp构建请求包。发现可以获取到明文的敏感信息

6. 尝试替换请求包中的ApplyId,可以用步骤2中的返回包里的Id值进行替换

可以通过遍历id进行恶意获取信息。

(这里仅测试3条数据)

(没有cookie也可以请求成功)

No.2

实战经过-任意用户登录

某SRC小程序存在任意用户登录漏洞

点击某小程序后,点击同意的瞬间开启抓包

在{}中随意填上code值

拦截返回包并来到修改返回包步骤

mobile处填写想要登录的手机号,点击放包

发现已经返回code值了,不做修改继续放包

继续放包

此时返回小程序发现已经登录成功,且该账户的任何功能都可以,信息都可以查看,成功接管

如果你是一个长期主义者,欢迎加入我的知识星球(优先查看这个链接,里面可能还有优惠券),我们一起往前走,每日都会更新,精细化运营,微信识别二维码付费即可加入,如不满意,72 小时内可在 App 内无条件自助退款

往期回顾

文章来源: https://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247493186&idx=1&sn=229273f92424993671a59a48243fc507&chksm=e8a5ec21dfd2653751cd7f466e81da710672b6b534448f916614f0d402ba4dbad21b429c4450&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh