正文

目标为target.com

在购物车中添加一些商品并尝试下订单,同时观察到一个post api调用/cart/session这个接口,其中只有一个参数,即cartID,它投6位数值,例如:cartID=123456,这里检查了请求的响应,并观察它包含所有用户详细信息,包括电话号码和电子邮件地址,这里决定暴力破解此参数,尝试暴力破解最后4位数字,发现这个参数容易收到IDOR的攻击。

对于一些请求,观察到“此购物车ID已过期”的错误消息。根据这里的理解,服务器为用户分配了一个唯一的购物车ID,而客户试图发起支付,这个购物车ID仅在一小时内有效。这是一个高严重性问题,但我的目标是找到一个业务逻辑问题,所以这里继续测试。

这里有100个积分,可以抵用100元,当使用这些积分的时候,应用程序执行以下的http请求:

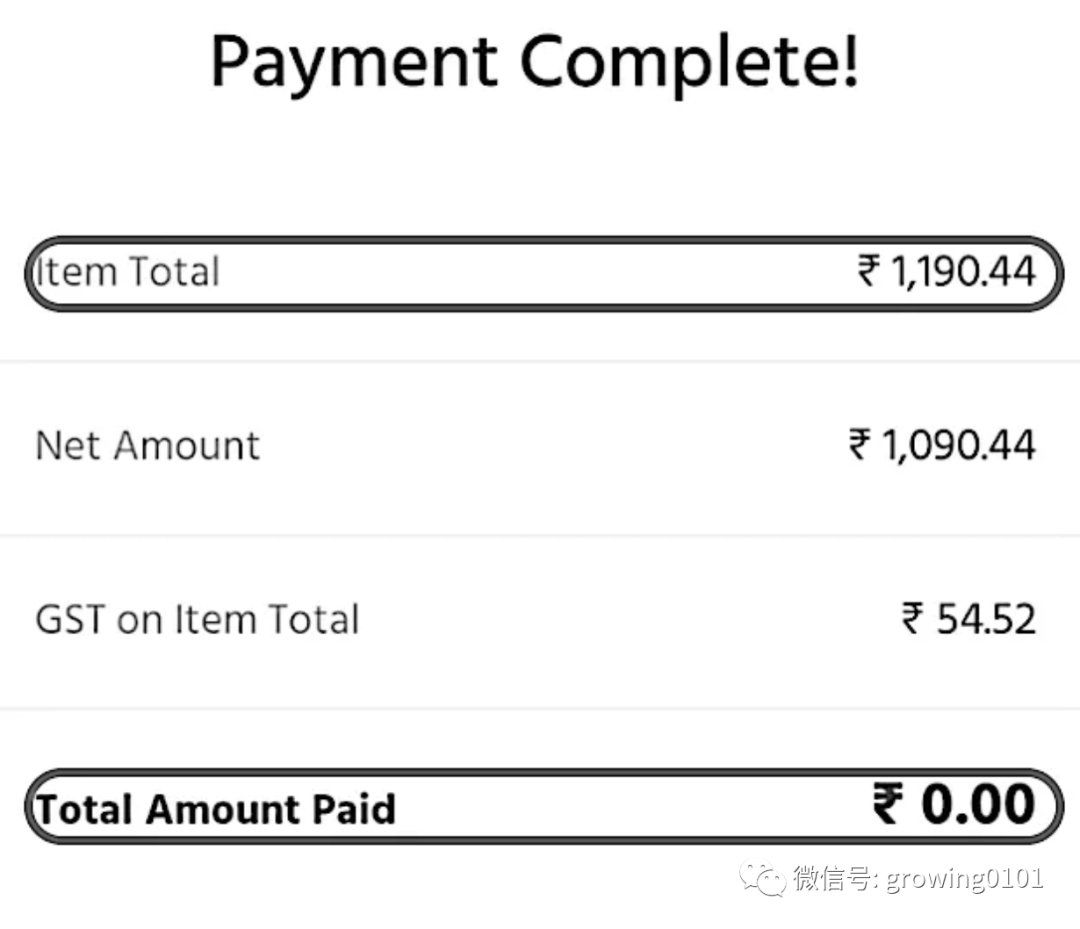

为了检查响应,这里进行拦截,在响应中观察到折扣价格,将其改为零,并forward这里的响应,发现在app中修改后的订单价格为0。

尝试下这个订单,可能需要支付实际金额。由于应用程序中的订单金额为零,为了测试它我尝试下这个订单,令人惊讶的是,订单成功了。

如果你是一个长期主义者,欢迎加入我的知识星球(优先查看这个链接,里面可能还有优惠券),我们一起往前走,每日都会更新,精细化运营,微信识别二维码付费即可加入,如不满意,72 小时内可在 App 内无条件自助退款

往期回顾

文章来源: https://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247493205&idx=1&sn=e8d481fa0c81c1bd5b7c63ba75944de3&chksm=e8a5ec36dfd265208498319394170c3997759f76499a51f475d3e7851806bafc23ba7a608279&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh