2024-1-5 09:1:59 Author: 白泽安全实验室(查看原文) 阅读量:17 收藏

APT攻击

攻击活动

数据泄露

恶意软件

勒索软件

APT攻击

APT组织UAC-0050利用RemcosRAT远控针对乌克兰政府开展攻击

近期,Uptycs的研究人员UAC-0050组织发现利用RemcosRAT对乌克兰政府发起攻击。据悉,RemcosRAT是一种远程监视和控制类间谍软件,在其最新的变化中,UAC-0050集成了Windows操作系统中用于进程间通信的管道方法来实现隐蔽的数据传输,进而巧妙地规避EDR和防病毒系统的检测。调查显示,本轮活动时间发生在2023年12月21日,UAC-0050疑似通过向在以色列国防军(IDF)担任顾问的乌克兰军事人员投递伪装为工作职位的网络钓鱼邮件,最终部署了RemcosRAT。其中,邮件包含恶意的LNK文件,该文件负责启动HTA文件的下载链。HTA文件中则含有一个VBS脚本,它执行后会触发PowerShell脚本。PowerShell脚本再尝试从远程服务器中下载恶意载荷(word_update.exe)。word_update.exe启动后将会继续执行cmd.exe并通过管道共享恶意数据,进一步导致explorer.exe程序的启动,最终,恶意的RemcosRAT便被驻留在explorer.exe内存中。经检测, 此Remcos版本为4.9.2 Pro,能够收集有关受害者的信息,包括计算机名称和用户名,它最后还会从浏览器中删除cookie和登录数据,以规避检测。攻击链图如下图所示。

来源:

https://www.uptycs.com/blog/remcos-rat-uac-0500-pipe-method

俄罗斯APT28组织利用MASEPIE恶意软件针对乌克兰发起网络钓鱼攻击

近日,乌克兰计算机紧急响应小组(CERT)警告称,具有俄罗斯背景的APT28组织正通过网络钓鱼活动部署新型MASEPIE恶意软件。其中,APT28主要以西方国家和北约组织的政府实体、企业、大学、研究机构和智库为目标,该组织常发起网络钓鱼攻击并广泛使用软件中的零日漏洞。据悉,APT28针对乌克兰的最新活动发生在2023年12月15日至25日期间,攻击者依旧通过网络钓鱼电子邮件诱导收件人点击据称可查看重要文档的链接。链接可将受害者重定向到恶意的Web资源,该资源使用JavaScript来释放Windows快捷方式文件(LNK),LNK文件则负责启动PowerShell命令以触发名为"MASEPIE"的新型Python恶意软件下载器的感染链。MASEPIE主要功能包括上传、下载文件、执行命令以及窃取数据,它通过修改Windows注册表并向Windows启动文件夹添加一个具有欺骗性的LNK文件("SystemUpdate.lnk")来建立持久性。期间,APT28还使用了一组名为"STEELHOOK"的PowerShell脚本从基于Chrome的网络浏览器窃取数据,包括密码、身份验证cookie和浏览历史记录等敏感信息。另外,该组织使用的另一个C#后门工具名为OCEANMAP,它能够利用cmd.exe执行Base64编码的命令,并通过在Windows启动文件夹中创建名为"VMSearch.url"的.URL文件在系统上建立持久性。

来源:

https://cert.gov.ua/article/6276894

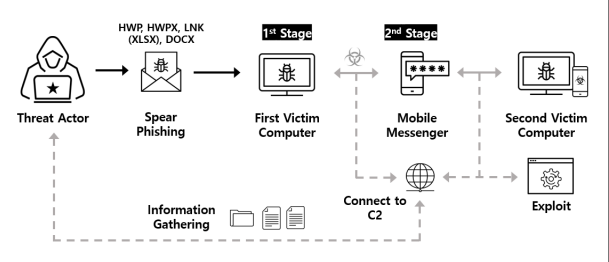

APT37组织伪造朝鲜市场价格分析文件发起网络攻击

近日,Genians的研究人员检测到许多基于 HWP和 HWPX 的新型 APT37 攻击的迹象。这次攻击从 2023 年 5 月左右持续到 2023 年 11 月,是对主要在韩国使用的 HWP 韩文文档利用恶意“对象链接插入”(OLE) 的攻击。攻击者尝试通过 HWP文件中插入的 OLE 连接到攻击者指定的命令控制(C2)服务器,此时,从连接的站点调用漏洞利用命令。攻击者准备了各种战术尝试来有效地实施这一威胁,例如不仅使用 HWP 和 HWPX 文档类型,还使用 LNK、DOCX 和 XLSX 文件同时进行攻击。共计链图如下图所示。

来源:

https://www.genians.co.kr/blog/market

披露响尾蛇的样本

攻击活动

汽车运营商Eagers Automotive遭遇网络攻击导致交易中断

近日,汽车运营商Eagers Automotive宣布遭受网络攻击,并在评估事件影响时被迫停止在证券交易所的交易。Eagers Automotive是澳大利亚和新西兰最大的汽车经销商运营商,拥有300多个销售点,销售的品牌包括丰田、宝马、日产、梅赛德斯-奔驰、奥迪、福特、大众和本田等。它还拥有大量专注于二手销售的子公司。2023 年 12月27日,Eagers Automotive宣布必须停止所有交易业务,以管理有关网络安全事件的披露义务。同时,第二份公告提供了有关情况的更多见解,指出该事件影响了澳大利亚和新西兰的多个系统。

来源:

https://www.documentcloud.org/documents/24245058-02758649

数据泄露

医疗科技公司HealthEC遭遇数据泄露影响了450万患者

HealthEC LLC是一家健康管理解决方案提供商,遭遇了数据泄露,影响了通过该公司客户之一接受护理的近 450 万人。HealthEC提供了一个人口健康管理 (PHM) 平台,医疗保健组织可以使用该平台进行数据集成、分析、护理协调、患者参与、合规性和报告。该公司披露,其在2023年7月14日至23日期间遭遇数据泄露,导致其部分系统遭到未经授权的访问。对该事件的调查于2023年10月24日结束,调查显示入侵者从托管以下数据类型的受破坏系统中窃取了文件:姓名、地址、出生日期、社会安全号码、纳税人识别号、病历号码、医疗信息(诊断、诊断代码、精神/身体状况、处方信息以及提供者的姓名和位置)、健康保险信息(受益人号码、订户号码、医疗补助/医疗保险身份)、账单和索赔信息(患者帐号、患者识别号和治疗费用信息)。

来源:

https://www.healthec.com/cyber-incident/

恶意软件

Mirai僵尸网络新变种TBOT感染国内多个行业

近期,奇安信的研究人员发现Mirai僵尸网络拥有100多个Bot分组,并根据其特点将该僵尸网络命名为Mirai.TBOT。Mirai.TBOT样本保留了大量原始mirai代码,整体运行逻辑与mirai一致,其中用于telnet爆破的数据与各种命令采用明文形式存储,C2服务器域名则存储在字符串表中。Mirai.TBOT除了利用SSH服务、TELNET服务进行弱口令爆破感染受害主机外,还被安全人员观察到利用32个漏洞传播样本,其中存在2个已确认的0day以及3个暂无任何公开信息的漏洞。同时,该僵尸网络还具有超多Bot分组、具备0day利用能力、使用OpenNIC自定义C2服务器域名、主要进行DDoS攻击等特点。目前,该僵尸网络规模巨大,其中的Bot日活跃量超过3万,主要感染地区为中国、委内瑞拉、印度、韩国、巴西、日本等地。其中,中国地区主要感染省份为江苏、湖南、广东、辽宁、云南、黑龙江等地,涉及行业包括信息技术、网络安全、教育、电力、医疗等。

来源:

https://blog.xlab.qianxin.com/mirai-tbot/

勒索软件

Cactus勒索软件组织称针对瑞典零售提供商COOP发起网络攻击

Cactus勒索软件组织声称攻击了瑞典最大的零售和杂货提供商之一的Coop。Coop是瑞典最大的零售和杂货供应商之一,在全国拥有约800家商店。这些商店由29个消费者协会的350万会员共同拥有。企业中创造的所有盈余都会返回给会员或重新投资于企业,从而形成循环。Cactus勒索软件组织声称已经入侵了Coop,并威胁要披露大量个人信息,包括超过21000个目录。Cactus勒索软件组织将Coop添加到其 Tor 泄露网站的受害者名单中。

来源:

https://securityaffairs.com/156709/cyber-crime/cactus-ransomware-coop-sweden.html

INC RANSOM勒索软件组织声称针对施乐公司发起了网络攻击

INC RANSOM勒索软件组织声称对美国跨国公司施乐公司进行了黑客攻击。施乐公司在全球范围内提供文档管理解决方案。该公司的文档技术部门提供桌面单色和彩色打印机、多功能打印机、复印机、数字印刷机和轻型生产设备;以及用于图形通信市场和大型企业的生产印刷和出版系统。INC RANSOM 勒索软件组织声称对攻击美国跨国公司施乐公司负责,并威胁要披露涉嫌被盗的数据。INC 勒索组织将 Xerox 添加到其 Tor 泄露网站的受害者名单中。

来源:

https://securityaffairs.com/156679/cyber-crime/inc-ransom-ransomware-xerox-corp.html

往期推荐

基于Nim语言的恶意后门通过虚假尼泊尔政府邮件进行传播——每周威胁情报动态第158期(12.22-12.28)

披露APT组织OilRig多个依赖云服务进行C2通信的恶意下载程序——每周威胁情报动态第157期(12.15-12.21)

APT组织Lazarus使用基于D语言的恶意软件针对多个行业开展攻击——每周威胁情报动态第156期(12.08-12.14)

如有侵权请联系:admin#unsafe.sh