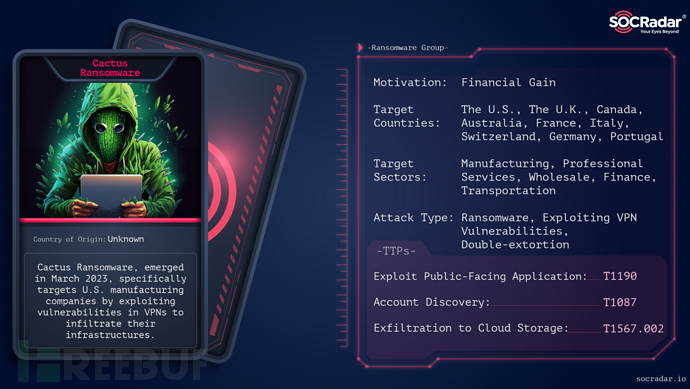

勒索软件团伙 Cactus 已经浮出水面,攻击者凭借高超的技术水平,精心开发了勒索软件进行攻击,并且具备多种方式进行检测逃避。

勒索软件团伙

Cactus 使用独特的加密方式对恶意样本本身进行加密,尽力确保样本不会被检出。从而通过失陷主机不断横向平移,找到高价值的数据目标。本文研究了 Cactus 勒索软件的攻击目标、攻击手段,介绍了该勒索软件团伙的方方面面。

Cactus 勒索软件

Cactus 勒索软件最早在 2023 年 3 月被发现,攻击者利用漏洞(尤其是 VPN 的漏洞)获取访问权限,在失陷主机上建立立足点。该勒索软件团伙对检测逃避技术有着深入地了解,通过动态加密等方法综合利用各种工具与技术确保 Payload 可以有效且隐蔽的传递。

勒索软件

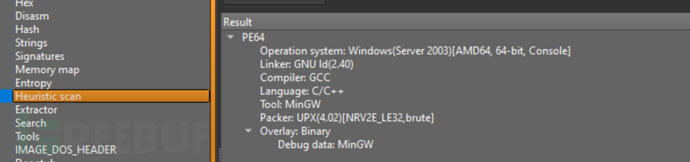

Cactus 当然不只是进行加密,攻击者要确保恶意软件可以在失陷主机中一直存在,因此采用了复杂的感染链与多层混淆技术遮掩攻击行为。攻击者使用 UPX 加壳、通过 OpenSSL、AES OCB、ChaCha20_Poly1305 等加密算法,在攻击中使用了多手段进行攻击。不仅保证了攻击的成功,还确保了隐蔽性。

如何进行攻击?

Cactus 勒索软件展示了秘密攻击的能力,其攻击基本上遵循以下几个阶段:

初始访问

Cactus 勒索软件利用 VPN 设备的漏洞,攻入环境中。然后创建 SSH 后门,不仅有助于进行未授权访问,还可以确保在失陷主机中持续存在。

感染链

Cactus 使用了多层混淆和多种检测逃避技术。首先利用批处理脚本通过 7-Zip 执行而勒索软件样本,对自身进行加密并进行持久化。攻击链中会利用诸多手段,包括 VPN 漏洞、Splashtop/AnyDesk 等远程访问工具、SuperOps RMM 管理软件、Cobalt Strike 与 Chisel 建立加密信道等。

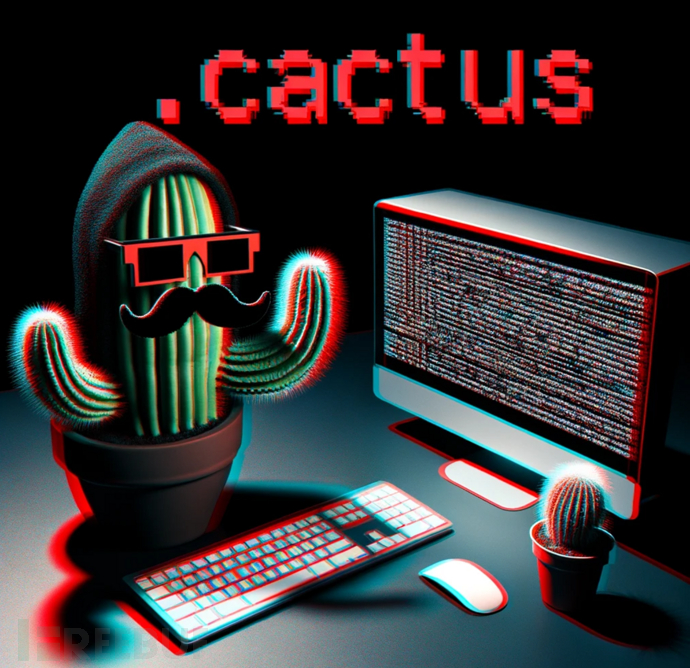

数据加密

勒索软件使用 AES-256-GCM 和 RSA-4096 加密算法对文件进行加密,随后释放名为 cAcTuS.readme.txt的勒索信息,为受害者创造恐慌与压迫感。

勒索信息

数据泄露

攻击者为了确保受害者会支付赎金,也会使用双重勒索的方式披露用户数据。攻击者在暗网构建一个网站对外发布数据,以此确保攻击的影响远远超过数据加密,进一步扩散到数据完整性与声誉。

持久化

Cactus 通过创建名为 Updates Check Task 的计划任务来进行持久化,该计划任务每五分钟执行一次。从此以后,勒索软件将以 SYSTEM 权限运行,保证攻击行动顺利进行。

勒索软件

从公开的样本(78c16de9fc07f1d0375a093903f86583a4e32037a7da8aa2f90ecb15c4862c17)来看,Cactus 勒索软件是使用 C/C++ 开发的。

样本文件

暗网网站

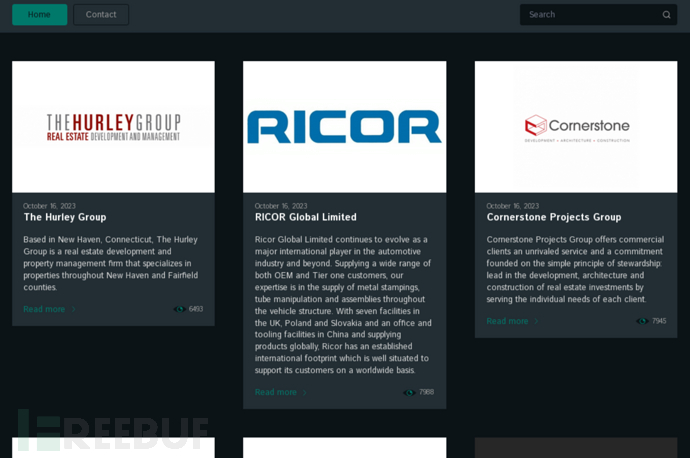

访问 Cactus 勒索软件在暗网开设的网站时,可以看到列出了许多受害者:

受害者列表

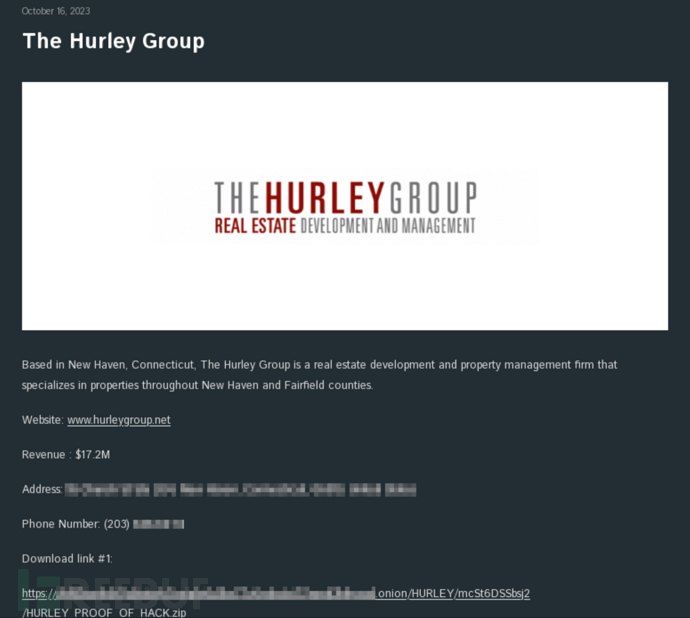

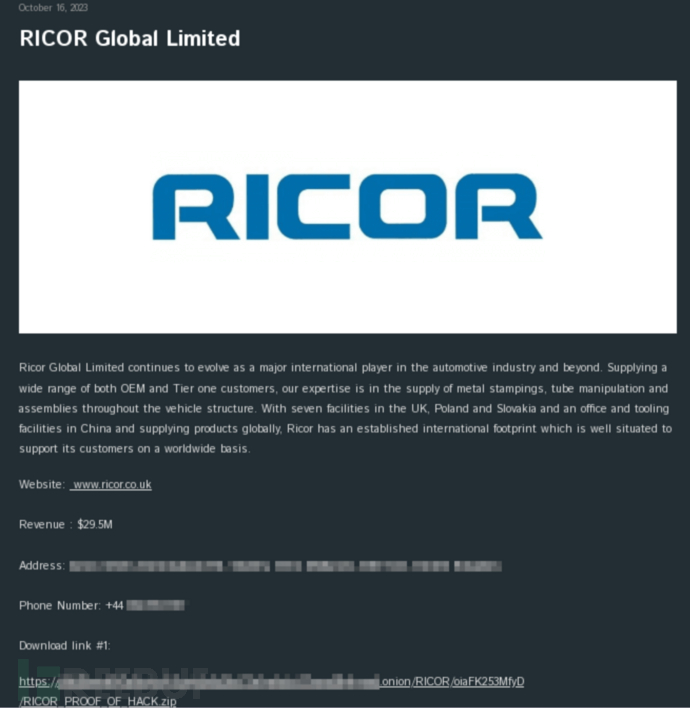

点击任意受害者都可以查看详细信息,包括对外披露数据的下载链接与证明图片:

详细信息

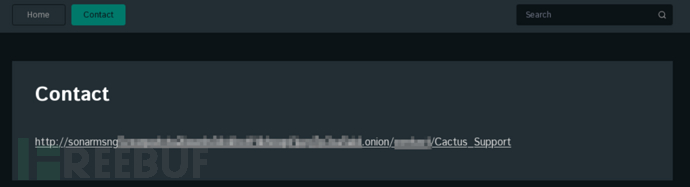

点击联系即可看到一个能够与攻击者联系的链接地址:

联系页面

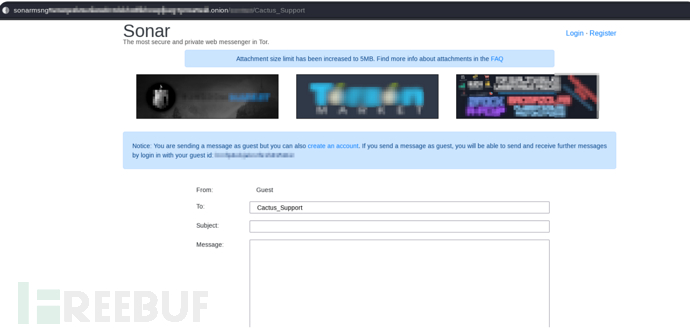

点击 Sonar 的链接后,就弹出了消息框可以联系 Cactus 攻击者。

与攻击者沟通

攻击目标

Cactus 勒索软件的攻击不受到地理位置或者行业的限制,攻击目标广泛分布在各行各处。

目标行业

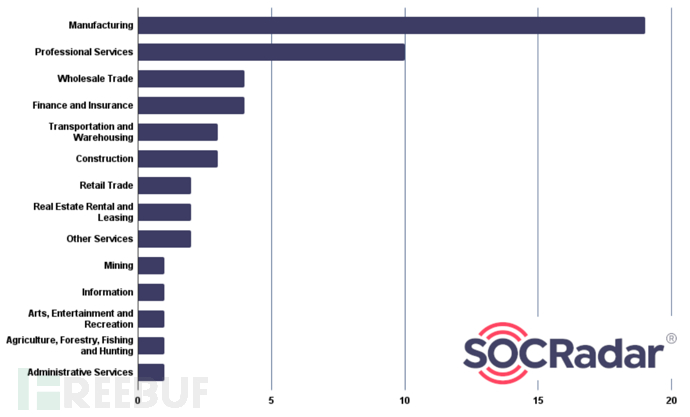

Cactus 勒索软件攻击的行业很多,从金融到律师事务所都有。Cactus 主要攻击的还是制造业和提供专业服务的组织:

行业分布

目标国家

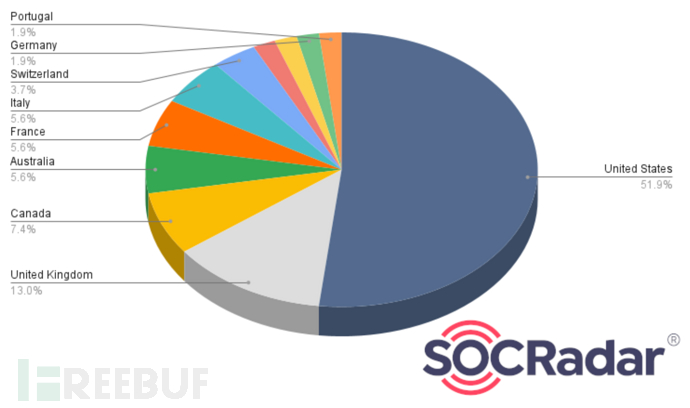

Cactus 勒索软件并不局限在特定国家,而是将目光放眼全球。

国家分布

从具体国家来看,美国是主要攻击目标,占比达到 51.9%。

国家分布

最新攻击行动

Cactus 勒索软件最近又攻击了好多公司,如下所示:

Hurley Group

RICOR Global Limited

结论

Cactus 勒索软件已经构成了重大威胁,攻击者利用先进的加密技术、规避策略与多样化的攻击方法,攻击了全球多个行业的公司。

IOC

163.123.142[.]213 b9ef2e948a9b49a6930fc190b22cbdb3571579d37a4de56564e41a2ef736767b 5b70972c72bf8af098350f8a53ec830ddbd5c2c7809c71649c93f32a8a3f1371 78c16de9fc07f1d0375a093903f86583a4e32037a7da8aa2f90ecb15c4862c17 248795453ceb95e39db633285651f7204813ea3a 6715b888a280d54de9a8482e40444087fd4d5fe8 78aea93137be5f10e9281dd578a3ba73

参考来源

如有侵权请联系:admin#unsafe.sh