2023.12.29~2024.01.04

攻击团伙情报

Kimsuky Group利用AppleSeed攻击的趋势分析

APT37组织利用漏洞进行攻击

多个威胁组织滥用应用安装程序传播恶意软件

APT28针对乌克兰发起网络钓鱼攻击

QBit RaaS组织及其恶意软件揭秘

谁是“amdc6766”:一年四起供应链投毒事件的幕后黑手

UAC-0050组织利用RemcosRAT瞄准乌克兰政府

攻击行动或事件情报

新的 JinxLoader 通过 Formbook 和 XLoader瞄准用户

银狐团伙近期钓鱼活动追踪

波音遭遇勒索攻击事件分析复盘——定向勒索的威胁趋势分析与防御思考

针对我国及东南亚多国金融攻击活动分析

史上最复杂攻击链,利用苹果设备硬件隐秘机制的网络攻击活动揭密

疑似与高校关联的远控程序分析

Mirai僵尸网络新变种TBOT感染国内多个行业

恶意代码情报

三个新的恶意 PyPI 包在 Linux 设备上部署 CoinMiner

Medusa Stealer新版本正在活跃中

Mallox勒索软件绕过AMSI接口

IcedID木马分析

警惕新型僵尸网络家族--RDDoS

8base勒索软件信息公开

漏洞情报

危害 Google 帐户:恶意软件利用漏洞进行会话劫持

攻击团伙情报

01

Kimsuky Group利用AppleSeed攻击的趋势分析

披露时间:2023年12月28日

情报来源:https://asec.ahnlab.com/en/60054/

相关信息:

众所周知,Kimsuky威胁组织得到了朝鲜的支持,自2013年以来一直很活跃。起初,他们袭击了韩国与朝鲜有关的研究机构,然后在2014年袭击了一家韩国能源公司。自 2017 年以来,还观察到针对韩国以外国家的攻击。该组织通常对国防、国防工业、媒体、外交、国家组织和学术部门发起鱼叉式网络钓鱼攻击。他们的攻击旨在从组织窃取内部信息和技术。

此使用JavaScript型恶意软件的攻击案例通常涉及AppleSeed的分发,这在过去题为“关于Kimsuky Group的APT攻击(AppleSeed,PebbleDash)的分析报告”的报告中进行了介绍。这份报告发布于 2021 年 4 月,但 Kimsuky 组织仍在使用其进行攻击。除了 JavaScript 之外,Excel 宏恶意软件还用于安装 AppleSeed。

与过去的报告相比,这篇文章将介绍最近攻击案例中使用恶意软件的特征。

02

APT37组织利用漏洞进行攻击

披露时间:2023年12月29日

情报来源:https://www.genians.co.kr/hubfs/blogfile/20231229_threat_inteligence_report_market.pdf?hsLang=ko

相关信息:

APT37组织过去曾利用各种漏洞进行过攻击。一个代表性的例子是“CVE-2022-41128”,它是一个 Internet Explorer (IE) 零日漏洞。2022年10月下旬,多个恶意DOCX文档在韩国传播,主要通过朝鲜专家所在的特定移动通讯群聊天室进行传播。

自从该病例在韩国首次发现以来,已经发现了多种变异。特别是,传播了一份冒充官方文件“龙山梨泰院事故应对情况”的恶意DOCX文件,部分内容首次在媒体上报道。此外,以韩国互联网振兴院威胁情报网络为中心的公私网络合作渠道立即启动,C2 服务器与分析一起被封锁。之后总统府国家安全向媒体分发了网络安全秘书室撰写的新闻稿,题为“谨防利用梨泰院事件问题的网络威胁”。

当时,攻击者同样采用了基于电子邮件的鱼叉式网络钓鱼攻击策略,并将安全漏洞与DOCX远程模板注入技术结合起来。传播恶意文件时,攻击者侵入安装了PC版手机通讯软件的终端,秘密访问受害者账户,将恶意文件分步分发给特定聊天室的多人。

03

多个威胁组织滥用应用安装程序传播恶意软件

披露时间:2023年12月28日

情报来源:https://www.microsoft.com/en-us/security/blog/2023/12/28/financially-motivated-threat-actors-misusing-app-installer/

相关信息:

研究人员近期发现多个出于经济动机的威胁组织(包括Storm-0569、Storm-1113、Sangria Tempest 和 Storm-1674)使用应用安装程序作为人为操作的勒索软件活动的入口点。观察到的活动包括欺骗合法应用程序、引诱用户安装伪装成合法应用程序的恶意MSIX包,以及逃避对初始安装文件的检测。具体组织活动如下:

Storm-0569专注于通过包含下载站点恶意链接的恶意广告和网络钓鱼邮件下载入侵后的有效载荷,例如BATLOADER。该组织还向其他参与者提供恶意安装程序和登录页面框架。它们涵盖了多个感染链,这些感染链通常以恶意签名的Microsoft安装程序(MSI)文件开头,这些文件伪装成TeamViewer、Zoom和AnyDesk等应用程序的合法软件安装或更新。Storm-0569 感染链会释放额外的有效载荷,包括IcedID、Cobalt Strike Beacon以及远程监控和管理(RMM)工具,最终移交给Storm-0846和Storm-0506等勒索软件运营商。

Storm-1113是一个攻击组织,它既是一个专注于通过搜索广告分发恶意软件的代理机构,也是一个提供恶意安装程序和登录页面框架的服务实体。在Storm-1113恶意软件分发活动中,用户被定向到模仿托管安装程序的知名软件的登录页面,这些软件会导致安装恶意负载。Storm-1113也是EugenLoader的开发者,EugenLoader是一种商品化的恶意软件,于2022年11月左右首次被发现。

Sangria Tempest(前身为ELBRUS,也称为Carbon Spider,FIN7)是一个出于经济动机的网络犯罪集团,目前专注于进行数据盗窃的入侵,然后有针对性的部署勒索软件,例如Clop勒索软件。

Storm-1674以使用基于公开可用的TeamsPhisher工具分发DarkGate恶意软件而闻名。Storm-1674活动通常依赖于通过Teams发送带有恶意附件的网络钓鱼诱饵,例如包含LNK文件的ZIP文件,最终会释放DarkGate和Pikabot。2023年9月,Microsoft观察Storm-1674部署了Black Basta勒索软件。

04

APT28针对乌克兰发起网络钓鱼攻击

披露时间:2023年12月28日

情报来源:https://cert.gov.ua/article/6276894

相关信息:

研究人员近日警告称,由俄罗斯国家资助的APT28组织正通过网络钓鱼活动部署新型MASEPIE恶意软件。其中,APT28主要以西方国家和北约组织的政府实体、企业、大学、研究机构和智库为目标,该组织常发起网络钓鱼攻击并广泛使用软件中的零日漏洞。

据悉,APT28针对乌克兰的最新活动发生在2023年12月15日至25日期间,攻击者依旧通过网络钓鱼电子邮件诱导收件人点击据称可查看重要文档的链接。链接可将受害者重定向到恶意的Web资源,该资源使用JavaScript来释放Windows快捷方式文件(LNK),LNK文件则负责启动PowerShell命令以触发名为"MASEPIE"的新型Python恶意软件下载器的感染链。

MASEPIE主要功能包括上传、下载文件、执行命令以及窃取数据,它通过修改Windows注册表并向Windows启动文件夹添加一个具有欺骗性的LNK文件("SystemUpdate.lnk")来建立持久性。期间,APT28还使用了一组名为"STEELHOOK"的PowerShell脚本从基于Chrome的网络浏览器窃取数据,包括密码、身份验证cookie和浏览历史记录等敏感信息。另外,该组织使用的另一个C#后门工具名为OCEANMAP,它能够利用cmd.exe执行Base64编码的命令,并通过在Windows启动文件夹中创建名为"VMSearch.url"的.URL文件在系统上建立持久性。

05

QBit RaaS组织及其恶意软件揭秘

披露时间:2023年12月28日

情报来源:https://cyble.com/blog/decoding-qbit-stealers-source-release-and-data-exfiltration-prowess/

相关信息:

研究人员近日揭露了一个名为QBit的勒索软件及服务组织。据悉,2023年9月,该组织推出了一款基于Go语言的新型勒索软件,该软件可针对Windows(从Windows 7到Windows 11)和各种Linux发行版本。此外,他们还暗示将开发一个适用于ESXi的版本。10月,QBit继续推出另一个由Go语言开发的qBitStealer恶意软件窃取器,并声称该程序可供购买或试用,能够通过利用先进的并发引擎将文件快速上传到Mega同时不会被检测到。

12月,Qbit开发者开始在某网络犯罪论坛上免费发布qBitStealer的源代码。经对其代码进一步分析,研究人员发现与其他窃取程序不同,qBit仅窃取具有特定扩展名(默认情况下,仅针对.txt、.pdf和.docx)的文件。这一特征意味着它有可能用作勒索软件活动中的渗透工具。

06

谁是“amdc6766”:一年四起供应链投毒事件的幕后黑手

披露时间:2023年12月29日

情报来源:https://mp.weixin.qq.com/s/R0kn5STsiwIUhIqVRwnNxw

相关信息:

2023年4月,研究人员发现了一起供应链投毒攻击事件,目标是PHP/JAVA部署工具OneinStack。同月,还发现LNMP供应链投毒事件,随后在9月和10月又发现两起供应链投毒事件,分别涉及LNMP和Oneinstack。根据该团伙常用C2服务器特征,高度怀疑这四起供应链投毒事件均出自一个黑产团伙之手。

经过关联分析,研究人员发现四起事件的TTPs存在高度一致性,且溯源分析发现该团伙使用了多个以amdc6766.net结尾的域名实施恶意活动,包括供应链投毒攻击以及动态链接库远控后门。

2023上半年至今,这个黑产组织利用多种攻击手段,包括仿冒页面(AMH、宝塔、Xshell、Navicat)、供应链投毒(LNMP、OneinStack)和公开web漏洞等,有针对性地对运维人员进行攻击。运维人员从仿冒页面或官方平台下载并执行含有恶意代码的部署工具,与攻击者C2服务器建立DNS隧道连接。

07

UAC-0050组织利用RemcosRAT瞄准乌克兰政府

披露时间:2024年1月3日

情报来源:https://www.uptycs.com/blog/remcos-rat-uac-0500-pipe-method

相关信息:

UAC-0050是一个疑似具有政治动机,并因对乌克兰进行网络攻击而闻名的威胁组织,该组织于近期再次研究人员发现利用RemcosRAT对乌克兰政府发起攻击。据悉,RemcosRAT是一种远程监视和控制类间谍软件,在其最新的变化中,UAC-0050集成了Windows操作系统中用于进程间通信的管道方法来实现隐蔽的数据传输,进而巧妙地规避EDR和防病毒系统的检测。

调查显示,本轮活动时间发生在2023年12月21日,UAC-0050疑似通过向在以色列国防军(IDF)担任顾问的乌克兰军事人员投递伪装为工作职位的网络钓鱼邮件,最终部署了RemcosRAT。其中,邮件包含恶意的LNK文件,该文件负责启动HTA文件的下载链。

HTA文件中则含有一个VBS脚本,它执行后会触发PowerShell脚本。PowerShell脚本再尝试从远程服务器中下载恶意负载(word_update.exe)。word_update.exe启动后将会继续执行cmd.exe并通过管道共享恶意数据,进一步导致explorer.exe程序的启动,最终,恶意的RemcosRAT便被驻留在explorer.exe内存中。经检测, 此Remcos版本为4.9.2 Pro,能够收集有关受害者的信息,包括计算机名称和用户名,它最后还会从浏览器中删除cookie和登录数据,以规避检测。

攻击行动或事件情报

01

新的 JinxLoader 通过 Formbook 和 XLoader瞄准用户

披露时间:2023年12月29日

情报来源:https://unit42.paloaltonetworks.com/unit42-threat-intelligence-roundup/

相关信息:

研究人员发现威胁行为者正在使用一种名为JinxLoader的新的基于 Go 的恶意软件加载程序来提供下一阶段的有效负载。

这些攻击首先是冒充阿布扎比国家石油公司 (ADNOC) 的网络钓鱼电子邮件,敦促收件人打开受密码保护的 RAR 存档附件,打开后会释放 JinxLoader 可执行文件,该可执行文件随后充当 Formbook 或 XLoader 的网关。

与此同时,分发DarkGate和PikaBot的活动激增,还有一个名为 TA544(又名 Narwal Spider)的威胁参与者利用名为IDAT Loader 的恶意加载器的新变种来部署恶意软件Remcos RAT 或 SystemBC。

02

银狐团伙近期钓鱼活动追踪

披露时间:2024年1月2日

情报来源:https://mp.weixin.qq.com/s/hQhAVWEykfd2bP2vTRdwsw

相关信息:

近日,研究人员观察到银狐钓鱼团伙在其最近的活动中开始使用新的手段,例如使用AsyncRAT、Winrar漏洞CVE-2023-38831以及msi诱饵进行钓鱼、通过感染正常文件来分发恶意文件、通过发送下载链接诱导用户下载等。

调查显示,在使用AsyncRAT的活动中,恶意样本文件名为"(避坑)最新剁卡工作室名单及聊天截图..xlsx.exe",它伪装为wps图标,首先会从服务器中获取shellcode,然后在内存中解密执行,最终解密出来一个.net的远控,即AsyncRAT。在使用winrar漏洞CVE-2023-38831的活动中,诱饵文件名为"每天跟客户可以互动的话题.zip",该压缩包含有漏洞:CVE-2023-38831,用户双击后将执行同名目录下的exe文件,进而释放并执行DFrte.exe以及其它文件,然后加载1.dll里的导出函数swtxxzc并创建文件,通过采用白加黑的方式,加载QiDianBrowserMgr.dll后,解密Enpud.png文件,最终执行gh0st RAT,版本为2023.8。

在使用msi安装包的活动中,其中一个恶意样本文件名为"2023年12月起税务稽查通知〔电脑版〕.msi",该安装包运行后,会执行lpo.bat批处理文件,它主要用来拼接文件,最终同样使用白加黑的方式,解密执行配置文件里的恶意代码,即gh0st远控。

03

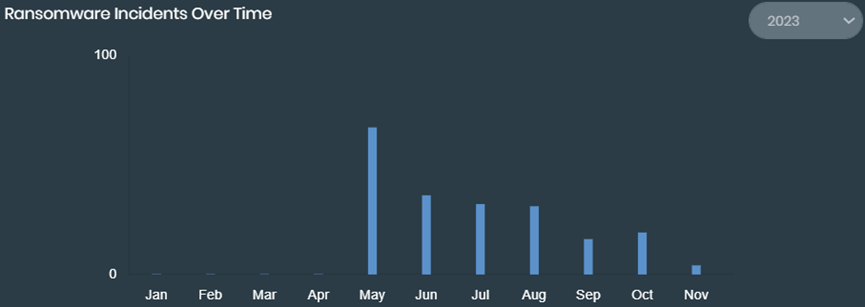

波音遭遇勒索攻击事件分析复盘——定向勒索的威胁趋势分析与防御思考

披露时间:2023年12月30日

情报来源:https://mp.weixin.qq.com/s/K1tb86Gy6V9GlrIb__ZM_g

相关信息:

研究人员近期对波音公司于2023年10月下旬遭遇的LockBit勒索攻击事件进行了完整的复盘分析。据悉,LockBit组织规模庞大,拥有众多附属成员,其Tor网站几乎每天都在更新,新增来自世界各地的受害者信息。该组织采用双重勒索策略,面向Windows、Linux、macOS、以及VMware虚拟化平台等多种主机系统和目标平台研发勒索软件,其生成器通过简单交互即可完成勒索软件定制。此外,LockBit勒索软件仅对被加密文件头部的前4K数据进行加密,因此其加密速度明显快于全文件加密的其他勒索软件,且由于在原文件对应扇区覆盖写入,受害者因此无法通过数据恢复的方式来还原未加密前的明文数据。

调查显示,在针对波音的活动中,LockBit勒索组织主要涉及十一个攻击步骤。

第一,针对该公司的Citrix NetScaler ADC和NetScaler Gateway设备发动漏洞利用攻击,进而窃取有效用户的访问cookie。

第二,利用窃取的cookie实现对波音公司边界服务器的访问,通过植入运行脚本123.ps1,释放并执行Downloader木马,进而从C2中下载各种远程软件、脚本、网络扫描等武器装备。

第三,通过将恶意dll文件配置为计划任务以及将AnyDesk远程软件配置成服务来实现持久化访问该入口。

第四,使用合法的网络扫描工具探测目标内部网络服务,通过ADRecon脚本(ad.ps1)收集AD域信息,利用tniwinagent工具收集其他主机信息。

第五,使用proc.exe工具获取lsass.exe进程内存,结合Mimikatz工具获取系统中的各类凭证;使用veeam-get-creds.ps1脚本从波音公司的veeam平台中获取保存的凭证;使用secretsdump.py从波音公司的Azure VM上获取各种账号数据库文件及注册表信息。

第六,利用获取的各种凭证结合Psexec工具,在波音内部网络其他主机上部署各种远程软件,以获取更多其他服务器及主机的访问权限。

第七,利用远程访问软件传输步骤4至步骤6涉及的各种工具,循环执行步骤4至步骤6的各种操作,尽可能获取更多服务器及主机的访问权限。

第八,从已控制的系统中收集各种信息(包括备份文件等),并使用7z.exe工具进行压缩。

第九,通过plink.exe工具建立的SSH隧道回传数据;通过FTP协议回传数据;通过远程控制软件回传数据。

第十,结束相关主机的数据库服务及进程、杀毒软件、其他阻碍勒索加密的进程。

第十一,将LockBit 3.0勒索软件通过远程控制软件部署到目标主机中并执行,实现加密勒索。

04

针对我国及东南亚多国金融攻击活动分析

披露时间:2023年12月29日

情报来源:https://mp.weixin.qq.com/s/hmq3emi8oocOL-Ji7ZwfgQ

相关信息:

研究人员近期发现了仿冒Chrome的恶意样本攻击活动。研究人员表示,样本为Chrome正版浏览器应用的重打包版本,其功能虽与正版应用无异,但当用户使用该浏览器下载特定应用时,浏览器便会自动篡改下载链接为攻击者所创建的恶意样本分发链接,进而导致受害者在不知情的情况下下载并安装恶意样本。据悉,分发的恶意样本涉及了13个应用,主要为imToken等Web3钱包应用和line、letstalk等聊天工具类应用,它们具有窃取并上传助记词、替换虚拟货币交易地址等恶意功能。

此外,研究人员在分析攻击者服务器资产时,发现了归属同一攻击者的黑灰产攻击活动。攻击者通过约会软件引导受害者做任务并充值资金从而进行诈骗,与此同时窃取受害者姓名、银行卡和电话号码等隐私信息。根据受害者资料,研究人员推测本轮攻击活动始于2023年4月,一直持续至9月底,受害者万余人,主要受害区域为越南、中国、柬埔寨、菲律宾等国。

05

史上最复杂攻击链,利用苹果设备硬件隐秘机制的网络攻击活动揭密

披露时间:2023年12月28日

情报来源:https://mp.weixin.qq.com/s/R1ien99W5KV1RhaE_haEnw

相关信息:

奇安信威胁情报中心关注到安全厂商卡巴斯基(Kaspersky)于12月27日公开Operation Triangulation攻击事件最新发现,这是卡巴斯基自今年6月1日首次曝光该攻击行动以来的第6篇相关报告。在12月27日发布的报告中,卡巴斯基安全研究员介绍了Operation Triangulation的完整攻击链,涉及4个0-day漏洞的使用,其中一个滥用了Apple设备未公开的硬件特性,实现对基于硬件的安全机制的绕过。研究人员称Operation Triangulation攻击链是他们目前见过的最复杂的攻击。

卡巴斯基在首次披露Operation Triangulation的报告中提到,攻击者通过发送一封附带了漏洞附件的iMessage信息到目标设备上,在没有任何用户交互的情况下,该条消息会触发代码执行漏洞,之后漏洞执行的代码会从远程服务器上下载后续阶段的payload,其中包含了用于提权的额外漏洞利用,并最终部署一个功能齐全的远控平台,最后会删除最初触发漏洞利用的漏洞消息。

奇安信威胁情报中心第一时间跟进了该事件,依赖奇安信内部相关数据,确认Operation Triangulation行动同样波及了国内多个重点单位的重要人员。

06

疑似与高校关联的远控程序分析

披露时间:2023年12月29日

情报来源:https://mp.weixin.qq.com/s/d1hfh4YKXzQOh6WpwQMBLw

相关信息:

本次研究人员通过智源平台大数据捕获到了疑似与上海某高校安全事件相关的病毒样本,该样本基于.Net平台进行编写,使用多重loader以及多种检测手法规避安全检测。

07

Mirai僵尸网络新变种TBOT感染国内多个行业

披露时间:2024年1月2日

情报来源:https://blog.xlab.qianxin.com/mirai-tbot/#ioc

相关信息:

近期,奇安信发现Mirai僵尸网络拥有100多个Bot分组,并根据其特点将该僵尸网络命名为Mirai.TBOT。Mirai.TBOT样本保留了大量原始mirai代码,整体运行逻辑与mirai一致,其中用于telnet爆破的数据与各种命令采用明文形式存储,C2服务器域名则存储在字符串表中。Mirai.TBOT除了利用SSH服务、TELNET服务进行弱口令爆破感染受害主机外,还被安全人员观察到利用32个漏洞传播样本,其中存在2个已确认的0day以及3个暂无任何公开信息的漏洞。

同时,该僵尸网络还具有超多Bot分组、具备0day利用能力、使用OpenNIC自定义C2服务器域名、主要进行DDoS攻击等特点。目前,该僵尸网络规模巨大,其中的Bot日活跃量超过3万,主要感染地区为中国、委内瑞拉、印度、韩国、巴西、日本等地。其中,中国地区主要感染省份为江苏、湖南、广东、辽宁、云南、黑龙江等地,涉及行业包括信息技术、网络安全、教育、电力、医疗等。

恶意代码情报

01

三个新的恶意 PyPI 包在 Linux 设备上部署 CoinMiner

披露时间:2024年1月3日

情报来源:https://www.fortinet.com/blog/threat-research/malicious-pypi-packages-deploy-coinminer-on-linux-devices

相关信息:

2023 年12 月 5日,研究人员识别出三个有趣的 PyPI包。这些软件包初次使用时会在 Linux 设备上部署 CoinMiner 可执行文件,此外还注意到这些软件包的危害指标 (IoC) 与今年 9 月初发现的“culturestreak”PyPI 软件包相似。这三个有害软件包被命名为modularseven-1.0、driftme-1.0和catme-1.0。它们都来自同一个作者,称为“sastra”,他在上传第一个恶意包之前不久创建了一个 PyPI 帐户。

在本次分析中,研究人员将介绍这三个新软件包的攻击阶段,重点关注它们与“culturestreak”相比的相似之处和发展情况。

02

Medusa Stealer新版本正在活跃中

披露时间:2023年12月27日

情报来源:https://www.resecurity.com/blog/article/new-version-of-medusa-stealer-released-in-dark-web

相关信息:

近期,Medusa Stealer新版本发布。发布者表示Medusa Stealer支持多版本Windows平台,可从多种流行软件中窃取数据,包括但不限于106个浏览器、107个加密货币钱包、Telegram、Steam、27种密码管理器、Outlook等。本次新版本可支持Windows Credential Manager和Windows Vault转储,改进了与C2服务器的通信方式、绕过安全检测机制以及加密存根。

目前,该恶意软件仅少量杀毒软件可检测到。Medusa Stealer发布者通过租赁程序的方式盈利,程序的控制面板采用Python编写。新版Medusa Stealer在感染受害主机后可通过Telegram传递受害者信息。Medusa Stealer已成为恶意软件Azorult、Redline Stealer、Vidar Stealer的强力竞争对手,为网络犯罪分子进行账户接管、网上银行盗窃和金融欺诈提供服务。

03

Mallox勒索软件绕过AMSI接口

披露时间:2023年12月27日

情报来源:https://labs.k7computing.com/index.php/mallox-evading-amsi/

相关信息:

Mallox勒索软件自2022年以来一直以印度公司为攻击目标,常通过SQL数据库服务器或者RDP服务获取初始访问权限,随后通过Powershell脚本进一步感染主机、提升权限、部署恶意软件等。近期,安全人员发现Mallox勒索软件的Powershell脚本新增绕过AMSI接口功能。

AMSI(反恶意软件扫描接口)是Windows操作系统中的一个接口,任何应用程序(例如杀毒软件)都可以使用该接口获取脚本的副本(例如powershell、jscript、vbscript等)并检测。要使用此接口,应用程序必须通过提供的dll路径和指向具有脚本扫描逻辑的函数的指针来注册自身。

Mallox攻击者应用了一种技术来绕过AMSI。该技术首先会导入Kernel32.dll和Amsi.dll并初始化VirtualProtect和AmsiInitialise API以供稍后使用。随后将预存的shellcode移至EAX寄存器,通过名为VWZad的程序调用AmsiInitialise API接口,该API返回指向HAMSICONTEXT类型的amsicontext结构的指针,获得amsicontext结构体的指针后,脚本遍历该结构体并找到杀毒软件供应商提供的函数地址,然后该脚本将MpOav.dll(Windows Defender为AMSI注册的dll)的.txt部分的权限更改为PAGE_EXECUTE_READWRITE,以便将shellcode复制到同一函数地址以绕过它。随后,Mallox脚本将绕过检测下载后续阶段程序。

04

IcedID木马分析

披露时间:2023年12月28日

情报来源:https://mp.weixin.qq.com/s/ujvX0uPzOwcAYr6Dr3K6cw

相关信息:

IcedID,也被称为 BokBot,在2017年被发现时最初为银行木马,后来演变为在受感染系统上分发和安装更多的恶意软件的工具。此次发现的样本中包含一个XCJPIM.js文件,这个JavaScrip被加密混淆,经过解密,解析出JS脚本中命令的大致含义:创建一个名为 "C:\Ifdkijefset\Mdiejefkdlgser" 的文件夹,通过curl依次从不同的指定IP地址下载dat文件并保存到名为 "Skkdfjekke.OOOOOCCCCCCCCXXXXXXXXXXXX"的文件中,然后将其保存到创建的文件夹中,会在10秒后通过rundll32,执行名为“nail”的导出函数。导出函数nail中包含大量jmp垃圾指令,干扰调试。恶意软件最终会创建自身副本。创建%appdata%\Custom_update\目录,并在该目录下创建更新文件。通过计划任务实现持久化,每当用户登录时,便会利用rundll执行nail导出函数。

05

警惕新型僵尸网络家族--RDDoS

披露时间:2023年12月28日

情报来源:https://mp.weixin.qq.com/s/LGK6uUhGQhbh_IW5TyN4sQ

相关信息:

2023年8月份,研究人员监测到一类未知的elf文件正在大范围传播,经过进一步分析,确认了这批elf样本隶属于新的僵尸网络家族,研究人员将该僵尸网络木马命名为RDDoS。

RDDoS僵尸网络家族的主要功能为DDoS攻击,并且具备命令执行的能力,这也使得它具备的威胁性进一步提高。RDDoS还设置了上线参数来区分感染设备类型,同时通过上线包是否携带运行参数来区分真实设备和沙箱,具备较强的对抗性。

近期以来,RDDOS不断更迭版本,扩大感染范围,在攻击目标的选择上以美国,巴西和法国为主,国内也有受到波及,已构成不小的威胁。

06

8base勒索软件信息公开

披露时间:2023年12月28日

情报来源:https://www.fortinet.com/blog/threat-research/ransomware-roundup-8base

相关信息:

8base是一种出于经济动机的勒索软件,该软件疑似基于Phobos勒索软件。安全人员观测到该软件正通过SmokeLoader进行传播。一旦受害主机感染该勒索软件,软件将加密主机上的大部分文件,创建勒索信。加密前,程序还会尝试终止部分进程如sqlwriter.exe、oracle.exe、firefoxconfig.exe,从而加密这些程序文件。

同时,加密程序通过检查加密文件大小来提高加密速度,对于小于1.5MB的文件采用全加密,大于1.5MB的文件采用部分加密。8base采用AES加密方式,加密文件均携带.8base文件后缀。2023年11月,安全人员捕获到8base的新变种,该变种基于C语言,勒索信中留存了一个新的TOR数据泄露地址以及攻击者新的邮箱地址。目前,8base的主要感染国家为美国、巴西、英国、加拿大等,涉及商业服务、制造业、建筑等行业。

漏洞情报

01

危害 Google 帐户:恶意软件利用漏洞进行会话劫持

披露时间:2023年12月29日

情报来源:https://www.cloudsek.com/blog/compromising-google-accounts-malwares-exploiting-undocumented-oauth2-functionality-for-session-hijacking

相关信息:

2023 年 10 月,研究人员发现了一个关键漏洞,该漏洞允许通过令牌操作生成持久性 Google cookie。即使在用户重置密码后,此漏洞也可以持续访问 Google 服务。威胁行为者后来对该脚本进行了逆向工程,并将其合并到 Lumma Infostealer 中,使用先进的黑盒技术保护该方法。这标志着连锁反应的开始,该漏洞利用在各个恶意软件组中迅速传播,以保持独特的功能。

研究人员利用 HUMINT 和技术分析,确定了该漏洞的根源在于名为“MultiLogin”的未记录的 Google Oauth 端点。本报告深入探讨了该漏洞的发现、演变以及对网络安全的更广泛影响。

点击阅读原文至ALPHA 6.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh