Bleeping Computer 网站消息,安全研究人员近期检测到了数百个 IP 地址,这些地址扫描或试图利用 Apache RocketMQ 服务中存在的远程命令执行漏洞 CVE-2023-33246 和 CVE-2023-37582。

这两个安全漏洞的严重程度都很高,其中 CVE-2023-33246 漏洞主要影响包括 NameServer、Broker 和 Controller 等在内的多个组件。

据悉,Apache 已经发布了一个针对 RocketMQ 中 NameServer 组件的不完整修复程序,但 Apache RocketMQ 项目管理委员会成员 Rongtong Jin 警告称,鉴于 CVE-2023-33246 漏洞问题在 5.1.1 版本中未得到完全修复,RocketMQ NameServer 组件中仍存在远程命令执行漏洞。

安全研究人员表示,在易受攻击的网络系统上,当 NameServer 的地址在未经适当权限检查的情况下在线暴露时,威胁攻击者便可以利用 CVE-2023-33246 漏洞,使用 NameServer 上的更新配置功能来执行任意命令。

此外,研究人员进一步指出,威胁攻击者还能够利用 CVE-2023-37582 安全漏洞,以 RocketMQ 正在运行的系统用户身份执行任意命令,建议将 RocketMQ 5.x/4.x 的 NameServer 升级到 5.1.2/4.9.7 或更高版本,以避免遭受网络攻击。

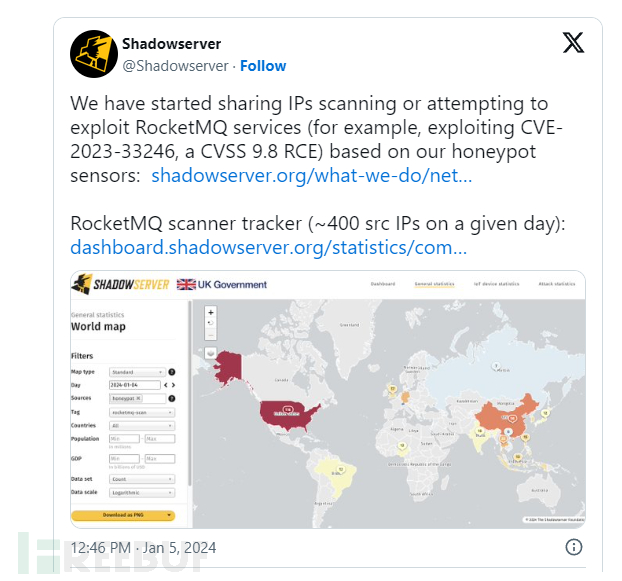

威胁跟踪平台 The ShadowServer Foundation 已记录了数百个主机扫描在线暴露的 RocketMQ 系统,其中一些主机正在试图利用 CVE-2023-33246 和 CVE-2023-37582 这两个安全漏洞。ShadowServer 强调,它所观察到的攻击活动可能是潜在威胁攻击者的侦查尝试、利用行为,甚至是研究人员扫描暴露端点的一部分。

至少从 2023 年 8 月起,就有很对威胁攻击者瞄准了易受攻击的 Apache RocketMQ 系统,当时研究人员就已经观察了 DreamBus 僵尸网络利用 CVE-2023-33246 安全漏洞,在易受攻击的服务器上投放 XMRig Monero 矿机。

2023 年 9 月,美国网络安全和基础设施安全局(CISA)敦促联邦机构在当月底前修补 CVE-2023-33246漏洞,并就其活跃利用状态发出了严重警告。

参考文章:

https://www.bleepingcomputer.com/news/security/hackers-target-apache-rocketmq-servers-vulnerable-to-rce-attacks/