导语:Cybernews的研究人员向宝马披露了这一漏洞后,宝马迅速修复了漏洞。

Cybernews研究团队披露漏洞

Cybernews的研究团队发现,宝马公司的一些子域名很容易受到重定向漏洞的影响,使攻击者能够通过这类漏洞伪造实际上是指向恶意网站的链接。

宝马的两个子域名容易受到SAP重定向漏洞的攻击。它们被用来访问宝马经销商的内部工作场所系统,为攻击者发动鱼叉式网络钓鱼活动或分发恶意软件提供了便利。

SAP重定向漏洞是一个安全问题,影响SAP产品(SAP NetWeaver Application Server Java)的Web应用服务器。这意味着任何人都可以通过添加下面这样的字符串,使用这些子域名伪造重定向链接:

“sap/public/bc/icf/logoff?redirecturl=https://maliciouswebsite.com”

最终的URL看起来像这样:

“https://

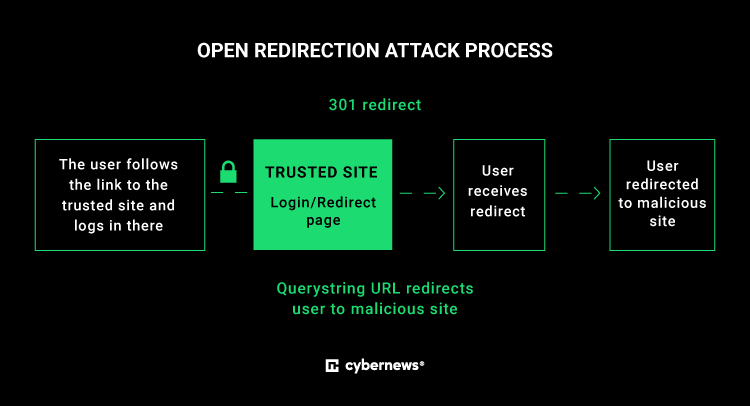

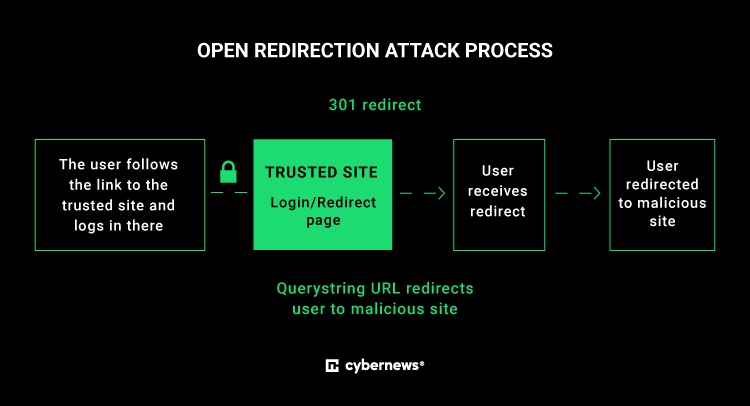

Cybernews的研究人员解释道,它允许攻击者将用户重定向到恶意网站,或者将任意内容注入到合法网站中。这可以通过操纵受影响的SAP系统的URL参数来实现。

虽然这类漏洞不是严重漏洞,但也为网络钓鱼者提供了许多新的攻击员工或客户的机会。

攻击者实际利用该漏洞窃取敏感信息,比如登录凭据,或将恶意软件传播给毫无防备的用户。受害者点击一个看似合法的链接后,他们会被重定向到攻击者的网站,恶意JavaScript代码就会在客户端的浏览器中执行,或者提示受害者输入敏感信息。

宝马修复了漏洞

Cybernews的研究人员向宝马披露了这一漏洞后,宝马迅速修复了漏洞。

宝马的发言人表示,确保信息安全是宝马集团的头等大事,这个原则适用于该公司的所有员工、客户和商业伙伴。

宝马发言人表示:“据我们所知,已修复的漏洞并未危及宝马集团的相关系统,也没有发生任何数据泄露或被滥用的情况。”

重定向攻击是如何工作的?如何避免它们?

SAP重定向漏洞和类似漏洞通常会导致Web应用程序将用户重定向到指定的URL。当Web应用程序或组件在重定向用户之前未能正确验证或清化URL时,通常会发生这种情况。

这种类型的漏洞在2012年被发现,影响了宝马网站及其他SAP系统,即使在部署了安全更新版之后,这类漏洞仍然对众多组织构成风险。

攻击者要做的就是修改URL值,以重定向到恶意网站。

为了解决SAP重定向漏洞,Cybernews的研究人员建议组织采取以下措施:

•SAP已经为受影响的产品发布了补丁,以解决SAP重定向漏洞,打上这些补丁是修补漏洞的最有效方法。

•为了防止注入攻击及其他漏洞,开发人员应该遵循安全编码实践和指导方针,例如开放式Web应用程序安全项目(OWASP)Top 10。

•定期的安全评估有助于识别系统和应用程序中的漏洞,并在攻击者利用漏洞之前,可以进行主动补救。

重定向漏洞是重大的安全风险,可能会对企业造成毁灭性影响。研究人员特别指出,安全是一个持续不断的过程,公司企业应该定期审查和更新其安全措施。用户也应留意不要点击任何链接,哪怕这个域名看起来是合法域名。

文章翻译自:https://cybernews.com/security/bmw-affected-by-redirect-vulnerability-research/如若转载,请注明原文地址