之前公众号写过一些pr文章讲如何通过复杂之眼EDR去排查一些新的漏洞利用活动,在真实的客户组织机构下通过EDR遥测数据可以发现,被威胁行为者进行攻击。攻击线索不止是漏洞利用,对于运营EDR的威胁分析专家需要完全理解攻击链模型涉及的各个阶段。

1.初步妥协2.收集和渗漏3.部署隐形工具包4.清理和侦察5.建立持久性6.凭证访问7.收集和渗漏8.扩大访问范围9.清理、收集和渗透10.持久执行

初步妥协涉及的几种方法有,通过漏洞利用、钓鱼攻击、供应链攻击、物理攻击(插badusb等硬件设备在终端达到代码执行的效果)。通过CVE数据可以发现各个国家的威胁行为者对于漏洞利用活动还是比较多,常常都是新漏洞旧的TTPs战术,运营EDR的威胁分析专家只要持续对对手初步妥协阶段主动猎杀持续交火可以遏制对手后续在终端上的相关活动,一般的攻击者或者红队遇到专业的EDR其实生存空间已经进一步被压缩了。

通过国外的EDR评估数据来看EDR如何抓APT活动的,评估数据来源:https://attackevals.mitre-engenuity.org/。

国外的专业的EDR厂商比较多,通过mitre-engenuit网站上面参与的EDR厂商大概也有30多家,基本国外各种企业关键基础设施上都可能会部署有参与评估的EDR厂商产品,选择评估的APT组织活动名称APT29,遥测到的数据来源是企业设想的场景1总共二个场景参与者是CrowdStrike,可以看出APT29初步妥协利用的是钓鱼攻击。

APT29组织介绍和场景

评估详情:执行此场景的内容是使用 Pupy、Meterpreter 和其他自定义/修改的脚本和有效负载进行测试和开发的。选择 Pupy 和 Meterpreter 是基于它们的可用功能以及在这种情况下与对手恶意软件的相似性,但可以使用替代的红队工具来准确执行这些和其他 APT29 行为。更多信息,包括所需的资源、设置说明以及如何执行第一天场景的分步说明,请访问 ATT&CK Arsenal。

初步妥协

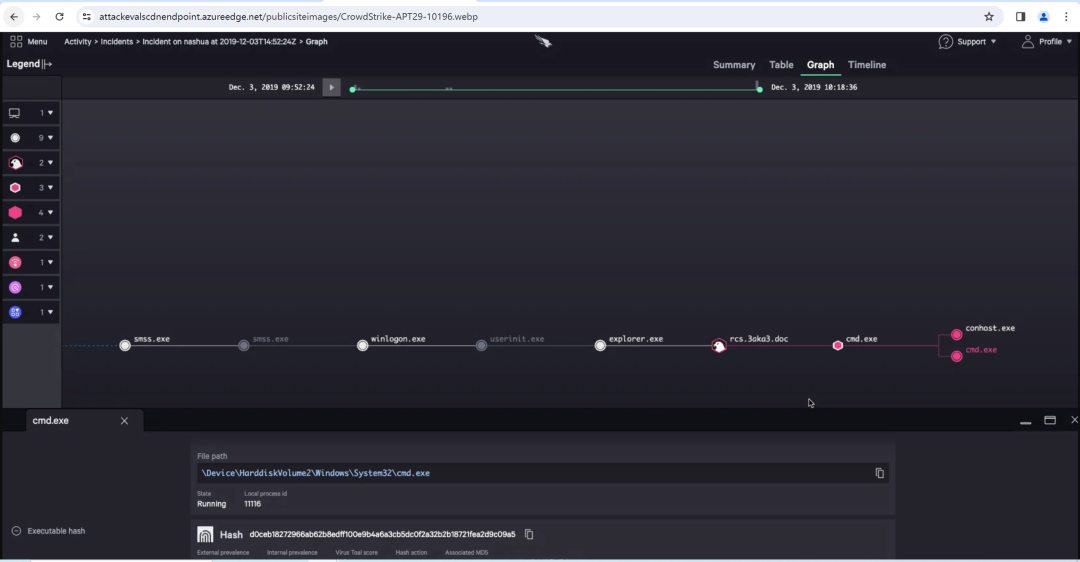

用户执行T1204检测标准从 explorer.exe 生成的 rcs.3aka3.doc 进程

伪装T1036检测标准rcs.3aka.doc 进程中从右到左覆盖字符 (U+202E) 或原始文件名 (cod.3aka.scr) 的证据

非应用层协议T1095检测标准通过端口 1234 建立网络通道

加密通道T1573检测标准通过 C2 通道发送的网络数据加密的证据

未收集到图像

命令和脚本解释器T1059检测标准cmd.exe 从 rcs.3aka3.doc 进程中生成

命令和脚本解释器T1059检测标准powershell.exe 从 cmd.exe 生成

上面只列出了APT29初步妥协的遥测数据想看完整的评估数据可以访问下面这个网站。

https://attackevals.mitre-engenuity.org/如有侵权请联系:admin#unsafe.sh