在过去的一年里,网络安全领域的漏洞频频攀升至新高峰。安全研究巨头Qualys在其《2023年网络威胁安全回顾》报告中指出,全球范围内披露的计算机漏洞数量高达26447个,这一数字在历史横轴上刻下了新的纪录——较之上一年的25050个漏洞,同比激增了5.2%。

这不断扩张的漏洞披露数目,背后得益于对漏洞赏金计划的不断推进和完善。随着赏金激励模式的不断成熟,愈加多的企业、机构甚至平台积极参与其中,携手众多安全研究人员,共同挖掘与审核那些隐藏的或潜在的安全威胁,为网络世界的安全保驾护航。

例如,在2023年,美国国防部携手安全界的研究者,推出了备受瞩目的第三轮“黑进五角大楼”计划。同时,OpenAI亦在同年宣布推出新一轮的漏洞悬赏活动。备受赞誉的漏洞众测平台HackerOne则在2023年10月公告,自公司创立之初的2012年起,其漏洞赏金计划已向全球的白帽黑客以及安全研究人员分发了超3亿美元的奖金。

回望2022年,白帽黑客通过漏洞赏金计划向谷歌揭示了超2900个漏洞,为此,谷歌总共支付了逾千二百万美元的悬赏金。在这其中,单一漏洞的奖金最高飙升至60万美元,折合超400万人民币,无疑为漏洞发现者带来了巨额的财富致富机遇。打破了过往漏洞赏金的纪录,预示着安全研究者在此领域的努力与贡献得到了前所未有的回报。

漏洞的价格取决于什么?

关于漏洞的估价问题,历来争议纷纷,哪怕是全球最受欢迎的漏洞悬赏平台发布的价格也难免遭人质疑,其中蕴含的矛盾困境几乎无解。决定一个漏洞的市场价值的因素何在?

在很多时候,我们习惯将漏洞的价值与其可能引发的危害和影响视为一体。拿2018年的情形作例,当EOS系统被360安全团队揪出一处被标称价值百亿的安全漏洞时,整个业界为之一震,周鸿祎也公开证实漏洞的真实性。那段风波过后,每个网安人都对漏洞潜藏的巨大破坏力感到胆战心惊。

然而,是否真的可以声称该漏洞真能享有百亿美金的价标?显然是不可能。即便降至千分之一的估值,亦或许过于乐观,要说不及万分之一,则更加切中现实。漏洞与经济损失之间并非简单的直线关联,黑客的成功在发现并利用漏洞时必须跨越重重技术门槛,其间复杂度和不确定性并立;如果漏洞始终未觉,它对企业则皆如无形,无损企业资产分毫。

因此,站在企业的角度,漏洞的价值是潜在的,而漏洞的价格是直观的,两者之间存在巨大差异。但如果站在攻击者的角度,假如评估后发现,通过利用漏洞成功窃取价值数百亿的虚拟货币,那么这个潜在的价值将会直观化,愿意为此付出上亿美元的代价就变的可以理解,此时漏洞潜在价值和实际价格就可以划等号。

对于漏洞的价格,站在企业角度,漏洞价值计算往往由企业在众测方向的预算决定,即成本;对于网络犯罪组织和黑灰产来说,漏洞价值取决于借此从企业和机构处获得的财富,即潜在收益;站在白帽黑客的角度,漏洞价值介于两者之间,认为企业给的钱太少,当然不也敢奢求网络犯罪组织的价格。

一个漏洞值多少钱?这是需求方(企业、机构),平台方(中测平台),提供方(白帽)都必须要深入思考的问题。这个问题也在随着漏洞赏金市场不断成熟,网络犯罪组织趋利性明显,漏洞潜在威胁日益巨大而处于动态发展之中。

同时,影响漏洞赏金的决定因素也是多样且复杂。从定义范围,到建立有吸引力的支付区间和吸引具有坚实基础的研究人员积极参与,启动一个奖励项目会非常复杂,且会随着项目的进程愈趋复杂。

就目前来说,漏定价的两大锚点是漏洞质量与市场竞争。

1.漏洞质量锚定漏洞价格的下限

无论外部因素多么复杂,漏洞的质量决定了漏洞价格的下限,也是影响漏洞价格最核心的因素。简单来说,就算是再差的环境里,那些严重/高危漏洞依旧具有相当可观的赏金,而哪怕漏洞众测奖励的环境再好,很多低质量的漏洞也无法获得收益。随着漏洞众测行业持续发展,将会出现高价值漏洞愈发值钱,低价值漏洞愈发廉价的情况。

2.市场竞争拉高漏洞价格的上限

随着越来越多的企业和平台参与到漏洞众测领域,对于白帽和漏洞的争夺战也随之打响,漏洞价格成为核心武器。为了吸引更多白帽的提交漏洞,企业和众测平台不得不拉高漏洞的价格,特别是对于某些重要的漏洞还会有额外的奖励。考虑到不同漏洞对不同厂商的影响不一,如Clickjacking类型漏洞对某些企业来说很严重,但对其它企业来说只属于informative类漏洞,因此漏洞的价格也是根据市场情况动态台调整的。

如何计算漏洞价格?

漏洞价格经过了精心的计算,而不是凭个人主观拍脑袋决定,需要考虑的因素包括漏洞严重性、对最终用户或客户的影响范围、项目预算、项目阶段及保密性、厂商漏洞披露计划成熟度等。

举个栗子,TikTok此前发布的漏洞奖励计划便是基于CVSS规范评估漏洞危害,分为严重、高、中、低四档,其中低危漏洞奖金在50-200美元之间,中危漏洞为200-1700美元,高危漏洞为1700-6900美元,严重漏洞为6900-14800美元。

不同的平台、不同的时期,对于漏洞赏金的计算方式有所不同,这里分享一个常见的漏洞赏金计算公式,主要考虑因素是漏洞的严重程度和影响范围:

漏洞赏金 = 基础奖励金额 × 漏洞严重程度系数 × 漏洞影响范围系数

- 基础奖励金额:平台为每个漏洞设置的基础奖励金额。这可以是一个固定值,也可以是一个范围。基础奖励金额反映了平台对漏洞的价值认定。

- 漏洞严重程度系数:平台根据漏洞的严重程度将其分为不同级别,每个级别对应一个系数。严重程度系数用于调整奖励金额,使其与漏洞的严重程度相匹配。通常,严重程度越高的漏洞,对应的系数越大,奖励金额越高。

- 漏洞影响范围系数:平台根据漏洞的影响范围和潜在危害程度设置系数。影响范围系数用于调整奖励金额,使其与漏洞的影响范围和潜在危害相匹配。一般来说,影响范围越广、潜在危害越大的漏洞,对应的系数越大,奖励金额越高。

众测平台赏金金额显然不止于此,往往还会设计一个复杂的奖励公式,以便能够持续刺激白帽提交漏洞。对于比较热门或迫切的漏洞,众测平台一般还会设置特定的漏洞赏金活动,引导白帽力量向某些漏洞领域倾斜。具体的漏洞计算规则可以考虑国内主流的漏洞众测平台——漏洞盒子和补天众测,在长时间的运营中他们已经积累了大量的运营经验和漏洞评估技巧。为避免被和谐,本文不分享上述平台具体漏洞计算方式。

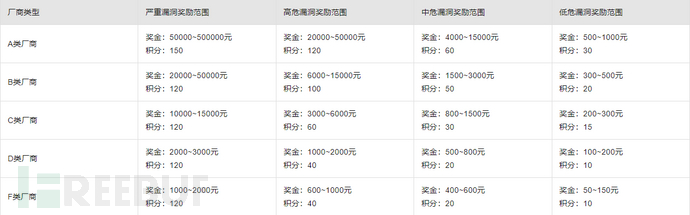

我们一起看一下阿里云曾发布的供应链漏洞的奖励计划。该赏金计划是为了更好地保障云上用户的安全,提升安全防御能力,鼓励白帽遵循漏洞披露机制,向其提交供应链软件的安全漏洞情报信息,具体奖励金额如下:

从上面可以看出,阿里云对于漏洞的影响范围提出了要求,即将漏洞影响厂商分为A-F级,且漏洞奖励标准仅适用于规定的厂商,至于规定外的厂商,阿里云会根据厂商应用流行程度和漏洞影响范围,酌情给予奖励。

在漏洞严重与紧急程度方面,阿里云依据CVSS 3.0标准,从攻击方式(AV)、攻击复杂度(AC)、权限要求(PR)、用户交互(UI)、影响范围(S)等多个方面进行计算,如下:

综合评定,漏洞得分划分为:

综合评定,漏洞得分划分为:

- 严重(9.6~10.0)

- 高危(7.0~9.5)

- 中危(4.0~6.9)

- 低危(0.1~3.9)

- 无效(0.0)

最终按照相应的等级发放漏洞奖励。

黑市的漏洞价格非常高

黑市上的漏洞基本集中在那些大威力的0-Day漏洞,其中又以iOS漏洞/安卓漏洞居多。2022年苹果 iOS 某 0day 漏洞据说售价高达 5500 万元。

近十年以来,世界各地的各种公司一直向安全研究人员提供赏金,鼓励出售漏洞和利用这些漏洞的黑客技术。与HackerOne或Bugcrowd等传统漏洞赏金平台不同,这些漏洞军火商公司不会向产品易受攻击的企业发通知,而是将这些漏洞出售给政府客户。

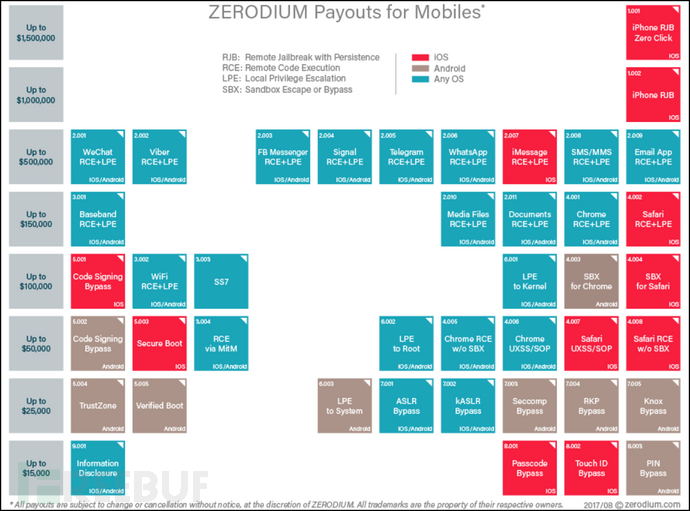

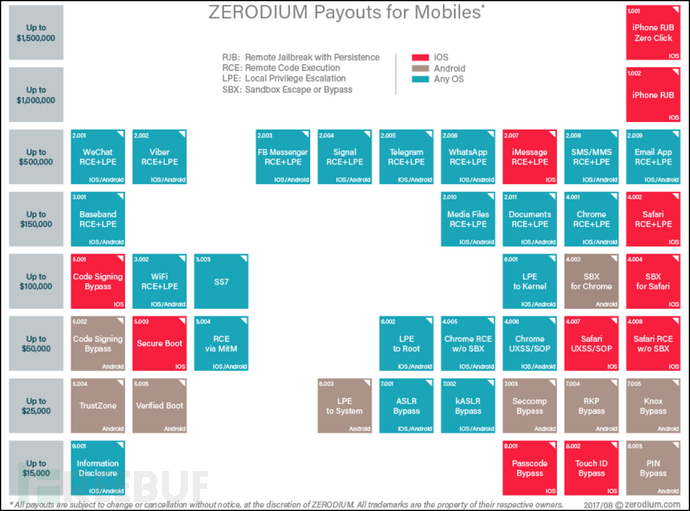

上图是漏洞军火商"Zerodium"发布的移动平台漏洞价目表,可以看到,苹果iOS系统的RJB Zero Click(零点击、远程、永久越狱)漏洞以150万美金的起步价格高居榜首。一些常见软件的漏洞,如Chrome浏览器漏洞,价格在5至15万美元之间,安卓系统漏洞价格则在1.5万至10万美元之间。

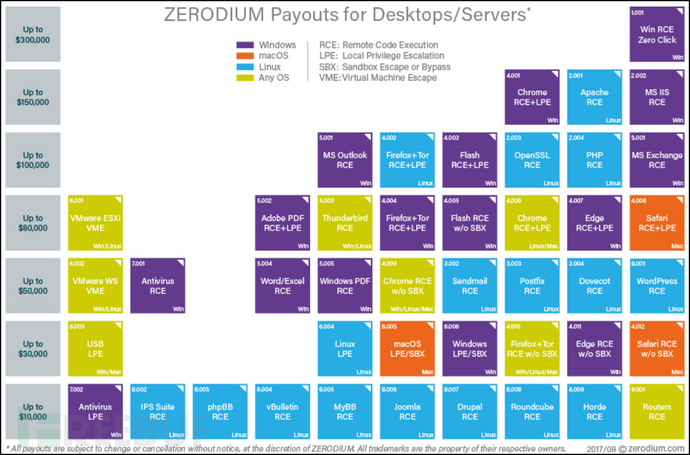

在电脑的桌面系统/服务器系统上,由于漏洞数量太多,单个漏洞价格相较移动平台有所降低。其中Windows系统的Win RCE Zero Click(零点击、远程、代码执行)漏洞以30万美元起步的价格居于榜首,其价格会根据漏洞的影响范围而浮动。

Zerodium的漏洞收购价取决于被攻击的软件或者系统的知名度和安全级别,以及提交的漏洞质量(全链或部分链、支持的版本/系统/ 架构、可靠性、绕过漏洞利用缓解、默认与非默认组件、流程延续等)。

据谷歌威胁分析小组(TAG)发布的报告数据显示,商业间谍软件正在持续购买零日漏洞。仅2021年,在TGA跟踪的九大零日漏洞中,有七个来自于漏洞中间商,他们将收购的漏洞出售给具有资本或政府支持的组织,赚取巨额利润。

其中就包括有大笔预算的美国政府和英国政府,正如我们所熟知的那一,美国中央情报局(CIA)或国家安全局(NSA)等机构是漏洞购买的大客户。

威胁分析小组正在持续跟踪30多家供应商,这些厂商的复杂性不同、公开度各异,但都在向政府支持的黑客出售漏洞。谷歌研究结果认定,以往只有少数具备技术专长的政府才能开发并实施漏洞利用,但随着漏洞供应商的崛起,具备这种能力的政府已经越来越多。这不仅会降低互联网安全性,同时也将威胁用户所依赖的信任。

需要注意的是,近年来被用在商业间谍领域的漏洞价格正在持续走高,这与间谍软件秘密存储0-Day漏洞的行为密不可分。

NSO的旗舰Pegasus软件是间谍软件领域的主要玩家之一,可以远程部署到iPhone和安卓设备上,因此客户能够访问目标手机上的数据和传感器。它被以色列政府归类为武器,其销售对象仅限于外国政府,而不是私人实体。

它利用零日漏洞在设备所有者不注意的情况下渗入设备,一旦潜入了系统,就可以复制消息、收集照片、记录通话,甚至通过摄像头或麦克风秘密录音。

在被指控其工具被政府和非政府机构滥用以入侵新闻记者和政界人士的手机后,NSO Group遭到了多起诉讼。这家公司表示,其技术旨在帮助打击恐怖主义活动以及抓捕恋童癖者和犯罪分子。

同样在持续走高的还有虚拟货币领域的漏洞,当一个漏洞可以随意操控虚拟货币时,它的价格将会以惊人的速度上市。2022 年 在@immunefi 区块链漏洞奖金平台上,@satya0x 凭借在跨链桥 Wormhole 上发现的一个漏洞,获得1000 万美金,价格高到令人发指,这是传统漏洞挖掘领域不可能存在的“天价”。

你今天挖漏洞了吗?

当我们一直在说全球进入数字化转型与数字经济之中时,却未曾发现网络安全漏洞正在以一种可怕的速度增长,危害性越来越高,和普通人的生活越来越近,物联网/数字化/智能化等趋势正在让漏洞的威力成倍增加。

对于漏洞的悬赏也在持续增加。奖金数额的提升和范围扩大皆能表明,厂商们已然意识到了漏洞对安全的重要性。还需要注意的是,很多关键性的漏洞已经成为网络攻防战的关键,在地缘政治博弈的全球背景下,漏洞已经是一种战略资源。

所以,你今天挖漏洞了吗?

如有侵权请联系:admin#unsafe.sh