风云源起

2018年5月1日下午,亚马逊CEO杰夫·贝索斯(Jeff Bezos)的iphoneX手机收到了一条来自WhatsApp信息,信息中含有一段视频。而发送该条信息的账号,经查实发现,是由沙特·阿拉伯王国王储穆罕·默德·本·萨勒曼(Mohammed binSalman)。

要知道,王储(Crown Prince)是君主国的王位继承人。而身为王储的萨勒曼此前一直为沙特国防部服务,并且是沙特第一副首相兼国防大臣,也是沙特皇家法院首席和王储法院首脑。34岁的年龄使得他成为世界上最年轻的国防部长,曾领导沙特等国对也门胡塞武装组织的空袭行动。

杰夫·贝佐斯(Jeff Bezos),创办了全球最大的网上书店Amazon(亚马逊),1999年当选《时代》周刊年度人物。2013年8月,贝佐斯以个人名义花费2.5亿美元收购《华盛顿·邮报》。

2019年3月,杰夫·贝佐斯以1310亿美元财富排名2019年福布斯全球亿万富豪榜第1位。

在收到信息前几周,他俩曾在洛杉矶的一次晚宴上见过面。

曾经的他们,谈笑风生

并交换了WhatsApp账号:加好友。

而在后续分析中发现,在2018年5月1号,萨勒曼发送给贝索斯的一段视频中,被植入了恶意文件。在发送后的24小时内,贝佐斯先生的iPhone开始发送126MB的数据,而平常根本不会传这么多。

下图为贝索斯手机一年的数据外泄量,取自FTI的取证报告。

在报告的其他说明中,调查人员表示,数据离开手机时,当时正在使用多个手机应用程序。其中包括Safari Web浏览器和Apple Mail程序,贝佐斯先生似乎并没有大量使用他自己的软件。笔记补充说,贝索斯先生没有在手机上启用iCloud备份,这也可以解释离开手机的大量数据。

大约1个月后,贝索斯手机内大量数据外泄。他的婚外情也在2019年初遭美国媒体曝光,但目前来看,婚外情此事曝光多半来自其女友的弟弟举报,而离婚后,贝索斯前妻分得2400亿家产。

而在外媒被曝光闹离婚之前,2018年11月8日,贝索斯先生从账户中收到王储的一条消息,其中包括一张类似于桑切斯女士的照片。

照片的标题是:“和女人吵架就像阅读软件许可协议。最后,您必须忽略所有内容,然后单击“我同意”。”

当时,贝索斯先生和他的妻子正在讨论离婚,这说明萨勒曼实际上对贝索斯的私生活比较了解,而实施攻击后还会继续和贝索斯聊天,这充分说明了萨勒曼自认为实施网络攻击过程天衣无缝,或者是抱着试探的心理返回第一现场。

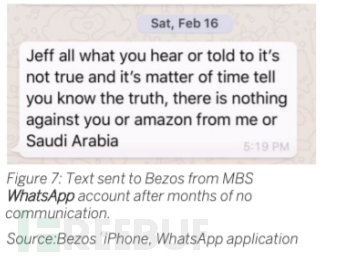

彷佛在试探后放下戒备心一般,2019年2月中旬,贝佐斯先生与他的安全团队进行了一系列电话通话,询问沙特人是否有针对他的在线竞选活动。两天后,贝佐斯先生从王储的WhatsApp帐户收到一条消息,其中部分内容是:“我或沙特***没有反对您或亚马逊的消息。”

回到前言,贝索斯,他的长期安全顾问加文·德贝克尔先前指认沙特政府入侵贝索斯手机,认为这是一场预谋已久的行为,主要因为《*****》大篇幅报道了沙特籍记者贾迈勒·卡舒吉2018年在沙特驻土耳其伊斯坦布尔领事馆内遇害事件。

沙特阿拉伯否认萨勒曼与此事有关,并称这些指控是“荒谬的”。

目前,美国FBI正在调查此事。

而经过奇安信威胁情报中心红雨滴团队依据开源情报进行分析发现,本次攻击疑似利用了WhatsApp漏洞CVE-2019-11931。

漏洞描述为,通过向WhatsApp用户发送特制的MP4文件,可以在WhatsApp中触发基于堆栈的缓冲区溢出。该问题出现在解析MP4文件的基本流元数据时,可能导致DoS或远程代码执行。

简单来说,王储发给亚马逊CEO的视频攻击,按照攻击时间里看,当时尚未修复漏洞,攻击是可以实现。

而在FTI咨询公司的取证报告(贝索斯委任该公司调查)中表示,NSO Group开发的名为Pegasus的间谍软件或者由Hacking Team开发的名为Galileo的间谍软件,这是进行攻击的两种最可能的工具。该报告补充说,阿拉伯王储的亲密顾问沙特·卡塔尼(Saud al-Qahtani)拥有Hacking Team 20%的股份,当然目前来说Hacking Team实力已经大打折扣,因此NSO Group的网络武器目前是主要的怀疑目标。

当然更有趣的是,FaceBook发布的更新,紧随了一个WhatsAPP发布的一则消息:以色列网络情报公司NSO Group 的以色列软件Pegasus被利用其视频通话系统对全球和印度的1400名特定用户进行了监视,其中包括人权活动家和记者。

由于目前没有指向性证据,因此我们仅能猜测,本起攻击,存在NSO Group支持的可能性。

风云再起

一波未平,一波又起。在贝索斯被曝被王储亲自发起网络攻击后,又一个曾经被沙特阿拉伯针对性攻击的目标出来爆料,他便是美国《纽约时报》记者本·哈伯德。

与贝索斯手机中不知名的恶意软件相比,哈伯德手机中的恶意软件被确定为Pegasus(天马)。这款软件正是由NSO公司开发,生产的******产品的名称,其能自行销毁、卸载、执行远控等功能复杂的操作。

而NSO Group是一家以色列公司,致力于开发和销售监视技术。自2016年以来,研究人员已记录了对新闻工作者,人权捍卫者和民间社会成员的网络攻击,其中大部分使用了Pegasus恶意软件。

2018年6月21日,他在手机上收到一条***文短信,内容为:“本·哈伯德和沙特王室的故事”,并带有网站arabnews365.com的链接。哈伯德本人正在写一本关于沙特王储****的书,这也许便是为何如此钓鱼的原因。

其中链接如下

https://arabnews365[.]com/wqbgGdwlk

而该域名实际上均出现在此前的攻击中

根据以往的攻击,由于是短信接收,在打开网页会默认浏览器启动,因此此次很有可能利用了IOS的漏洞利用攻击,通过符合该iphone版本的Webkit漏洞从而远程代码执行,执行后续提权从而运行Pegasus等操作。

基本上整个漏洞利用攻击套件都是由NSO方面提供。

而该次活动不单只有这名记者被针对性使用短信进行钓鱼攻击,已知有9名。而同样是****的阿扎姆·艾哈迈德(Azam Ahmed)也曾称他在墨西哥工作时可能曾感染过病毒。

代码方面,根据历史样本分析来看,Pegasus手机恶意软件功能非常复杂,主要攻击Android和IOS平台。

目前已知,该家族的恶意软件可以获取各类社交软件的本地数据库的重要信息并回传,还会通过短信进行远程操控,通过麦克风音频,相机前后摄像头进行监视,此外还有记录键盘记录,屏幕快照,并禁止系统更新防止修复漏洞。

类似如下路径

两年前安全厂商的报告中,提及到IOS和Android样本的区别,明确表明IOS样本中具备漏洞利用模块,而Android方面只是在捕获的样本中没有出现漏洞利用模块,但据称是具备Android 0day漏洞挖掘能力。

在流量回传方面,以前的样本会采取AES加密流量传输

关于具有NSO Group支持的过往攻击活动,请自行前往公民实验室查阅。

风云未完

沙特阿拉伯,作为君主专制政体,很多时候除了对周边国家进行制衡外,还要对国内相关反对人士,记者进行监视,而这些行为都会需要动用网络手段,而此前被杀的贾迈勒·卡舒吉,就因为被报道了沙特5千多个王子上位的故事,而被用袋子套头窒息致死。但事实上,卡舒吉在走进沙特驻土耳其伊斯坦布尔的领事馆之前,手机就已经被沙特方面监听,行踪都掌握的一清二楚。

按照美国证券交易委员会公布的数据,2018财年,亚马逊公司在贝索斯的安保方面投入了160万美元的费用,然而防不胜防,大概他们只对贝索斯的物理层面加强了防御,而手机可能和平常人用的没啥区别。

社会名人更容易遭受黑客袭击,因为他们通常遭受更多的网络袭击,却没有更多时间来培训网络安全意识。上面的两个案例也证明了这一点。****记者因为时刻编写题材,拥有很好的网络安全意识,因此并没有点击钓鱼链接,相反,亚马逊CEO贝索斯点击了。

除了针对名人之外,异见人士和同性恋者会是***教义国家的主要寻找和监视的对象,而以色列NSOGroup便是帮助他们的主要公司。

以色列网络军火商NSO Group手握大批网络武器,且一个0day漏洞类型的网络武器,动辄1百万到4百万美元之间,能买得起的都是大富大贵之流。这也就导致,这家公司与中东国家的关系愈发密切,几乎每一起沙特的网络攻击活动中,里面都有NSO Group的影子,但这也充分说明了NSO Group的技术水平之高超。

奇安信威胁情报中心将持续观测中东最新网络战动态,当国家利益造成冲突之时,网络战争必将先行,提前掌握相关攻击,便可在也许未来会到来的APT攻击进行精准检测和防御。鉴于实施攻击的APT组织和售卖网络武器的军火商需要区分判别,目前公民实验室将该攻击活动取名为KINGDOM,因此我们暂且将实施攻击的沙特APT组织中文命名为尼罗怪。

相关IOC和情报已经录入奇安信威胁情报平台,相关攻击奇安信全系产品均可检测。用户请加强自身的网络安全意识。

相关链接:

[1]https://www.nytimes.com/2020/01/28/reader-center/phone-hacking-saudi-arabia.html

*本文作者:奇安信威胁情报中心,转载请注明来自FreeBuf.COM

如有侵权请联系:admin#unsafe.sh