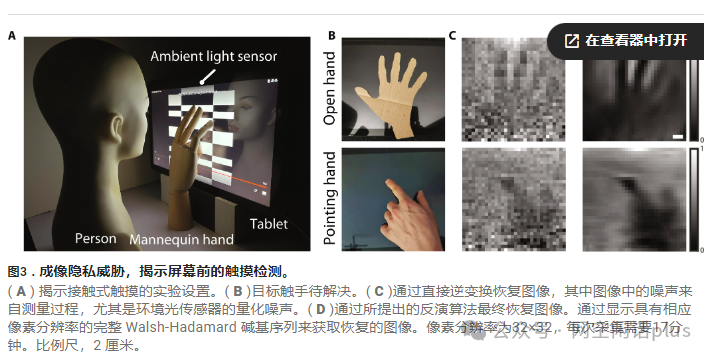

麻省理工学院机器人项目的研究人员表示,智能设备中通常用于调整屏幕亮度的环境光传感器可能会捕获用户交互的图像,并可能构成独特的隐私威胁。学术研究团队开发了一种计算成像算法来说明潜在风险,强调了这些传感器以前被忽视的秘密记录用户手势的能力。与相机不同,传感器不需要本机或第三方应用程序来寻求其使用许可,这使得它们很容易受到利用。研究人员证明,即使在视频播放期间,环境光传感器也可以秘密捕获用户的触摸交互,例如滚动和滑动。该过程涉及反转技术,收集被用户的手在屏幕上阻挡的低比特率光变化。他们的研究工作得到了DARPA REVEAL计划和MIT Stata Family总统奖学金的支持。该论文于2024年1月初发表在《科学进展》上。论文作者之一,麻省理工学院电气工程与计算机科学系(EECS)和CSAIL的博士Yang Liu解释说,这些传感器可能会向监控智能设备的黑客提供信息,从而构成成像隐私威胁。麻省理工学院计算机科学与人工智能实验室(CSAIL)的研究人员发现了一个令人惊讶的发现,环境光传感器在嵌入智能设备屏幕时很容易受到隐私威胁。该团队提出了一种计算成像算法,利用这些传感器的细微单点光强度变化,从显示屏的角度恢复环境图像,以演示黑客如何将它们与监视器结合使用。虽然手机摄像头此前曾被曝光为记录用户活动的安全威胁,但麻省理工学院的研究小组发现,环境光传感器无需摄像头即可捕获用户触摸交互的图像。根据他们的新研究,这些传感器可以窃听常规手势,例如滚动、滑动或滑动,并捕获用户在观看视频时如何与手机互动。研究人员表示,人们普遍认为环境光传感器不会向黑客透露有意义的私人信息,因此没有必要对应用程序进行编程来请求访问它们。环境光传感器可以在未经许可的情况下被动捕捉人们正在做的事情,而应用程序则需要请求访问设备上的相机。演示表明,当与显示屏结合使用时,这些传感器可能会向监控您的智能设备的黑客提供信息,从而构成某种图像隐私威胁。研究者补充说,除了窃听触摸手势之外,一种潜在的安全隐患是泄露部分面部信息。“另一条信息是颜色,”他解释道。“当今大多数智能设备都配备了多通道环境光传感器,用于自动色温调整——这直接有助于针对图像隐私威胁的彩色图像恢复。”消费电子产品追求更大、更亮屏幕的趋势也会影响这一威胁面,使成像隐私威胁更加严重。“额外的人工智能和[大语言模型]LLM支持的计算成像发展也可能使每次测量仅使用一位信息进行成像成为可能,并彻底改变我们目前‘乐观’的隐私结论,”刘警告说。使用Android平板电脑将反演过程应用于三个演示。在第一个测试中,研究人员让人体模型坐在设备前面,同时用不同的手接触屏幕。一只人手指向屏幕,随后,一个类似张开手势的纸板切口触摸了显示器,研究团队收集的像素化印记揭示了与屏幕的物理交互。 第二个是人手演示,用户滑动、滚动、捏合、滑动和旋转的方式可以通过相同的成像方法逐渐被黑客捕获,尽管速度仅为每3.3分钟一帧。借助更快的环境光传感器,恶意行为者可能会实时窃听用户与其设备的交互。第三个演示中,该小组发现用户在观看电影和短片等视频时也面临风险。当屏幕上播放《猫和老鼠》的场景时,一只手悬停在传感器前面,用户身后的白板将光线反射到设备上。环境光传感器捕获每个视频帧的细微强度变化,并生成显示触摸手势的图像。尽管环境光传感器的漏洞构成了威胁,但这种黑客攻击存在明显的局限。此隐私问题的速度较低,目前的图像检索速度为每帧3.3分钟,这超出了用户交互的停留时间。此外,如果从自然视频中检索这些图片仍然有点模糊,这兴许会促进感举的学者进行更深入的研究。该团队为操作系统提供商提出了两种软件缓解措施:收紧权限以及降低传感器的精度和速度。首先,他们建议通过允许用户批准或拒绝来自应用程序的这些请求来限制对环境光传感器的访问。为了进一步防止任何隐私威胁,该团队还建议限制传感器的功能。通过降低这些组件的精度和速度,传感器将泄露更少的私人信息。他们认为,从硬件方面来看,环境光传感器不应直接面向任何智能设备上的用户,而应放置在不会捕获任何重要触摸交互的一侧。刘解释说,软件端缓解措施将有助于限制环境光传感器的许可和信息速率。“具体来说,对于操作系统提供商来说,他们应该为那些‘无辜’传感器添加权限控制,其级别与相机类似或略低,”他说。为了平衡传感器功能与潜在的隐私风险,Liu表示,环境光传感器的速度应进一步降低至1-5Hz,量化水平应进一步降低至10-50lux。“这将使信息率降低两到三个数量级,并且任何成像隐私威胁都不太可能,”他说。Viakoo首席执行官Bud Broomhead认为,这一发现并不值得大惊小怪,他指出,每3.3分钟捕获一帧手势(麻省理工学院测试的结果)几乎不会激励威胁行为者执行非常复杂且耗时的利用。“然而,这提醒人们,所有数字连接设备都可能存在可利用的漏洞,需要注意其安全性,”他说。“这让人想起安全研究人员找到了通过NIC卡上的闪烁灯等机制来攻击气隙系统的新方法——理论上很有趣,但对大多数人来说并不构成威胁。”Bambenek Consulting总裁John Bambenek表示,这应该提醒消费者和企业检查他们的设备和应用程序,了解正在收集哪些信息以及如何使用这些信息。“我们最近才获得了透明度工具来检查这一点,”他说。“研究人员和学者希望继续开展此类工作,以找出透明度工具和可能性之间的差距。”他指出,攻击者和其他恶意个人不断寻找针对用户的方法,这些不太明显的网络攻击路径可能对某些人有吸引力。Bambenek说:“不幸的是,这也包括那些对数据有着巨大需求的科技公司,这些数据可以为他们的新人工智能算法提供支持。”这种威胁不仅限于摄像头,还包括身体手势所形成的模式——康奈尔大学的一个研究小组最近发表了一项研究,详细介绍了一种根据智能手机打字记录训练的人工智能模型,该模型窃取口令的准确率高达95%。随着研究人员发现物联网设备和操作系统中的其他缺陷(所有这些设备和操作系统都通过日益复杂的网络连接),人们重新强调安全设计原则,以确保防御更深入地集成到软件中。1.https://www.csail.mit.edu/news/study-smart-devices-ambient-light-sensors-pose-imaging-privacy-risk2.https://www.darkreading.com/endpoint-security/iphone-android-ambient-light-sensors-stealthy-spying3.https://www.science.org/doi/10.1126/sciadv.adj3608![]()

文章来源: https://mp.weixin.qq.com/s?__biz=MzkyMzAwMDEyNg==&mid=2247541974&idx=3&sn=ab1eb03ebf2f3b326f5c769c62370617&chksm=c1e9a887f69e21914f9b01ce1d13626b9efd1aa5d67019497ddc35a14d7d7d4647831860a3ea&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh