卡巴斯基实验室发现,新出现的恶意软件通过盗版应用程序进入macOS用户的计算机,并用受感染的版本替换他们的比特币钱包和Exodus钱包。该恶意软件的攻击对象为MacOS 13.6及以上版本,其利用用户输入计算机安全密码的时机获得用户密码,而当用户尝试打开已被恶意软件入侵的加密钱包时,则能够获取其私钥。

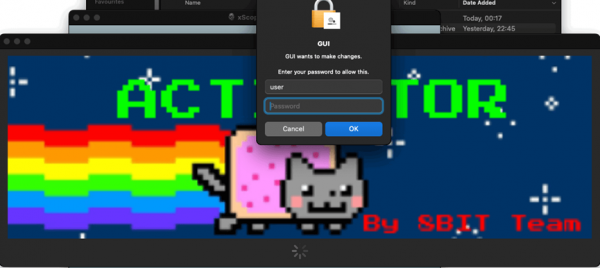

卡巴斯基的研究人员发现并分析了此感染链的各个阶段。受害者在按照安装说明将其放置在 /Applications/ 文件夹中后下载并执行恶意软件,假设它是他们下载的破解应用程序的激活器。这将打开一个伪造的激活器窗口,要求输入管理员密码。

激活器窗口和密码提示 (Kaspersky)

获得许可后,恶意软件通过“AuthorizationExecuteWithPrivileges”函数运行工具可执行文件 (Mach-O),然后检查系统上的 Python 3,如果不存在,则安装它,使该过程看起来像“应用程序修补”。

接下来,恶意软件联系其命令和控制 (C2) 服务器,该服务器位于一个命名为“apple-health[.] ”的站点上来获取一个 base64 编码的 Python 脚本,该脚本可以在被破坏的设备上运行任意命令。

研究人员发现,攻击者使用一种有趣的方法以正确的URL联系C2服务器:来自两个硬编码列表的单词和五个字母的随机序列作为三级域名。

通过使用这种方法,威胁参与者能够将其活动隐藏在流量中,并从 DNS 服务器下载伪装成 TXT 记录的 Python 脚本有效负载,这些负载将显示为正常请求。

来自 DNS 服务器的回复包含三条 TXT 记录,每条记录都是包含 Python 脚本的 AES 加密消息的 base64 编码片段。

隐藏在加密消息中的 Python 脚本负载 (Kaspersky)

这个初始 Python 脚本充当另一个 Python 脚本的下载器,该脚本提供后门访问、收集和传输有关受感染系统的信息,例如操作系统版本、目录列表、已安装的应用程序、CPU 类型和外部 IP 地址。

“tool”可执行文件还会修改“/Library/LaunchAgents/launched..plist”,以在系统重新启动之间为脚本建立持久性。

卡巴斯基指出,在他们的检查过程中,C2返回了后门脚本的升级版本,表明了持续的开发,但没有观察到命令执行,所以这可能还没有实现。

下载的脚本还包含两个函数,用于检查受感染的系统是否存在比特币钱包和 Exodus 钱包。如果找到,它会将它们替换为从“apple-analyzer[.]com.”下载的后门副本。

从受害者那里窃取的数据(卡巴斯基)

当他们的钱包应用程序意外提示重新输入他们的钱包详细信息并提供此信息时,用户不会产生怀疑,他们的钱包就会被清空。

卡巴斯基研究人员表示,尽管用盗版应用程序欺骗用户以传递恶意软件是一种常见的攻击途径,但最新的攻击活动表明,威胁行为者还可以想出新的方法(如将其隐藏在DNS服务器上的域TXT记录中)来传递有效载荷。

转自E安全,原文链接:https://mp.weixin.qq.com/s/UQRlYMOE2kNhrU7F-6j56g

封面来源于网络,如有侵权请联系删除