靶场主页

解决方法:一是F12,二是burp抓包

F12查看

response包查看

Homepage代表主页index.php

尝试修改发现是不行的,被重定向,扫目录试试,index.php应该是文件,直接在kali中的firefox访问试试

burp修改后

主要是:?参数 = 参数值 的形式

解决方法:(无效果)

http://192.168.200.4/Mimikyu-main/Pass03/?1=2一片空白。没有什么提示信息

扫描目录结果

访问。提示flag在此文件中,访问,。

一般是:.git” 、“.svn”、“ .swp”“.~”、“.bak”、“.bash_history”、“.bkf” 但全没反应,提示NOT found

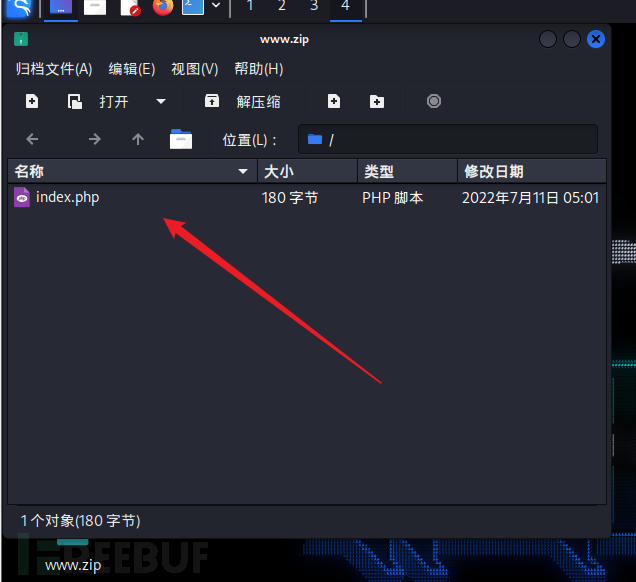

扫描目录,提示有个WWW.ZIP访问

windows打不开,拖到kali中打开

习惯抓包,看到相应包后才想起来cookie.php,那么访问

提示信息

在抓包,repeater后发现flag