大模型技术的出现,对于一线的安全运营人员来说,最关心的是这个技术如何能落地,在日常的安全运营工作中如何让大模型技术发挥作用,提高工作的效率。对安全运营人员来说,是机会也是挑战,机会是说大语言模型在可预见的范围内或提高企业的安全运营能力,挑战是说如何运用大语言模型技术会在实际安全运营中产生收益。

安全运营工作包括威胁事件分析、调查溯源、响应处置等事务处理。安全人员完成这些工作,要与多种安全设备服务进行交互。常用的安全系统,比如SIEM威胁事件管理系统、SOC安全运营中心系统、SOAR自动响应编排系统。当安全运营成熟到一定程度时,才会齐全的配备这些系统。通过操控这些系统,完成安全运营工作的中,威胁事件检测、调查研判、处置联动等等日常的安全运营工作。

安全运营系统的形成不是一触而蹴,需要随着企业网安全建设同步发展,在没有形成安全运营系统的时代, 许多工作依赖安全运营人员手工,自动化与半自动化的方式完成。

大语言模型技术,也是构建安全运营系统的众多技术中的一种,与传统的安全系统功能实现的技术相比, 大语言模型程序与传统的程序相比,实现了从自动化到智能化跨越。基中最重要的一点,是让未来实现安全系统的程序对非结构化数据,自然语言文本数据的理解的能力增加。同时,又能产生更多的自然语言输出提示文本,能生成有价值的可运行程序。

将以上这些功能,融合到安全运营系统中,实现过去不具备的智能程序功能。

过去安全系统开发模式,是安全开发人员,将安全业务变成自动化处理程序,对程序输入数据,进行结构化的处理,比较典型的就是关系型数据库的管理信息系统,程序读取的是已经被规范加工好的结构化数据。而基于大语言模型技术的编程,可以直接理解非结构化数据,非结构化的自然语言文本,程序也可以生成非结构的数据、人能理解的自然语言、生成可运行的程序代码,也可以生成结构化的数据,表、JSON等。

在实际的安全运营工作中,攻击者使用用的攻击载荷是非结构化的、垃圾邮件内容是非结构化的,Web攻击使用的攻击字符串也是非结构的,过去的传统方式是基于规则,或者传统的循环神经网络研判,现在可以基于大语言模型库识别后,产生各种形式的输出。现在用于实现安全运营系统的程序技术手段更丰富了。但用这种程序实现什么具体的功能,要结合实现安全运营业务的场景需求。

过去那些程序无法完成的对非结构数据解析不充分、识别不准、解析性能不高的场景,或者程序识别不了复杂的非结构化数据、只能由安全运营人员识别的数据处理场景。 现在可以交由基于大语言模型技术的智能程序完成,安全开发人员,要将这种智能功能的代码实现加入到过去的安全运营系统中。过去自动化不了工作,无法用程序处理工作,可以由程序完成,并且处理的效率,准确得到提高,解放安全人员一部分的生产力。将这些功能加入,安全运营系统,从传统自动化系统,变成智能化安全运营系统。

系统辅助人工完成安全运营、到AI参与自动完成某些类型的安全运营工作的过程转换。大语言模型从攻防两个方向看,一个是攻击的自动化,一个防御的研判处置的自动化。在攻与防两个方向很多的子安全业务方向。

安全运营中心,可以融合入各种安全运营事务,是安全运营人员管理信息系统,如果与其他系统融合的好,在一个系统中可以完成大多数据运营工作,不用切入到其他系统,通过多种方式进行系统间的联动。操控安全设备和系统、完成威胁事件的研判分析、调查溯源、处置响应,涉及多个子系统的联动,联合判断,通过对情报的聚合,操控动作的集中,那些类似防火墙、VPN、 威胁检测、HIDS、资产统计、漏洞扫描、EDR管理、SIEM威胁事件管理查询、SOAR响应处置、告警收敛、蜜罐管理、DDOS控制等等,都可以SOC安全运营中心中完成。

安全运营中心集中各种安全运营事务,可以方便安全运营人员集中监督、控制、干预。找到那些安全运营工作中,适用于使用大语言模型技术的参与的场景需求,发现并实现,

完成传统安全运营系统到智能安全系统的升级,实际落地大语言技术,提高安全运营工作效率、速度、精度。

本章描述重点,是对网络安全运营管理、威胁事件管理、威胁响应处置管理,所对应安全系统的阐述,创建符合安全业务需求的大语言模型,在安全系统中落地大语言模型技术,探索需求场景,将算力投入转换为安全运营效率的提升。

在这一篇中,我们将就以下内容进行讨论:

- 安全大语言模型;

- 安全运营系统;

- 威胁事件管理;

- 威胁响应处置;

- 案例与总结;

1 安全大语言模型

1.1 大语言模型与安全系统

相比通用的大语言模型,安全大语言模型要更符合安全业务需求的定制化大语言模型。安全大语言模型生态,应该包含安全知识库RAG,以及含有本地的业务的数据的模型微调、等手段,市场的一些开源产品,现在可以完成这种本地化的安全大模型的构建,以国内为例ChatGLM、百川。

本地的安全大模型,会像安全运营系统一样,随着企业本身安全建设同步发展,既然是安全运营,是一个动态变化应对各种威胁,不存在一劳永逸,威胁与数据本身存在实效性。

安全运营系统的功能,也是随着时间积累而成,随着安全运营涉及方面越全面,安全运营系统支持的功能越多,沉淀出了各种安全业务处理流程,SOC为代表的安全运营系统,集成了企业各个分开独立系统中的一些重点的业务的汇聚,统一数据、操作、界面。

将大模型引入到现有的安全架构体系中,使用大模型辅助安全运营,也将当于给安全运营中心中加入大模型支持相关的代码,实现的业务功能还是安全相关的业务功能。

大模型成为新的运营系统一部大脑,基于简单规则的自动化判断,进行了升级,依靠模型能力智能化。过去很多的时候自动化是需要人干预的,自动化程序操作的数据的能力有限制,需求人进行对程序输入数据参数改变和调整。现在想用模型代替人的经验,程序可以像人一样识别更多样式的非结构文本,对系统的运行和操作逻辑也变成了改变。即使依靠大语程序实现了部分的分析和决策的功能,但依然要依靠传统的安全信息系统其他部分的功能,一些处置处理工作,属于是执行层面的操作,不依赖大语言模型,使用了大语言模型的程序也不保证解决所有这部分相关工作。

网络安全体系依赖基础网络设施,安全事件处理,现在依靠安全设备服务发现。大语言模型程序在这些基础设施之上发挥作用。所以,探索大语言模型在网络安全领域的场景需求,需要了解基础的设施和服务。

基于大语言模型的程序,智能化体现在对自然语言处理与非结构文本的处理,大语言模型在对威胁事件中,涉及的对非结构化的文本分析比较适合。传统的威胁分析检测存在误报的,基于规则,基于过去训练神经网络算法的预测,需要依赖规则和训练样本的全面性。现在还发展很多的小模型,可以结合多种检测方法进行复合的判断,降低误报。

安全运营管理系统(SOC),其中一个比较重要的功能帮助安全运营人员做威胁事件分析。大语言模型出现后,SOC的威胁分析功能代码,可以使用大模型来分析一些特定威胁类型设备告警数据,攻击载荷数据,并针对分析的结果,给出针对威胁的处置建议。分析威胁和给出处置建议,都是安全专家过去的工作,而为了让大语言可以更好像专家一样,准确的分析出数据,并给出有效的处置建议,那就需要安全人员,去构建建议本地安全运营系统使用安全大语言模型。过去基于规则检测系统,做不到一些工作,也可以交由大语言模型来完成。

SOC系统对威胁事件有统计与记录,通过对各种检测服务告警结果对比,可以通过分析统计,判断出检测机制的误报率与漏报率。大语言模型技术,在安全运营工作中可以给出处置建议,辅助威胁事件研判分析,充当专家系统,智库的作用,对有经验与无经验的安全运营人员来说,安全运营中心引入大模型编程技术实现的各种功能,可以提高相应场景下的运营效率,效率要高于传统的依赖去各处检索检索的威胁分析工作模式。

大模型出现之前,安全领域就已经积累了各种检测策略方法,用于监听威胁事件。安全运营中心的一个作用之一,是对各种安全设备告警进行集中研判处置,研判是依赖威胁事件管理,聚合采集各种安全检测设备,安全检测服务的检测告警,经过采集、分析、告警。

威胁处置的过程,涉及到大量资产,与威胁事件关联,创建自动化处置流程。基于各类型威胁信息的信息采集聚合,经历各时期多样技术手段的引入,有基于规则特征式的检测模式、语议分析检测模式、NLP自然语言处理模式、神经网络深度学习的小语言模型检测模式、在此各种技术的积淀之上,又迎来了大语言模型技术,可以为更好的识别威胁提供支持,从而实现更高效安全运营。

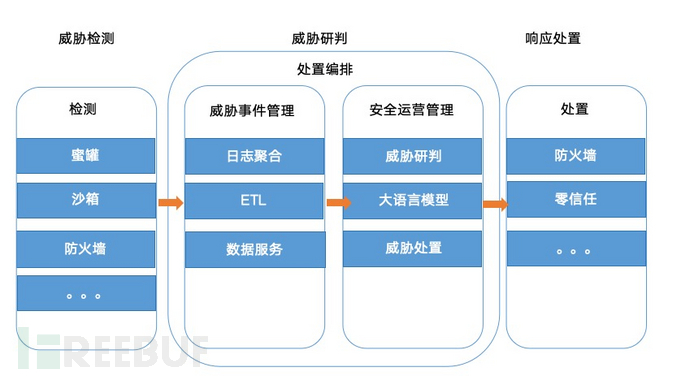

企业安全防御需要各种系统的联合防御,通过联合才能提高威胁告警的可信度,大模型的引入一样需要多个系统的之间的关联协调。从攻防的角度看,企业网络如一座城池,黑客渗透攻击者想拿下这座城池取得资源换取收益。城里有街道,建筑有结构。企业有网络基础设施、软件服务。对于安全运营来讲防御角度看,监控有岗哨,防御有机关。对应企业,会部署各种探针触控系统,聚合各类的威胁信息,这些信息的采集和生成,分析处置,都是由各种软件服务,安全系统联合来完成实现的,用一张图展现他们之间的关系。

对模型最直观的使用,是大模型API调用,大模型应用的场景中,API接口是程序利用大模型最重要技术,随着越来越多的大语言模型出现,大模型网关也出现, 会安全大语言模型,也是有多种模型混合使用,各处相关的生态技术会随着时间进一步发展。

1.2 大语言模型与安全开发

大模型改变了传统的程序到程序之间的调用关系,也不是传统的在程序中使用NLP自然语言处理的为那么简单。 大模型本革命性变化,给传统程序提供一个强大的非结构数据库处理的能力,而使用方式依然是普通的API的调用方式。

AI技术发展出来大语言模型,针对文本的解析,通过API与问答的方式,帮助安全人员在安全运营过中,解决安全业务流程中遇到的问题。安全信息中涉及到文本类型解析内容可挖掘的场景还是很多,可以让程序调用大语言模型API自动化方式,实现代替人进行安全运营值守,并给出更接近自然语言式的告警。 实现自动化运营是结果,中间的过程也是单纯的调用API就能完成的,要结合业务实际场景需求。

大模型对非结构数据处理, 实现了过去一部分只能由人干预调用自动化程序的过程。程序员实现自动化业务处理,传统程序、API更多时候,适应的结构化数据,非结构化的数据,特别是依赖个人经验才能解决的长文本,内容非结构,用程序处理数据困难, 但大语言模型,可以代替人力对文本的解析,并且不需要对文本过多的进行结构化处理。大语言模型的API,给出的结论性的结构,可以让自动化程序员, 处理非结构化的数据,这样自动化程序,可以用程序代替人做很多过去无法用程序实现自动化的业务。让安全运营自动化程度更高 。

那需要把非结构文本类的内容,需要各种ETL转换,才能被传统程序执行的情况,得到了改变,省去了数据整理的过程,转换成结构化数据的过程,对于数据整理和程序发,本身也节省了时间,原本传统无法处理的非结构数据,需要人才能进行的数据,都可以一定程序上被大语言模型理解,节省了开发人员, 安全运营人员的进间。

大语言模型可以接受非结构化数据,但是可以输出结构化数据, 也可以是非结构的程序代码、文本段落。 大模型可以自动生成攻击数据,也可以对攻击的数据生成解读。从攻击角度,大语言模型可以对非结构自然语言文本威胁告警进行解析。

从防守角度,大语言模型, 通过对各种漏洞POC代码的训练,可以问答式自动生成攻击的POC,但泛化攻击的同时,回答的结果也会存在幻觉,这也是利用大语言模型的泛化特性,丰富攻击样式要考虑的。过去单一由渗透攻击程序对靶机的攻击,由人为的单一攻击样式种类,变成丰富自动换攻击POC式的攻击。整体生成攻击与只生成攻击载荷对传统渗透工具、扫描器的思路不同。

大语言模型的幻觉、精度、训练样本准确,会影响大模型参与安全运营的实际效果, 从攻击和防守两个方面看,自动化安全运营,自动化渗透测试,是大语言模型打破程序处理结构化数据习惯,用解析自然语言文本的能力,扩大程序自动化处理业务的范围, 现AI自动安全运营目标的一个先决条件。

如果挖掘需求场景,实现有价值的功能,是安全开发人员要考虑的。

1.3 大语言模型对企业影响

大模型技术会对没不同的企业带来不同的收益,要结合企业过去的系统、服务、资源、产生不同的应用场景,收益的表现也不同。大模型技术那里来?大模型技术的提供者如何提供服务?如何保证模型安全、符合内容合规、数据安全、运营便利。大语言模型本身是程序处理数据类型的能力的一种增加,未来AI大语言模型对方方面面的参与者产生影响。

云厂商如何用大语言模型给Saas服务赋能,让更多的用户使用云商品的同时,具备GPU算力和大模型技术应用的基础能力。 大模型可以算是SAAS服务的新杀手应用,没有大语言模型时,有些场景可以选择本地部署,也可以选择云上部署。因为大语言模型涉及到GPU的成本和稀缺性,让SAAS部署,有成本及其他方面的优势。对于没有能力构建本地AIGC的用户,选择云厂商提代算力,完成自己的业务也是一种选择。

乙方安全厂商, 会用大模型给原有产品赋能,增加产品的卖点,引入大语言模型, 用含有大语言模型的产品为用户提高安全能力。乙方的产品线丰富,各种类型的安防产品都有引入大语言模型的可能。在合适的产品类型中应用大语言模型,增加产品的吸引力。

甲方企业用户, 如何落地大语言模型, 整合现有的各个安全平台, 如何采购GPU, 保有基本的算力,如何将投入的算力成本,转换成落地于企业安全场景中的实际收益,大语言模型如何与现有的系统融合,适用在那些具体能落地的场景,GPU成本如何转换成安全能力和效率的提高,是甲方安全人员未来的要考虑的。

2 安全运营管理系统

安全运营中心管理系统,提供给安全运营人员,集中操控各种安全业务的统一系统平台,安全人员,可以在SOC系统中,集中完成各种安全运营事务,不需要为了看数据看日志、威胁溯源、下发处置、到各种系统上操作,集中不分散是提高运营效率的原因之一。

在网络安全体系建设中,安全运营人员是需求的提出方,安全开发是需求的实现者。安全人员要管理依赖的安全设备和服务很多,安全运营人员,要求安全开发人员,把优先度操作高频的运营业务,通过数据聚合、API调等形式集中一个平台上完成。

系统辅助安全运营人员,控制安全运营的事物流, 记录运营过程各种事物的状态、事件的处理结果、共享信息。数据安全、主机安全、系统安全、Webo安全,DDOS防护, 各种安全能力都有对应的检测手段有、设备服务、操作流程。分散必然造成浪费时间, 集中将提高运营效率。

安全运营中心(SOC)通过API、脚本,与其他系统进行交互。通过与SIEM威胁事件处理系统之间通信, 通过API进行几乎所有威胁事件的查询,这威胁日志聚合的工作由SIEM来完成,SOC通过向SIEM请求得到数据,SOC通过与SOAR应急编排系统进行通信,通知SOAR系统如完成各种类型的威胁应急处置工作。SOC代理完也了很多威胁审计,与其他系统处置交互, 进行分析、统计、处置响应。

安全运营中心系统,原有安全事务流中,那些是可以引入大模型提高效率。安全运营本身也要围绕攻击测试、防守防御两个方向,安全运营包括了攻防,但不只是有攻防。

大模型技术的发展让安全运营和安全渗透测试,从攻防两个方向进入新的阶段。是从自动化向智能发展的迈进。安全运营智能化改变的过程中, 一个比较具体的问题是,过去由人控制安全运营中心需要人工判断参与工作流程,那些可以用程序自动化代替, 那些由程序驱动大语言模型代替人工操作安全事务,这是大语言模型编程技术在安全运营管理系统切实要落地的点。

安全运营中心(SOC), 汇聚了对种检测系统威胁结论的研判和处置,过去之所以不能自动化的部分,基于人工经验的参与的安全事务不好用程序自动化实现。

2.1 运营系统构成

甲方安全企业,拥有多种检测设备服务,检测策略与维护,依赖开源社区、乙方安全团队。安全运营要依靠这些设备服务。企业基于设服服务检测自己安全能力,围绕这此安全设备系统进行安全运营,在这此基础性的服务之上,构建更高层的安全运营事务,完成安全管理。在安全运营系统之下,汇聚各种这样的设备系统服务。

随着安全业务的发展,乙方安全公司提供了大量的安全服务,几乎大多数安全运营业务都可以找到对应的安全产品。甚至是 云安全运营团队,可以将本地的威胁提交给云系统,由乙方工程师进行研判。

安全运营系统可以集成管理的系统可以很丰富,比如:

- 扫描器:传统扫描器方式,针对漏洞采用相应安全测试模式进行检测。从方向上,有内网扫描、外网扫描。从类型上看,有端口扫描、Web扫描。如果想采用大模型训练的渗透扫描,要明确什么样的样本,可以训练产生有效的载荷输出。从输入的样本,要输出载荷规范输出的控制。安全人员期待大模型的引入,打破传统扫描的框框限制,可以模拟攻击者千变万化攻击方式, 用大模型带来的攻击对样性,更出其不意的创造出渗透测试用例。

- 流量防火墙:流量防火墙对对企业网络流量中,潜在的攻击威胁,根据其特征特点进行检测,基于规则特征、基于深度学习、基于小模型,大量积累各种检测手段使用,帮助安全人员对大量的网络攻击行为,进行第一层的自动判断分析。流量防火墙也不是完美的,存在误报漏报,防火墙基于有限的关联信息,判断给出告警信息,告警的可信度,需要再次经过人工研判和白名单确认,进行收敛。特别是基于本地数据资产进行的白名单对于误报处理有效果。但解决不了,漏报和威胁情报不完备准确这种问题。引入大模型帮助安全人员,提高解读威胁的效率,提升人力二次研判的效率。某些类型的攻击载荷的判断,大模型的研判要比人的效果高。缺点是用大语言模型进行的研判,不支持所有的攻击类型,并且研判时存在一点幻觉误差。

- 蜜罐:随着开源蜜罐这些年的发展,乙方厂商开始开发自己的蜜罐系统,或是买了一些蜜罐产品,并且借助拥有威胁情报,帮助蜜罐系统辅助对攻击者进行识别。威胁情报的关联,可以更准确的判断攻击者的身份。攻击者对蜜罐的攻击数据,用大模型进行判断,也可以一定程度代替人工威胁审计。 蜜罐与威胁情报做第一层判断,大模型由第二层判断,最后自动化程序不能处理的攻击,再由人来研判,可以进一度,加快对威胁研判分析的效率。

- VPN: 在特殊时期,VPN的网络接入方式,解决远程办公上班的问题。同时,也因为VPN的接入,那些有木马和病毒的员工电脑进入内网后,发现出异常行为,扫描行为、挖矿、中木马、中钓鱼邮件。这些威胁事件,网络流量分析系统可以发现,但因为并不是所有网络环境都有流量分析、零信任、XDR,病毒检测,如果开启用户电脑横向通信,或者对服务器进行攻击,存在有安全事件的隐患。

企业本地除了购买乙方厂家的安全产品和服务、帮助完善企业安全运营能力。乙方安全产品有些只有本品牌生态产品的互相支持。也有系统支持第三方的安全产品,可以进行联动处置,包括也可以接入开源的安全产品。

排除乙方和开源产品,甲方的安全开发,也要基于安全运营人员手里的系统, 构筑甲方企业,自己安全系统,对已经的系统进行缝合集成,为了让安全运营人员更方便的操作这些设备系统服务,通过构建一个安全运营信息管理系统,集中高效的完成,不分设备,不分平台服务的,数据分析、威胁研判、处置响应涉及到的各种安全事务处理,甚至这些具体的安全事务可以编排成脚本,自动化完成,借助大语言模型智能化完成安全运营。主威胁分析设备去分析告警,让防火墙去处置拦截,这些事务流,可以在安全运营中心,进地策略编排。

甲方系统:

- SIEM:威胁事件处理平台,处理大量的日志的聚合采集与转发、API数所据查询服务、数据统计等多种事件管理服务。SIEM在为安全运营中心提供基础数据的同时,也可以为大语言模型训练,自动化的提供训练样本数据,威胁事件管理系统,可以各种内部的系统提供数据服务。 不限于SOC、LLM大语言模型训练。

- SOC:安全运营中心,提供安全运营过程中,各种安全事务的操控的统一平台场景,安全人员可以基于安全运营中心,做安全服务质量监控、研判分析、威胁溯源、响应处置等操作,缝合集成各种子系统。

- SOAR:处置的动作的编排,有条件、有动作,通过各种动作的关联自动化完成安全运营事务。比如针对特定威胁类型的处置工作,可以直接通过对流量检测平台与防火墙之间的联动,实现威胁的发现、告警 、拦截的动作。

这几个典型安全管理系统,

安全运营管理、威胁事件管理、处置编排, 进行互动,来完成各种可能安全运营事务处理工作。流量威胁感知、事件日地聚合、研判分析与响应处置的过程,需要这三种系统,串联起多个系统完成安全运营。

下面是对一个威胁事件的发现到响应的过程,经过的处理和系统进行的描述。

- 流量镜像->(流量镜像交换机)

- 威胁检测->(防火墙、HIDS、WAF、NIDS、EDR)

- 日志采集->(Filebeat、NxLog、Rsyslog、Sylog-NG)

- 日志管理->(Graylog、Splunk)

- 日志存储->(ES、Loki、Clickhouse、Hadoop)

- 日志整型->(GROK、JSON、正规则)

- 日志统计->(Graylog、Granfana、Supersert)

- 日志查询->(API、DSL、SQL)

- 安全运营中心<-(SOC)

- 运营业务<-(防火墙告警聚合、DDOS防护、蜜罐管理、HIDS、VPN监控、WAF)

- 处置响应<-(防火墙拦截、DDOS清晰、WAF阻断、VPN下线、蜜罐采集)

安全运营涉及到的网络安全、主机安全、应用安全等方面的工作,安全管理、风险管理、数据管理、设备管理、策略管理等等方面的工作,这些工作的完成,需要各种子系统的协调完成。 需要安全运营人员来控制系统完成这些安全事务。

引入大模型智能化的安全运营,是安全运营发展的下一个阶段,早期安全运营从非自动化人工解决问题转向信息系统化的管理方式,安全运营中心集中管理安全运营事务,由人操控安全运营系统,进行半自动化、自动化的安全应急响应处理,比如对威胁的分析研判、调查评估、处置处理。而基于大模型智能化运 营的目标是,超越系统自动化由人干预的运营方式,将需要安全运营人员经验的工作处理, 转换为大语言模型可以处理过程,由自动程序,用大语言模型来代替人完成安全运营。

而大语言模型的引入,可能发生的乙方未来提供的设备服务中,也可能在甲方自己的管理系统里加入。想达到的目的,就是从人工驾驶到自动驾驶的跨越。

- 人工运营->人力

- 自动化运营->脚本程序

- 系统化运营->信息系统、小模型

- 智能自动化运营-> 大模型 (自动研判分析、自动响应处置、自动渗透通测试)

智能化关联操控安全运营系统,去完成各种安全运营工作,让安全 运营人员从特定类型的安全运营工作中解放出来。让大模型拥有安全运营人员的经验,通过AI程序代替人来控制安全运营系统完成各种运营工作。相当于实现汽车的人工驾驶,到汽车自动驾驶的跨越。

2.2 安全运营业务

安全运营人员,为了保证企业的网络安全,保证企业生产业务正常运转,通过构建各种管理系统进行安全运维工作。 不同的系统有的特定操作流和,针对特定威胁风险也有相对应的具体处置方法。安全系统的操作流程,风险的对应步骤、 检测手段的执行方法等等安全操作事务,形成了安全运营的流程。针对不同的网络威胁风险,同样需要各种类型安全系统来保证,比如针对办公网络安全的一此系统化处理方法,如下:

- 端口扫描:历史形成的,规模大一些的企业服务器资产多种多样,早期端口管理的胡乱,本地化、IDC私机房、办公区、私有云,各种威胁的各种版本的服务,传统的防火墙,一些其他检测手段,无法覆盖其安全性,依靠端口扫描发现资产端的端口漏洞。

- 漏洞扫描:与端口扫描类似,是对资产和另一种安全扫描类型。特别是服务器资产,莫名的从内向外方向保留的漏洞,被外网扫描捕获到后,严重的可以被利用的漏洞危害很大。 漏洞扫描也是为了覆盖检测这方面的安全问题。可利用大语方模型对扫描的结果进行研判。

- 代码审计:基于规则描述的代码审计为基础,结合大语言模型对代码审计让审计效果更有好,因为可以直接给出更有针对性的改善措施,对应代码方案可供参靠。大语言模型被用来找程序的Bug,而安全漏洞也是Bug的一种。

- 渗透测试:针对传统业力项目的渗透测试,在大语言模型出现,可能快速的得到渗透测试的方案和具体的操作。

- 安全代理:代理在做内外网的边界鉴权认证处理,可以是Nginx反向代理服务, 也可以是零信任客户端服务。

- 文件检测:基于文件内容的检测,防火墙信息早有AI的解决方案,同样非结构化的文本数据,也可以用大语言模型分析 ,无疑是文件检测一种能力的加持。

- 钓鱼邮件:垃圾邮件有邮件网关进行过滤和发现,大语言模型的引入,可以进一步的增强检测的能力,钓鱼邮件是从内部攻破安全防护的一种途径,传统的规则解决大量钓鱼用的规则拦截,有时候会写不过,应接不暇。

- 木马检测:木马检测需要丰富的样本支持检测,一般是由安全厂家提供检测设备、服务、策略。但因企业网络结构复杂,有些区域不好覆盖,流量无法汇聚分析地方,检测也苦难,自建的检测服务解决安全设备夸区域无法覆盖的问题。

以上举例的这些安全运营项目只是众多安全运营项目中一部分。 安全运营工作有很多工作要做,对于风险威胁的发现处置,是比较典型工作同内容, 控制风险,通过EDR、SIEM、SOC、SOAR这此系统的配合, 检查系统的检测策略、安全人员采集告警,进行的响应编排,通过系统进行自动化威胁发现与响应。

以乙方的检测设备服务做检测、分析、告警、处置的过程,如下:

- (检测威胁、发告警)检测服务(WAF、IDS、IPS、NIDS、EDR)->Syslog、API、Kafka

- (收集聚合告警)威胁事件管理(SIEM)->API、LLM API

- (安全运营研判关联分析)安全运营中心(SOC)->API、LLM API

- (自动处置)应急处置管理(SOAR)->API、LLM API

- (取证)终端管理(HIDS、EDR)->API、Shell

- (处置对应)防火墙(IDS)->API、SSH

甲方企业,购买了各种乙方安全企业的安全产品、出口防火墙、流量威胁分析系统、VPN、邮件网关、DNS威胁检测、EDR等等安全设备服务,这些系统一个职能就检测威胁风险,然后分析告警。而像安全日志服务,运营审计服务,作为其他配套产品,选配套卖给甲方。 因为本地化特原因,甲方会自己构建配套系统,只用乙方设备的检测与告警功能。

以上6步骤为例,在大语言模型技术出现之后,乙方的设备和甲方的系统,都会将程序实现的功能代码中,引入大语言模型的API调用,并且甲方和乙方都有可能定制化本地的多种大语言模型,以达到系统使用的API的需求标准,比如速度、精度、覆盖的精度和广度。引入大语言模技术, 增加乙方安全产品的特色,增加甲方系统运营的能力。甲方企业的SOC安全运营中心,会围绕这些已经存在安全产品和安全服务,展开自己的安全运营业务与大模型功能的结合。

威胁事件的处理过程,从设备检测输出告警、威胁告警的研判、告警资产的关联分析溯源、评估处置, 人工跨多个平台设备, 与集中在SOC上完成操作, 事务流程类似,而大语言模型的加入会加速这个处理流程。 归根结底,还是那些场景加入大语言模型参与,可简化过去的程序处理,可以代替人工干预用的工时。

图1 威胁响应处置过程

如果不考虑是使用甲方还是乙方系统,做威胁事件处理,单纯从安全事务流程的角度,那些事务场景是适合大语言模型,找到对应的点,也就找到了落地方向。

- 威胁检测->

- 情报聚合->

- 研判分析->

- 攻击溯源->

- 危害评估->

- 响应处置->

具体的解释一下,各个过程的意思,如下:

- 威胁检测:威胁设备,基于流量、DNS、主机XDR样式很多, 威胁的感知靠的更多商业产品基础检测能力,乙方也厂商跟进大语言模型,会引入到这些产品。开源社区的产品也一样可这样做。 适合引入大语方模型。

- 情报聚合:聚合各检测系统的告警,威胁检测结果,对威胁事件日志的进行集中。

- 研判分析:检测设备的研判,基于特征规则检测策略、小模型、大模型等。安全运营人员基于经验性的研判,通过SOC系统,向威胁事件管理系统检索数据后进行分析。大语方模型适合帮助威胁研判。

- 攻击溯源:数据关联,调查分析,夸平台分析, 通过SOC对整个多个平台的判断进行信息整合,依靠SOC取SIEM数据进行的关联。

- 危害评估:根据资产的定级和关联的资产综合考虑危害的严重程度,资产的信息要,可以是CMDB、也可以是独立的资产系统。

- 响应处置:告警,创建提案应急流程,由防火墙进行处置,响应处置,对于处置条件有比较明确的事务,可以由XDR实现自动处理。

情报聚合采用的手段由多种采集形式存在,SIEM威胁事件管理系统通过Syslog收集日志,是一种常见的处理形式。在SIEM与SOC之间,以传统的API形式出现,这些API是没有对自然语言文本的处理能力。SOC与SOAR之间以WebHook等多种方式进行信息的交换。

甲方企业融合集成了多种安全服务、设备、手段,在各安全服务检测策略之上构建自己上层防御体系,构建细分系统安全策略之上的策略。各种安全服务、设备输出的安全观点、告警结论, 都是需要甲方安全运营人员进行研判分析, 根据安全专家的研判分析, 得出真正的威胁,然后溯源评估风险的范围,严重程度,然后进行处理,拦截阻断。这此系统对威胁做了第一层级的判断,系统输出自己对威胁事件的观点。

LLM大模型与安全业务,有多个具体的结合方向,LLM大语言模型,本身的数据安全、内容合规、运营安全、服务安全AI本身的安全。 基于大语言模型在安全领域的应用,基于大语模型的对网络威胁的告警分析、钓鱼邮件分析、攻击样本生成等多种场景。

在整体安全运营过程中,如果在各种安全系统 、各方检测策略之上,使用大语言模型,在合适的应用场景,用算力解放安全运营人员的体力和脑力,节省安全运营的时间成本,更快速的进行威胁响应, 就是大语言模型如何在甲方实际落地大语方模型的切入点。

乙方厂商,在过去的产品的基础之上,在合适安全应用的场景中使用大语言模型技术,XDR、DNS、邮件网关等服务中加了大语言的技术应用场景,再提供给甲方使用的产品,是经过大语言模型赋能的基础之上,拥有新检测引擎的安全产品。

引入AI的能力有企业安全运营使用,要回归甲方企业最普遍的安全运营场景。 大多数的时候,企业安全维护企

如有侵权请联系:admin#unsafe.sh