本次发现的攻击样本伪装成聊天软件,远程控制工具采用Lazaspy。

Lazaspy是基于 XploitSPY 构建的自定义Android RAT,在XploitSPY的基础上定制了关键信息的序列化采集功能,该工具具有窃取通讯录、麦克风录音、实时剪切板、窃取短信和窃取设备文件等功能。

在其泄露的受害者用户信息表中,可以看到大部分号码归属地为印度,同时从数据中也可以发现此次攻击从2023年3月持续至今。

此次攻击的受害者多来自印度,其中包含印度军人相关,这符合透明部落组织的目标群体及地域分布。

此次攻击使用的2个服务器解析域名,通过奇安信威胁情报中心查询可知,它们都属于透明部落组织。

关键词:聊天软件、远程控制工具Lazaspy、印度军人、透明部落组织

透明部落,也称C-Major或ProjectM等,是一个来源南亚且具有政府背景的APT组织,其长期针对周边国家和地区的军队和政府机构实施定向攻击,主要目标是印度政府、军队或相关组织,以及巴基斯坦的激进分子和民间社会。

透明部落最早可以追溯到2012年,一直以来,这个APT组织都在对印度军方和政府人员进行持续攻击。在2019-2020年,该组织加强了其攻击活动,开始了大规模的感染运动,开发了新工具并增加了对阿富汗的关注。此前该组织一直针对Windows端平台。在2020年8月,我们(奇安信移动安全团队)与安全厂商卡巴先后披露了APT组织“透明部落”在移动端的攻击活动。此后至今该组织攻击一直涵盖Windows和 Android持续开展攻击。

透明部落组织在移动端的攻击武器常常伪装成聊天软件,使用色情多媒体和语言进行诱导,并组合流行的远控控制工具采集受害者信息,如Lazaspy、AhMyth RAT、Crimson RAT等。

本次捕获的攻击样本依然是伪装成聊天软件,配合远程控制框架实现控制受害者设备和采集信息的目的。用于聊天模块的服务器地址为“exclusivestore.in”;用于远程控制的服务器地址为“server-chat1.chatindian.xyz”,其中端口5128通过WebSocket协议发送事件信息,9108端口则负责设备文件的采集。

远程控制工具采用的是Lazaspy,它是基于XploitSPY 构建的自定义Android RAT,在XploitSPY的基础上定制了关键信息的序列化采集功能,该工具具有窃取通讯录、麦克风录音、实时剪切板、窃取短信和窃取设备文件等功能。

Lazaspy的双重保障,分别使用WebSocket事件发送和设备序列化文件上传的手段,对应远控服务器的2个端口服务。

下面对样本的远控功能和对比上次攻击样本的升级功能进行简单介绍。

在奇安信病毒响应中心移动安全检测平台的检测结果中,可以直观的看到,此样本属于L3mon远程控制病毒家族,而XploitSPY工具是基于L3mon原始代码库进行开发的。平台研判结果如下:

应用开启后,会开启主服务MainService,随后异步连接WebSocket监听远程命令,并同时窃取受害者剪切板数据,操作指令是“0xCB”。下表为监听的远控功能表:

指令 | 功能 |

0xAU | 权限检测&文件扫描上传 |

0xCL | 上传通话记录 |

0xCO | 上传通讯录 |

0xFI | 目录扫描/指定文件上传 |

0xGP | 上传权限状态 |

0xIN | 上传已安装应用列表 |

0xLO | 上传定位 |

0xMI | 开启音频录制 |

0xPM | 上传已取得权限信息 |

0xSM | 上传/发送多媒体消息 |

0xWI | 上传Wifi信息 |

(1)采集文件

在远控指令“0xAU”对应功能中会对设备某些目录进行扫描,主要包含社交软件外存储目录和系统外存储目录等,并将关注类型的文件存入列表文件中上传,关注的文件类型如下:

此处的文档列表文件为“log.txt”,进行文件排序后存入上传文件“logg.txt”中,排序的目的主要是优先上传高价值文档类,多媒体类型则排在最后,上传协议如下:

上面的文件类型可以发现,其优先采集文档类文件,但并不是只采集这些类型文件,仍然会上传设备某些目录的所有文件,其他类型文件上传协议示例如下:

(2)窃取多媒体消息

样本升级后,因为采用了Lazaspy远程控制工具,使得窃取多媒体消息功能更强大,除了获取短信(sms)外,还会获取多媒体消息(mms-sms),并将受害者多媒体消息序列化在设备本地“sm.csv”文件中,实现代码和上传协议如下:

(3)窃取通话记录

对比上次攻击样本,升级功能中也包含了窃取通话记录,实现也比较简单,相比其他核心数据的多重保障采集,此处只使用了WebSocket发送事件信息,实现代码如下:

(4)窃取WiFi信息

同窃取通话记录一样,升级功能中也包含了对WiFi信息的窃取,主要窃取BSSID和SSID,实现代码如下:

(5)窃取已安装应用列表

同样升级功能中也包含设备已安装应用列表,实现代码如下:

透明部落组织的攻击目标一般具有比较明确的目标群体,在此次攻击中,通过以下几点我们可以确定受害者大多分布在印度,并发现有印度军人受到此次攻击。

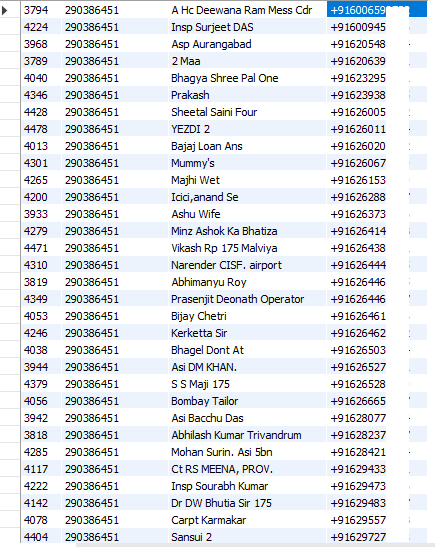

在其泄露的受害者用户信息表中,可以看到大部分号码归属地为印度,同时从数据中也可以发现此次攻击从2023年3月持续至今。受害者通讯录示例如下:

在泄露的受害者聊天数据解密后发现,所使用语言为印地语的罗马化形式,这符合印度人在社交媒体软件中的书写和交流习惯。聊天内容示例如下:

在受害者设置的头像中,发现有一些采用印度陆军的照片。头像示例如下:

受害者聊天照片中,发现有印度学校与军队的合照。示例如下:

在上面的受害者分析中可知,此次攻击的受害者多来自印度,其中包含印度军人相关,这符合透明部落组织的目标群体及地域分布。

此次攻击使用的武器样本核心远控采用了XploitSPY,这与此前关于该组织公开披露的情报吻合。指令表比对如下:

此次攻击使用的2个服务器,解析域名分别为“exclusivestore.in”和 “server-chat1.chatindian.xyz”,通过奇安信威胁情报中心查询可知,它们都属于透明部落组织。威胁情报信息如下:

透明部落组织一直是比较活跃的APT组织,且单次攻击持续时间也比较长,虽然主要针对印度军事人员、政府人员进行定向攻击,但是其常常伪装成常用聊天软件进行社工攻击,所以也会有众多群体受到攻击。针对特定人群如何避免遭受移动端上的攻击,奇安信病毒响应中心移动安全团队提供以下防护建议:

及时更新系统和应用,在正规的应用商店下载应用。国内的用户可以在手机自带的应用商店下载,国外用户可以在Google Play下载。不要安装不可信来源的应用、不要随便点击不明URL或者扫描安全性未知的二维码。

移动设备及时在可信网络环境下进行安全更新,不要轻易使用不可信的网络环境。

不轻易开启Root权限;对请求应用安装权限、激活设备管理器等权限的应用要特别谨慎,一般来说普通应用不会请求这些权限,特别是设备管理器,正常的应用基本没有这个需求。

确保安装有手机安全软件,进行实时保护个人财产安全;如安装奇安信移动安全产品。

目前,基于奇安信自研的猫头鹰引擎、QADE引擎和威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、奇安信天狗漏洞攻击防护系统、天擎、天机、天守、天眼高级威胁检测系统、奇安信NGSOC(态势感知与安全运营平台)、奇安信监管类态势感知等,都已经支持对此类攻击的精确检测。

MD5 |

261cc195e62d094845abea7d99dc994c |

C2 |

exclusivestore.in |

server-chat1.chatindian.xyz |

奇安信病毒响应中心是北京奇安信科技有限公司(奇安信集团)旗下的病毒鉴定及响应专业团队,背靠奇安信核心云平台,拥有每日千万级样本检测及处置能力、每日亿级安全数据关联分析能力。

结合多年反病毒核心安全技术、运营经验,基于集团自主研发的QOWL和QDE(人工智能)引擎,形成跨平台木马病毒、漏洞的查杀与修复能力,并且具有强大的大数据分析以及实现全平台安全和防护预警能力。

奇安信病毒响应中心负责支撑奇安信全线安全产品的病毒检测,积极响应客户侧的安全反馈问题,可第一时间为客户排除疑难杂症。

中心曾多次处置重大病毒事件、参与重大活动安全保障工作,受到客户的高度认可,提升了奇安信在业内的品牌影响力。

奇安信病毒响应中心移动安全团队一直致力移动安全领域及Android安全生态的研究。

目前,奇安信的移动安全产品除了可以查杀常见的移动端病毒木马,也可以精准查杀时下流行的刷量、诈骗、博彩、违规、色情等黑产类软件。通过其内部分析系统可以有效支持对溯源分析等追踪。

团队结合自研QADE引擎和高价值移动端攻击发现流程已捕获到多起移动攻击事件,并发布了多篇移动黑产报告,对外披露了多个APT组织活动。

近三年来已首发披露五个全新APT组织(诺崇狮组织SilencerLion、利刃鹰组织BladeHawk、艾叶豹组织SnowLeopard、金刚象组织VajraEleph和沙猁猫组织Caracal Kitten)。

未来我们还会持续走在全球移动安全研究的前沿,第一时间追踪分析最新的移动安全事件、对国内移动相关的黑灰产攻击进行深入挖掘和跟踪,为维护移动端上的网络安全砥砺前行。

如有侵权请联系:admin#unsafe.sh