免责声明

本帖旨在于技术交流,请勿用于任何不当用途!由此而引起的一切不良后果均与本人无关。

一、前言

信息收集是指通过各种方式获取所需要的信息,以便我们更好的进行后续的渗透。比如目标站点IP、 中间件、脚本语言、端口、邮箱等等。信息收集包含资产收集但不限于资产收集.最常见的就是只给一个目标的域名,需要我们去搜集其余的信息!

信息搜集可以分为两类

主动式信息搜集是通过直接发起与被测目标网络之间的互动来获取相关信息,如通过Nmap扫描目标系统。这种方式可获取到的信息较多,但易被目标发现。

被动式信息搜集则是通过第三方服务来获取目标网络相关信息,如通过搜索引擎方式来搜集信息。这种方式搜集到的信息较少,但不易被发现。

在渗透测试中,信息搜集是最重要的阶段,占据整个渗透测试的60%,根据收集的有用信息,可以提高渗透测试的成功率。此外,信息搜集还包括对目标的各种看似并不起眼的信息的搜集,如端口信息、DNS信息、员工邮箱等,这些看似微乎其微的信息,对于渗透测试而言就关乎到成功与否。本文只讲述被动信息搜集,主动会在下一篇文章讲到。

二、关于被动信息搜集的方法

1)、通过DNS搜集信息

这里讲一个平时容易被忽略的点

DNS反向查询:通过反向查询,可以将IP地址解析为域名。这种查询方法可以用于发现隐藏在IP地址后面的域名,或者用于发现被攻击者的域名信息,可以继续挖掘二级三级域名,拓展我们的攻击面。

许多在线工具可用于执行 rDNS 查找

还可以从命令行手动执行 rDNS 查找。在 Linux 中,使用dig命令加-x参数。Windows中使用nslookup命令,也可以使用ping -a。在Linux中示例如下:

可以在ANSWER SECTION看到完整的rDNS PTR记录的IP,返回子域名public1.114dns.com.:

使用nslookup查询结果如下:

2)、查询网站的域名注册信息和备案信息

这种方法通常用于我们在进行渗透或者攻防时,目标网站在打不开的情况下想要搜集信息。

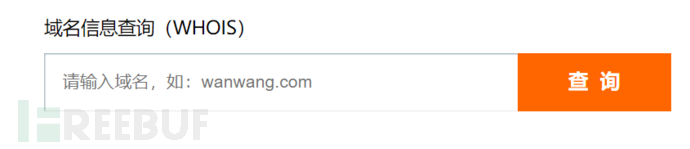

域名注册信息查询有两种方式:web外部接口查询和whois命令查询

web外部接口查询:

站长之家:https://whois.chinaz.com/

whois命令行查询

这里以12306.cn为例