摘要

2023年已经过去,全球“安全漏洞行业”继续风起云涌,出现了很多引人注目的漏洞:有的名副其实,被多个评选榜单所共同青睐;有的利用门槛极低,令用户难以防范;有的被用于定向攻击,试图获得高价值信息;有的媒体炒作过度,但言过其实,令整个行业虚惊一场…

在这一年中,我们专业评估了这些漏洞。考虑到CVSS-B仅可体现技术影响,因此我们综合舆情、利用程度、行业热点等因素,挑选出华为关注的十个最具“格调”的漏洞,它们各具独特之处,每一个都代表一个漏洞趋势,并按照现网安全风险由高到低排序,从不同的视角思考漏洞端到端的处理,希望在2024年可以给您带来一些新的思考!

华为关注的10个最具“格调”的漏洞榜单

注: 安全风险指数(星级)说明请见附录2。CVSS基础(CVSS-B)分数旨在衡量漏洞的严重性,不应单独用于评估风险。

漏洞一

最“实至名归”的漏洞——Apache ActiveMQ 远程代码执行漏洞(CVE-2023-46604)

上榜理由

业界各报告中提名最多的漏洞,也是今年最严重的漏洞,“一把梭”式漏洞永远是攻击者的“最爱”。

Apache ActiveMQ是主流的基于Java的开源多协议消息队列。纵观全年高风险漏洞,此漏洞利用条件极其简单,无需任何权限也无需用户交互,只需知道目标地址和端口即可利用。攻击者通过端口指纹工具对公网进行批量扫描,识别目标后,使用自动化的工具直接发起攻击,若目标存在漏洞则可直接“一把梭”式在目标系统植入恶意代码。我们也在第一时间将其定义为高风险漏洞并进行响应和消减。该漏洞同时被多个安全大厂漏洞报告提及,可谓“实至名归”。

漏洞档案

CVSS得分

9.8分:

CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

公开时间

2023年10月27日

漏洞类型

不可信数据的反序列化,导致任意代码执行

漏洞描述

Aраchе AсtivеMQ容易受到远程代码执行漏洞的攻击。该漏洞允许具有brоkеr网络访问权限的攻击者通过操纵OреnWirе协议中的序列化类,实现任意命令执行。

利用程度

在野利用

漏洞风险指数

★★★★★

攻击描述

该漏洞是典型的Java反序列化漏洞,EXP构造极其简单,因此迅速被写成攻击利用。该漏洞出现在TCP端口61616中,允许未授权的攻击者发送特定TCP报文,在ActiveMQ中远程执行任意代码。

漏洞二

最“难以拒绝”的漏洞——Outlook权限提升漏洞(CVE-2023-23397)

上榜理由

该漏洞利用无需交互,让受害者“难以拒绝”。在高级持续攻击事件中,经常看到Office类漏洞的身影。

CVE-2023-23397几乎影响了所有使用Outlook办公的终端,攻击者只需发送一封恶意邮件或会议通知,受害者无需打开邮件,存在漏洞的Outlook在自动解析该邮件时就可能触发该漏洞,在与远端的SMB服务器通讯时可能泄露Net-NTLMv2哈希。

此漏洞已被微软公司证实发现在野利用,在多个国家和地区的政府与科技公司均有报告利用该漏洞的攻击样本,且其无需交互的特征让受害者“难以拒绝”。

漏洞档案

CVSS得分

9.8分:

CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

公开时间

2023年3月14日

漏洞类型

特制邮件导致Windows用户身份凭证泄漏,导致权限提升

漏洞描述

攻击者通过向受害者发送特制的带有UNC地址的电子邮件,当受害者的outlook处于打开状态,其触发提醒(如会议提醒)时会尝试连接攻击者指定的外部UNC位置并将受害者的Net-NTLMv2 hash泄露给攻击者,攻击者将其中继到另一个服务器进而获得该用户权限

利用程度

在野利用

漏洞风险指数

★★★★★

攻击描述

根据微软官方调查报告[1]:CVE-2023-23397典型的攻击如下图所示,攻击者通过发送带有UNC地址的攻击载荷,随后获得被攻击者的Net-NTLM凭证,修改邮箱文件夹权限实现攻击持久化。

漏洞三

最“踏雪无痕”的漏洞——LibWebP远程代码执行漏洞(CVE-2023-4863)

上榜理由

该类漏洞通常属于“高价值”漏洞,常用于和其他漏洞组合成攻击链发起定向攻击,形成零点击攻击,“踏雪无痕”

WebP是在2010年推出的一种图片文件格式。WebP最初被设计的目的是在减少图片文件大小的同时,能够达到和JPEG、PNG、GIF格式相同的图片质量,并提高传输效率。LibWebP在解析无损的WebP图片时,会使用从图像数据流中读取的前缀编码数据来构建霍夫曼编码表,然后解码得到原始图像。在分配霍夫曼编码表的内存空间时,解码器会提前将所有一级表和二级表的空间同时分配。但是霍夫曼编码表数据是读取自图片的,由于未正确校验数据大小,当攻击者构造非法的霍夫曼表时,可以使得表的实际内存大小超过预分配的内存大小,从而导致堆缓冲区溢出。利用该漏洞可以在目标系统上远程执行任意代码甚至在某种场景下可导致零点击攻击。

漏洞档案

CVSS得分

8.8分:

CVSS:3.1/AV:N/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H

公开时间

2023年9月12日

漏洞类型

越界写入,导致任意代码执行

漏洞描述

由于Google Chrome中的WebP组件存在边界错误,远程攻击者可以诱骗受害者访问恶意网站,触发基于堆的缓冲区溢出并在目标系统上执行任意代码。

利用程度

在野利用

漏洞风险指数

★★★★★

攻击描述

下图所示[2]为基于该漏洞的攻击示意图。WebP格式已在各种应用程序中广泛应用,从网络浏览器到电子邮件客户端、聊天应用程序、图形程序,甚至操作系统等。这种普遍性意味着该漏洞会产生较为广泛的影响。

漏洞四

最“蝴蝶效应”的漏洞——系统权限提升漏洞(CVE-2023-20963)

上榜理由

由于一个int大小的错位,一步错步步错,多次序列化反序列化最终导致攻击者可提权至系统权限;许多很严重的漏洞都源自于一个微小的错误。

Android多个系统版本中被发现存在一个序列化反序列化不匹配的漏洞,编号为CVE-2023-20963。该漏洞源于WorkSource类错误地将数组Chains的大小为0的时候直接当做大于0处理,导致多次反序列化时可能会发生不匹配的情况。2023年3月,Android安全公告披露修补该漏洞;同月,卡巴斯基安全实验室发布报告详细披露该漏洞的细节;4月,该漏洞加入已知被利用漏洞列表(KEV),明确标识该漏洞已经被在野利用。该漏洞的严重影响引发包括谷歌、卡巴斯基等全球范围内的关注。

漏洞档案

CVSS得分

7.8分:

CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H

公开时间

2023年3月24日

漏洞类型

不可信的反序列化,导致权限提升

漏洞描述

WorkSource类中存在Parcelable反序列化漏洞,攻击者利用该漏洞传递特制的Parcelable对象,将能提升至系统权限。

利用程度

在野利用

漏洞风险指数

★★★★★

攻击描述

恶意APP可利用该漏洞,可以利用经典的序列化反序列化Bundle风水漏洞利用方式,利用AccountManagerService实现LaunchAny Where攻击,最终提升至系统权限。

漏洞五

最“口无遮拦”的漏洞——MinIO信息泄露漏洞(CVE-2023-28432)

上榜理由

该漏洞成因实属“低级错误”,口无遮拦地输出秘钥。状态信息接口泄露敏感信息,是诸多软件开发者常犯的错误。

2023年3月3日,MinIO官方发布安全通告,修复了一个MinIO信息泄露漏洞(CVE-2023-28432),随后漏洞利用代码被发布到Github,并被广泛利用。MinIO是一种开源高性能对象存储系统服务,是当下流行的、经济高效的非本机对象存储系统平台。据Security Joes[3],公共互联网上暴露了52125个MinIO实例,其中约62%都运行着存在攻击漏洞的软件版本。集群部署中,MinIO返回所有环境变量,包括MINIO_SECRET_KEY和MINIO_ROOT_PASSWORD,导致信息泄露。

漏洞档案

CVSS得分

8.8分:

CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H

公开时间

2023年3月3日

漏洞类型

权限未严格控制,导致信息泄露

漏洞描述

MinIO在处理PostPolicyBucket时存在一个问题,使得攻击者可以使用精心编制的请求绕过元数据存储桶名称检查并放置对象到任意的bucket中。攻击者需要具有“arn:aws:s3:::*”权限,同时MINIO需要启用Console API访问权限。

利用程度

在野利用

漏洞风险指数

★★★★☆

攻击描述

观测到该漏洞与CVE-2023-28434漏洞形成组合攻击,攻击被命名为“Evil MinIO”。

下图[3]为Evil MinIO事件中MinIO程序的流程树(其中包含攻击者执行的命令)。远程攻击者可以利用这些缺陷来暴露存储在受损程序中的敏感信息,同时可在受害主机上远程执行任意代码 (RCE)。

漏洞六

最“未来已来”的漏洞——LangChain任意代码执行漏洞(CVE-2023-29374)

上榜理由

AI引领未来,基于LLM构建的应用将带来新的安全漏洞和攻击面。CVE-2023-29374只是冰山一角。

LLM被使用的惊人速度已经远超过了全面安全防御的建立,使得许多应用程序容易受到高风险安全问题的影响。2023年8月1日,《OWASP Top 10 for LLM Applications》1.0发布,其中提示注入排名第一。

CVE-2023-29374是提示注入导致的任意命令执行漏洞。该漏洞影响范围广,漏洞利用难度低,攻击者只需要构造一个包含恶意代码的提示即可。漏洞危害严重,攻击者可以利用该漏洞执行任意代码,造成严重后果。

漏洞档案

CVSS得分

9.8分:

CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

公开时间

2023年4月5日

漏洞类型

提示注入,导致远程命令执行

漏洞描述

在LangChain 0.0.131之前的版本中,LLMMathChain链存在一个安全漏洞,攻击者可以通过提示注入攻击来执行任意Python代码。

利用程度

POC

漏洞风险指数

★★★☆☆

攻击描述

漏洞七

最“打破金身”的漏洞——Intel Downfall侧信道漏洞(CVE-2022-40982)

上榜理由

芯片侧信道漏洞,利用条件就算再苛刻,都已打破了硬件加密的金身!

2018年Spectre(幽灵)、Meltdown(熔断)横空出世,这犹如打开了芯片侧信道的潘多拉魔盒,自此以后,关于芯片的各种侧信道变种如雨后春笋般涌现。CVE-2022-40982是今年的一个芯片侧信道漏洞,被命名为“Downfall”,位于Intel软件保护扩展SGX可信执行组件中,攻击者利用瞬态执行侧信道问题可以窃取SGX保护的敏感信息。利用这个漏洞可导致信息泄漏的问题,就算利用条件再苛刻,都已经打破了硬件加密的金身。没有在野利用,也可能是因为没有有效检测的方法。

注:该漏洞CVE编号为2022,但公开时间为2023年

漏洞档案

CVSS得分

6.5分:

CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:C/C:H/I:N/A:N

公开时间

2023年8月9日

漏洞类型

芯片侧信道缺陷,导致信息泄露

漏洞描述

某些英特尔(R)处理器的存在瞬态执行缺陷,本地攻击者可通过微体系结构的微小变化获取受软件保护扩展(SGX)保护的敏感信息。

利用程度

POC

漏洞风险指数

★★★☆☆

攻击描述

针对该漏洞研究者[4]公开两种攻击技术,一种是收集数据采样(GDS),另一种是收集值注入(GVI),它将GDS与2020年披露的负载值注入(LVI)技术相结合。

通过使用GDS[4](如下图所示)技术,能够在受控虚拟机之外的另一个虚拟机(VM)上窃取AES 128位和256位加密密钥,每个系统都位于同一CPU内核的同胞线程上。研究人员可在10秒内一次性窃取8个字节,最终成功窃取了AES圆形密钥,并将它们组合起来破解了加密。对于100个不同的密钥,AES-128的首次攻击成功率为100%。对AES-256的首次攻击成功率为86%。

漏洞八

最“一呼百应”的漏洞——HTTP/2拒绝服务漏洞(CVE-2023-44487)

上榜理由

多个头部厂商同时披露,践行了协同披露原则,是最“一呼百应”的漏洞。在当今时代,面临多样化的安全威胁风险,没有个体胜利,只有协同的共同胜利。

在2023年10月10日漏洞披露后,包括微软、Apache、Google、Amazon在内的多个厂商同步披露该漏洞并给出修复补丁和缓解措施。既满足客户对漏洞的知情权也保障有足够的Embargo期供厂商修复漏洞,减少伤害和降低风险。HTTP/2作为HTTP/1.1的迭代版本,目前大部分的应用服务器和中间件都已支持,影响范围较大。

漏洞档案

CVSS得分

7.5分:

CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H

公开时间

2023年10月10日

漏洞类型

资源未加限制使用,导致拒绝服务

漏洞描述

此漏洞允许恶意攻击者发起针对HTTP/2服务器的DDоS攻击,使用HEADERS和RST_STREAM发送一组HTTP请求,并重复此模式以在目标HTTP/2服务器上生成大量流量。通过在单个连接中打包多个HEADERS和RST_STREAM帧,可能导致每秒请求量显著增加,并导致服务器上的CPU利用率较高,最终导致资源耗尽,造成拒绝服务。

利用程度

在野利用

漏洞风险指数

★★☆☆☆

攻击描述

下图[5]为Nginx官方对该漏洞的攻击原理展示:因为HTTP/2支持多路复用,又因为RST_STREAM帧的存在,理论上攻击者可以仅建立一个或少量TCP连接,创建流(发送HEADERS帧)后立即Reset流(发送RST_STREAM帧)再次创建流再立即Reset流...如此循环往复多次。此时因为创建流后立即Reset流,攻击者不会收到任何来自Web Server的响应,而Web Server在创建流的时候会立即将请求转发到Application Server,造成攻击者仅用少量可控的资源消耗,撬动目标Application Server大量资源消耗,即有可能造成拒绝服务。

漏洞九

最“虚惊一场”的漏洞——Curl任意代码执行漏洞(CVE-2023-38545)

上榜理由

如童话故事“狼来了”一样,最后却是虚惊一场。漏洞实际风险可能被多方有意或无意的夸大,最终造成全行业不必要的“紧张”。CVSS基础(CVSS-B)分数旨在衡量漏洞的严重性,不应单独用于评估风险。

该漏洞是2023年最虚惊一场的漏洞。2023年10月4日curl项目官方预告“将修复一个curl有史以来最严重的漏洞CVE-2023-38545,同时影响命令行工具curl和依赖库libcurl“。如同“狼来了”的高危漏洞预告,让业界瞬间充满了紧张的气氛;漏洞信息公开后,业界分析并没有所谓“危险的大灰狼”,鉴于漏洞原理主要在某一特定小众场景下才能触发该漏洞,是一个实际对产品现网风险非常小的漏洞。

漏洞档案

CVSS得分

9.8分:

CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

公开时间

2023年10月11日

漏洞类型

越界写,导致任意代码执行

漏洞描述

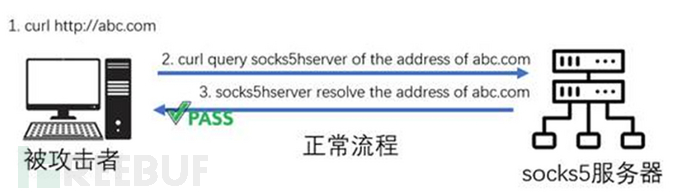

使用SOCKS5代理链接过程中造成的堆溢出。当Curl使用SOCKS5代理时,如果主机名超过255字节时会错误把过长的主机名也复制到缓冲区中,导致缓冲区溢出。由于此漏洞可能在某些集成了curl/libcurl的软件中被毫无感知的远程利用,因此其CVSS得分较高。但经青龙联盟谨慎分析后,其攻击场景主要集中在开发者/用户日常人工使用curl的过程中,商业产品中较少涉及到curl使用socks5代理访问任意不可信网址的场景,并且该漏洞的利用难度较高,尚未有证据表明该漏洞可被自动化利用,综合评定风险较低。

利用程度

POC

漏洞风险指数

★☆☆☆☆

攻击描述

漏洞十

最“雨露均沾”的漏洞——OpenSSL拒绝服务漏洞(CVE-2023-0286)

上榜理由

有些事物天生就受到关注,例如OpenSSL。这些基础软件,一旦出现问题不管风险大小,很多产品版本都会受到影响。

该漏洞是2023年漏洞中影响范围极其广泛的漏洞。该漏洞几乎涉及OpenSSL所有版本,影响包括IT,CT,终端等诸多类型的产品。该产品支持多种加密算法,包括对称密码、哈希算法、安全散列算法等。OpenSSL是OpenSSL团队的一个开源的能够实现加密协议的通用加密库。2023年2月,OpenSSL项目发布该漏洞(CVE-2023-0286)安全公告,修复了OpenSSL开源软件中的这个类型混淆漏洞。

漏洞档案

CVSS得分

7.4分:

CVSS:3.1/AV:N/AC:H/PR:N/UI:N/S:U/C:H/I:N/A:H

公开时间

2023年2月28日

漏洞类型

内存越界读,导致信息泄露

漏洞描述

X.509 GeneralName中存在X.400地址类型混淆漏洞。X.400地址应解析为ASN1_STRING,但GENERAL_NAME的公开的结构体定义中错误地将x400 Address字段类型声明为ASN1_TYPE,导致OpenSSL的GENERAL_NAME_cmp函数将此字段解释为ASN1_TYPE。当OpenSSL启用CRL校验时(如应用程序设置X509_V_FLAG_RL_CHECK标志),可能泄露内存敏感信息或造成拒绝服务。但该漏洞目前尚未有可信证据表明其可在现网被大规模利用,综合评判风险较低。

利用程度

未感知

漏洞风险指数

★☆☆☆☆

攻击描述

该漏洞出现在OpenSSL对X.509证书的X.400地址的解析过程。X.509是密码学里公钥证书的格式标准。X.509证书里含有公钥、身份信息(比如网络主机名,组织的名称或个体名称等)和签名信息。因此该漏洞的理论利用方式为业务在使用OpenSSL解析X.509证书时遭受攻击者传入包含恶意畸形X.400地址的证书,导致OpenSSL内存错误泄露信息或拒绝服务。

挑战与破茧

每一个安全事件的背后本质都是由漏洞触发,每一个漏洞的背后也都有自己的故事,这篇报告从2023年华为处理过的众多漏洞中,选取了10个比较有“格调”的分享给大家。除此之外,我们对全球安全威胁也做了大量的洞察,并对未来几年漏洞行业发展可能呈现的态势进行了思考,作为本报告的收尾,我们从中选取几个关键的挑战并携手大家一起破茧。(因时间仓促,报告还有很多不足之处,希望大家多指正。未来已来,我们在路上……)

挑战

漏洞数量持续增长,从披露到被利用时间在缩短:

Qualys[6]统计2023年业界披露漏洞数量26447,比2022年漏洞总数增加1500+,然而这其中只有不到1%高风险漏洞(206个)被积极的在野利用。其中25%的高风险漏洞在发布当天就被利用,75%的漏洞在发布后19天(大约三周)内被利用。

组合漏洞成趋势,最小成本打破漏洞攻击链是挑战:

纵观业界知名安全挑战赛Pwn2Own的案例,越来越多的挑战者选择通过挖掘产品中的多个子组件的漏洞,将其串联起来形成组合漏洞以达到成功挑战的目标。在2017年的Mobile Pwn2Own比赛中,业界知名安全研究团队为了攻破移动终端设备,串联的安全漏洞竟高达11个,在将这11个漏洞进行精心布置才最终成功攻破移动终端设备,若其中有任意一个漏洞被修补,都无法达成攻击。业界beyondtrust[7]报告也指出:从防守者的角度来看,这是一件好事,因为攻击成功需要更高水平的攻击技能,这也使得潜在攻击者的数量减少。如果攻击者需要将三个或更多的漏洞组合起来以达到目标,厂商只需要对其中一个漏洞进行缓解或修补,就可以打破漏洞链。

抑制漏洞雪球效应,要更快的识别和修复相同类型或模块的漏洞:

当前大多数新增代码都是基于安全开发实践开发的,相比历史代码,新增代码引入漏洞的可能性更低。然而,大型软件或系统仍有可能依赖大量历史代码,在这部分遗留的历史代码中,一旦有新的漏洞被披露,就可能引发安全研究社区或攻击者的关注,进而导致更多新的漏洞或攻击方式被发现,或者是已有的漏洞补丁被绕过,最终导致漏洞数量像滚雪球一样越滚越大[7]。要从根源上治理漏洞雪球效应,可能需要综合应用多种技术,比如引入新的缓解措施、应用现代化的漏洞挖掘技术等,如何在合理的时间周期内投入合理的资源来解决问题是个挑战。

识别高风险漏洞成为行业难题,威胁情报成关键因素:

针对海量漏洞短期内100%打补丁不太现实,需要用VPT技术工具来增强漏洞评估以更好的确定修补优先级,如何从海量漏洞中识别高风险漏洞,同时保证及时性和准确性成为行业难题。各类VPT方法论(如CVSS V4.0,SSVC,Tenable VPR…)会不断涌现和演进。VPT参考因素众多:涉及漏洞基本信息、漏洞上下文、资产因素、技术因素、可利用因素等等。而威胁信息能直接反应漏洞的利用程度(含自动化程度)、漏洞影响范围、风险等级等因素,对于漏洞处理优先级的排序具有直接的作用。

以人为中心的漏洞防御面临道德挑战:

在以人为中心的安全和人工智能领域,应对道德挑战至关重要。这包括响应式设计思想,因为人类是设计过程的核心。网络安全是一个动态的领域,随着技术的进步,各种类型的漏洞/攻击都会被引入。构建更强大的防御系统来抵御以人为中心的漏洞是一个面临的挑战。例如,对于VR/AR等新的计算接口,理解这些新接口的人类心理模型,以及对使用这些接口的人的安全/隐私影响,是构建有效防御系统的关键[8]。

漏洞行业标准向多方协同和自动化方向进行加速演进:

近年漏洞行业发布了较多新技术标准,如2022年VEX和2023年11月刚出炉的CVSS V4.0。VEX(Vulnerability Exploitability eXchange)被CISA大力推行的一个最重要的原因其可以实现详细漏洞信息的跨平台、跨产业自动化交换,从而实现漏洞端到端全生命周期利益相关方协同;同时,CVSS V4.0新增多项新特性,强调威胁情报,官方(First SIG)强烈建议要协同多源威胁数据,同时实现应用自动化。漏洞行业的协同性和自动化方向演进对厂商提出了更高挑战。

破茧

量化漏洞风险并从攻击者的价值主张评估防御:

了解系统风险意味着了解攻击者的价值主张。这意味着优秀的防御者会了解攻击者的想法,并像攻击者一样思考。如果攻击者从自身角度确定了异常高价值的目标,将愿意消耗极大的资源获取这一价值,并愿意在防御者可能没有考虑到的系统中寻找多种创新方式。但攻击者和防御者一样,都有用于实现目标的预算,预算不是无限的。防御者可利用这一事实将攻击的成本和风险推高到超出攻击者的预算。防御者不要指望敌对者攻击最安全的地方(例如,尝试破坏通信安全的高级加密技术),因此,人们无法根据自己的最佳防御能力判断防御的优势。防御者很难穷尽所有攻击系统入口。因此,开展持续的再评估是一个好主意[9]。

用魔法对抗魔法,AI4VM&VM4AI:

以ChatGPT为代表的大语言模型的问世,标志着人工智能领域又一重大突破,标志着通用人工智能的开启。在这场科技的时代变革中,漏洞管理也不应该缺席。在漏洞管理的感知、验证、修复、披露、部署这些阶段,AI都可以从自动化和智能化方面进行使能[AI4VM]。同时,AI本身也是一个新的攻击向量,对于AI所带来的一切新的安全漏洞和风险,漏洞管理也必须考虑解决,一方面要积极将多年来业界已有的安全基础防御纳入到AI生态系统中,另一方面也要针对AI建立新的威胁模型来识别新的攻击面和漏洞,例如对于提示注入{尤其是间接提示注入}的感知和检测[VM4AI]。

及时修补是消减现网风险的最佳良药:

2023年涌现出数以万计的新漏洞,但根据相关现网攻击检测数据报告,2023年被用于现网攻击尝试利用次数较多的漏洞反而是过去几年已经披露和修补的N-Day漏洞。这些漏洞通常已经被成熟的工具化,且已有修补补丁。由于现网仍有海量的产品和服务未对这些漏洞进行修补,进而被攻击者”趁虚而入”。因此,面对诸多高威胁的N-Day攻击尝试,及时合入相关漏洞的补丁,修补高风险的N-Day漏洞,可以有效的保障产品和服务免遭大量攻击者的入侵[10]。

漏洞管理是产业链的共同责任,需要协同合作来共同解决:

漏洞管理涉及端到端供应链,如供应商(包括开源社区)、设备商、运营商、最终消费者等多个利益相关方,也涉及产业全生命周期的漏洞感知、验证、修补、披露、现网漏洞风险消减等多个环节,如何确保漏洞信息在各利益相关方的及时、准确、安全的交互是行业挑战。同时企业内部产品、平台、组件等现代软件大规模的多组织协同开发,进一步加剧了漏洞管理的复杂性。漏洞管理需要供应链上下游协同,促进各责任方履责,以开放合作的态度,在供应链上下游构筑持续信赖的合作关系,不断提升信任与能力,共同消减漏洞带来的网络安全风险[11]。

附录

名词解释

CVSS:

全称Common Vulnerability Scoring System,即“通用漏洞评分系统”,是一个行业公开标准,当前最新版本是CVSS V4.0版本。

VPT:

全称Vulnerability Prioritization Technology,即“漏洞优先级排序技术”。基于多因素对漏洞处理优先级进行排序。

威胁情报:

基于Gartner定义:威胁情报是基于证据知识,包括了情境、机制、指标、隐含和实际可行的建议。威胁情报描述了现存的、或者是即将出现针对资产的威胁或危险,并可以用于通知主体针对相关威胁或危险采取某种响应。

提示注入漏洞:

提示注入(Prompt Injection)是《OWASP Top 10 for LLM》TOP1威胁,通过巧妙的输入操纵大型语言模型(LLM),导致LLM的意外操作。直接注入会覆盖系统提示,而间接注入会操作来自外部源的输入。

零点击攻击:

零点击攻击(Zero Click Attack)是利用软件中的漏洞,在没有用户交互的情况下进行攻击。通过利用此漏洞,攻击者可以在用户的设备上安装恶意软件或执行其他恶意交互,而目标无需单击链接、打开恶意文件或采取任何其他操作。

远程命令执行:

远程代码执行(RCE,Remote Code Execution)是指攻击者在远程计算机上执行任意代码,从而实现对目标系统的控制和攻击。攻击者可以在不经过用户交互的情况下,通过远程方式在目标系统上执行任意代码,这意味着攻击者可以入侵目标系统并做出各种恶意操作,如收集敏感信息、篡改数据、传播病毒和木马等。

拒绝服务:

拒绝服务(DoS,Denial of Service)攻击是一种网络攻击,攻击者通过中断设备的正常功能,使其目标用户无法使用计算机或其他设备。DoS攻击通常通过请求压垮或淹没目标计算机,直到其无法处理正常流量,从而对其他用户造成拒绝服务。

信息泄露:

信息泄露(ID,Information Disclosure)指将机密信息、私人信息或其他敏感信息发布到不安全的环境中。数据泄露可能由意外引起,也可能是蓄意攻击的结果。

权限提升:

权限提升漏洞(Elevation of Privilege Vulnerability)允许攻击者通过在计算机系统中利用特定缺陷,将其在该系统中的权限从较低权限级别提升到较高权限级别。

零日漏洞:

零日漏洞(Zero-day Vulnerability)是指负责应用程序的程序员或供应商所未知的软件缺陷。因为该漏洞未知,所以没有可用的补丁程序。

N-day漏洞:

N-day漏洞(N-day vulnerabilities)是发布的已知安全漏洞。在漏洞公开披露后的几天内,任何相关的漏洞利用都被称为“N-day”其中N表示CVE公开以后的天数。

安全风险指数说明

★★★★★:

被广泛在野利用,自动化程度较高

★★★★☆:

被广泛在野利用,自动化利用需配合其他漏洞

★★★☆☆:

有在野利用,在特定场景风险较高

★★☆☆☆:

有在野利用,在多数场景风险较低

★☆☆☆☆:

无证据表明有在野利用,现网风险较低

注:本风险指数是基于漏洞利用情况、环境影响、CVSS打分等多维因素综合判定,可能存在理解差异,尚待完善,仅供参考。我们正在建立一个全新的漏洞风险评估框架,从CVSS-B、技术影响严重程度、自动化程度、外部关注度等维度综合评估漏洞风险,敬请期待。

参考文档

[1]https://www.microsoft.com/en-us/security/blog/2023/03/24/guidance-for-investigating-attacks-using-cve-2023-23397/

[2]https://blog.cloudflare.com/uncovering-the-hidden-webp-vulnerability-cve-2023-4863

[3]https://www.securityjoes.com/post/new-attack-vector-in-the-cloud-attackers-caught-exploiting-object-storage-services?ref=blog.min.io

[4]https://downfall.page/

[5]https://www.nginx.com/blog/http-2-rapid-reset-attack-impacting-f5-nginx-products/

[6]https://blog.qualys.com/vulnerabilities-threat-research/2023/12/19/2023-threat-landscape-year-in-review-part-one

[7]https://www.beyondtrust.com/resources/whitepapers/microsoft-vulnerability-report

[8]https://arxiv.org/ftp/arxiv/papers/2308/2308.00623.pdf

[9]https://learn.microsoft.com/en-us/security/ciso-workshop/adoption

[10]https://img02.ma.scrmtech.com/cms/1705475522995_【微步年度报告】2023年漏洞情报年报.pdf

[11]https://wwwfile.huawei.com/-/media/corp2020/pdf/trust-center/huawei_vulnerability_management_white_paper_cn.pdf

来源:华为安全应急响应中心

如有侵权请联系:admin#unsafe.sh