在黑客的攻击活动中,主机终端可以销毁黑客的证据,而网络数据包不会说谎,有价值的上下文信息往往隐藏在网络流量中,挖掘出这些信息,可以用于分析黑客攻击行为的TTP、意图、成功与否和危害程度。

续上篇,简单补充介绍一下Corelight公司如何进行侧信道流量检测,实现这种信息挖掘及检测能力。

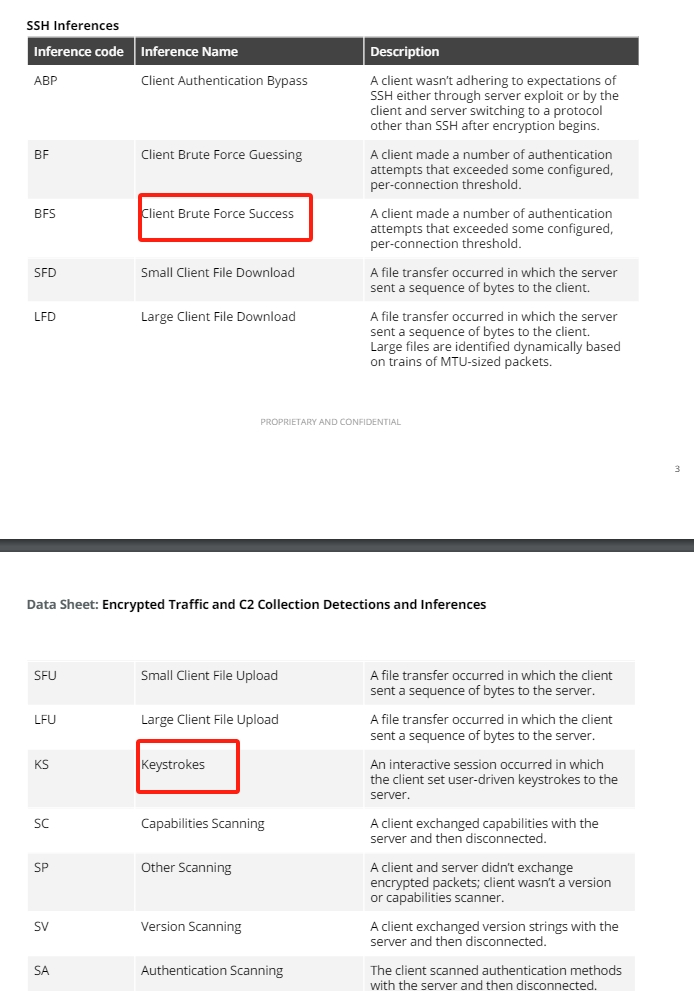

2019年,著名开源流量检测分析框架Zeek的商业赞助公司Corelight发布了加密流量检测功能,其中包含SSH推理功能,该推理功能是使用侧信道信号分析SSH加密流量,原理和上篇介绍的思科SPLT特征类似,是通过分析SSH加密流量数据包的长度、顺序和方向来推测相应的行为。

Corelight在先期的研究中已经发现SSH的网络流量对应相关行为有特别的侧信道信号示波。

比如,SSH服务被持续暴力破解的示波结构。

比如,SSH成功身份验证并将少量数据传输到服务器的示波结构。

更进一步Corelight在SSH连接的整个生命周期中对其三个子协议的状态机进行了建模和跟踪,一旦SSH连接子协议开始,就从数据包序列结构中去推断客户端的使用模式和具体操作。比如:

文件传输会非常快地达到最大数据包限制(MTU),并且通常会持续整个连接。

击键表现出回声模式,其中客户端将击键传输到服务器,服务器会将击键回显给客户端。

......

最终这个能力在Corelight的产品中,通过侧信道信号分析SSH加密流量,就可以发现完整攻击行为中SSH密码爆破成功、命令击键等精准动作。

文章来源: https://mp.weixin.qq.com/s?__biz=MzI1MDA1MjcxMw==&mid=2649908196&idx=1&sn=d342243e97e969f797e318d1e3535d75&chksm=f18eeae2c6f963f425d921a28d44adf0891ee901f495eb5d331c1e31778eac87f117b66feef1&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh