在第三部分,我们主要是详细的给大家演示,如何对一个网站进行SQL注入入侵的,这个入侵过程中,它是如何发现注入点的,发现和测试注入点之后,我们要如何来获得爆库、爆表、爆密码,甚至控制后台,一旦获得网站控制后台之后,更有甚者,要如何与数据库层、系统层进行交互提权,以便进一步控制数据库和操作系统,所有这些又是如何发生的

我们将通过详细的注入实例,我们从中吸取教训,从安全角度来说,我们要如何来预防mysql注入的高级黑客,这就是我们第三部分所要解决的问题

1.SQL注入攻击的步骤

后面几篇文章的实例,将按照下面的步骤,一步步来注入攻破这个网站,最终实施了后台管理员的所有权限,本篇文章,就先了解第一步,注入的攻备与攻击步骤,我们先来看简单的步骤,我们对这个步骤要有个概括,进行试先的了解,了解完这个步骤之后,我们就下面的课程中,我们将主要按照这个步骤,一步一步来进行操作和实施SQL注入的入侵,那SQL注入的攻击与基本思路分为下面这几个

我们首先要

1.确认注入攻击目标网站是那个

一旦确认注入攻击的目标网站之后,我们需要对这个网站信息,要有更多的了解,因此,我们要搜集一般的信息

2.目标网站一般信息的收集、对这些信息进行分析与提取

分析与提取之后,它可能对我们后面的技术分析或许是有帮助的,是有联系的

3.网站技术分析:寻找和测试可用注入点,如果不能找到注入点,就需要对网页进行输入输出机制分析

一旦,一般的技术分析成功之后,我们就需要放个探子,探子实际上就是sql注入里面的一个探子回报测试

4.探子回报:注入SQL确定数据库类型,当前账户权限级别

这样,就决定了我们注入攻击达所得到的东西,达到什么程度,一旦探子回报得到确认的信息,那我们就需要对权限级别进行适当的分析

5.提权分析:根据用户级别确定是否可以与系统层交互提权,因为与系统层交互提权,可以控制操作系统,如果不可以,退一步,是否可以与数据库层进行交互提权,如果不能够与数据库层交互提权,那退一步,是否可以获取web后台管理员权限的可能性

一旦,我们确认其中的一项之后,下面,我们就开始对注入点、特点进行分析,特点分析的目标是确认

6.网站可用SQL注入类型测试,盲注?还是显注?

如果是盲注,采取

7.盲注策略:使用注入分析工具替代人工

如果是显注,采取

显注策略:第三者上位

因此,第七步就是sql注入的策略是什么

2.攻击的准备--信息收集与分析

了解完sql注入攻击的思路和步骤之后,我们就先来看攻击的准备--信息收集与分析

我们先切换到一个浏览器

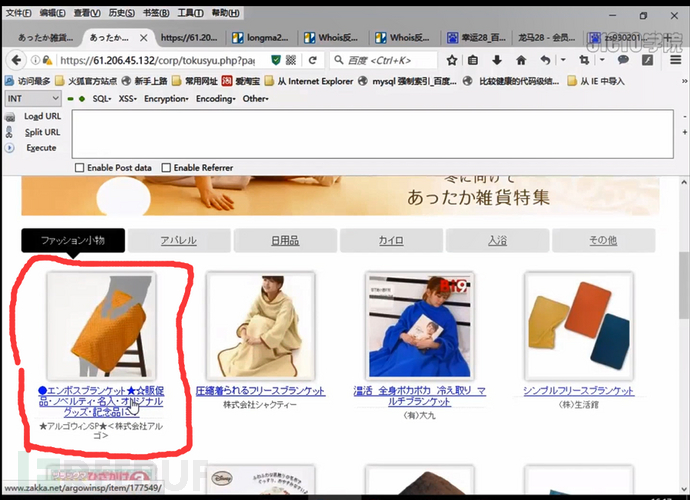

在浏览器中,我们实施一个目标网站

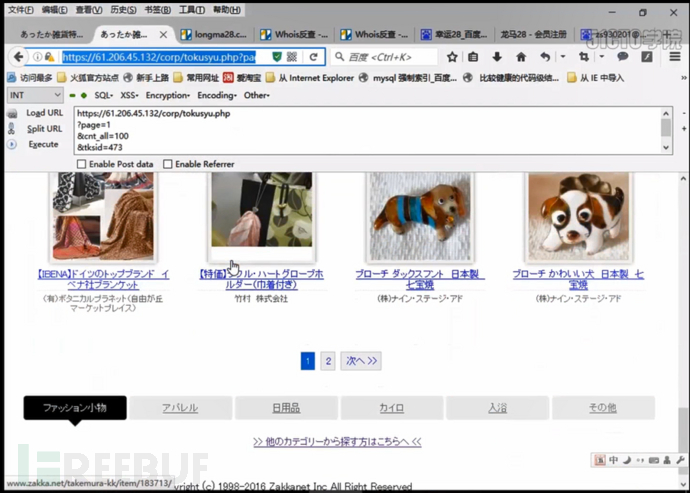

这个目标网站是这个IP地址,61.206.45.132

当然,之所以使用IP地址的目的是解析的速度更快一些,因为这个网站是国外的网站

我们明确了所要攻击的网站是这个地址,一旦明确之后,我们需要对他进行一般的信息收集

我们要先明确一个信念问题

1.信念:没有无用的信息

黑客相信没有无用的信息,对于黑客来说,任何信息都不应该放过,因为这些信息都是有用的,只要是人为,就会有漏洞的可能性,任何信息都会透露背后的另一层信息

这就需要我们去充分利用的问题

2.一般信息的收集、分析与提取

我们切换到另外一个网站

这里我们使用一个工具

我们在这个站长工具里面查询的

当然这个查询的网站是,我们随便找的,这个网站,我们在百度里面查找出来的

一般是赌博类的网站,赌博类的网站有些是个人开的,对于个人开发的能力,并不是十分强大,所以它的注入点是非常多的,我们只是寻找其中的一个网站而已,其实,我对这个网站并不认识,我只是查找显示我们所要查找的一般信息,到底是什么,其实,我们的意思,并不是对这个网站进行攻击

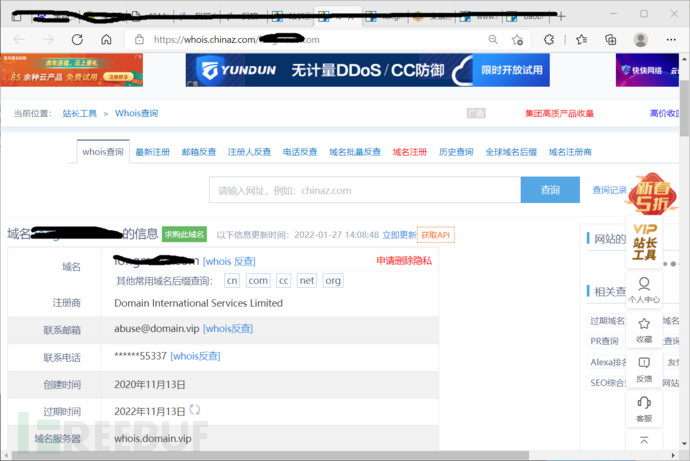

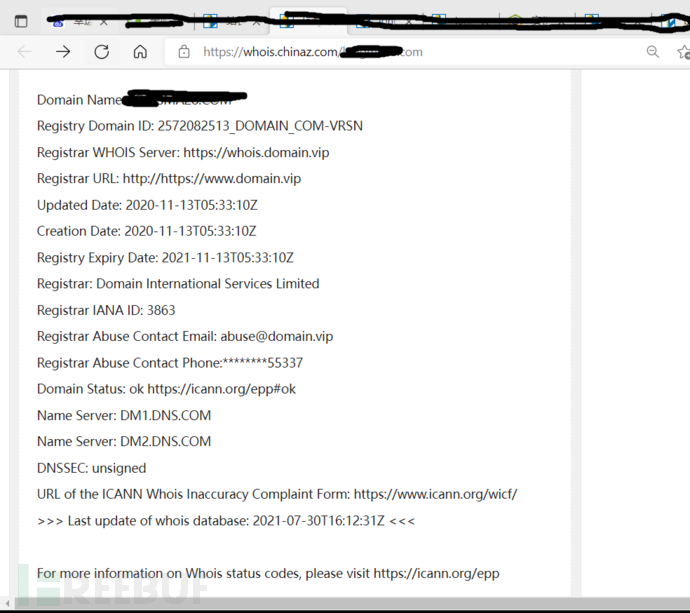

在这里,我们一般是whois查询

我们查询之后,会发现得到一些,注册的信息

比如,它是什么时候注册的,过期时间是什么,我们往下划一下,看我们还能够得到什么信息

包括下面注册的时候,包括注册者,如果这个网站是个人的网站,那么这些信息,也可能是非常有用的

我们看到它注册的机构可能是在天津的,注册的有这个地址,是办公地址,那么并不是手机号,如果是手机号,对我们查询更有用些

我们发现这里还有邮箱,这个邮箱是域名注册者提供的,管理员可能是mazhihao,这个地址,对我们有一定的作用

比如说whois,我们反查一下

反查出来的结果,这个人注册了两个网站,我们看到注册者,基本上是这个邮箱

同时,我们对这个人在网上所暴露的信息,可以反查一下,我们可以到百度上面,输入这个邮箱地址,给它查出来,

只要它上网,那么就可能留下蛛丝马迹,这些信息,收集起来之后,可能是有用的

2.1.域名信息

2.2.域名信息的扩展信息,如注册人,公司,联系电话等信息收集

如果我们能够收集更多,当然,来自互联网

2.3.网站所有相关工作人员的信息收集,比如技术研发人员相关联系方式,QQ,手机,博客,微博等。目标是得到相关人员对密码设置的习惯和规律等。

尤其有很多开发人员,不一定注意,它把自己的习惯,密码,以及其它的规律,都透露到微博,博客上面去,只要他上网,那就会留下蛛丝马迹,因此,对这些信息,进行收集和充分的提取,就变成一个非常重要的前期工作,这部分信息到底有没有用,当然,取决于,我们实际的需求和最终的结果,实际上很大都是奏效的,所以这部分也变得相当重要一般信息收集和分析之后,我们就进入下一步

3.攻击的准备--技术分析

1.技术分析

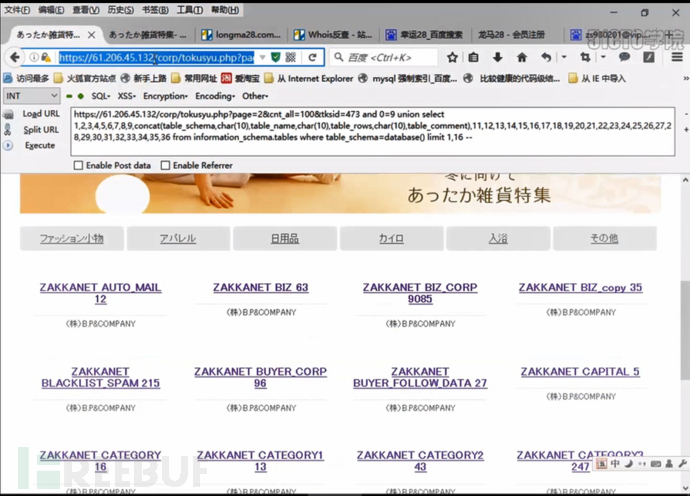

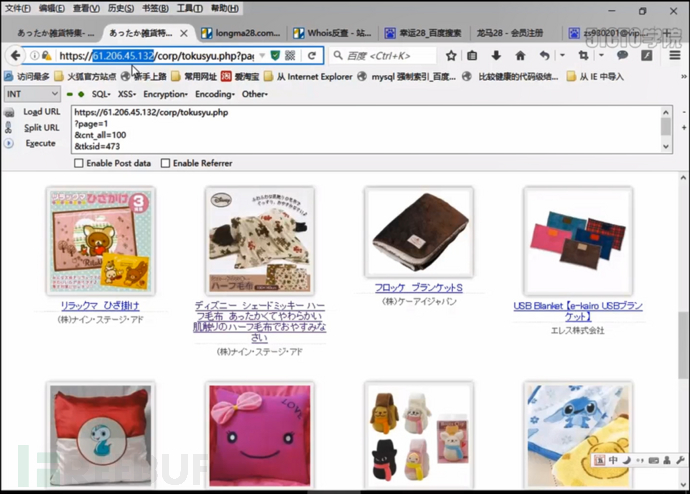

我们来看一下,目标的网站

我们看到这个网站,我们对它的输入输出机制可能并不是太了解,但是,我们一般知道注入点之后,如果不能很好的了解输入输出机制,那对于寻找上位点,可能有一定的困难

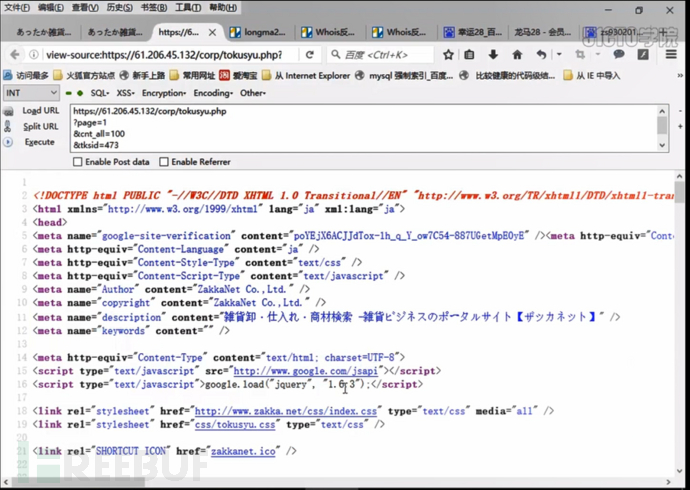

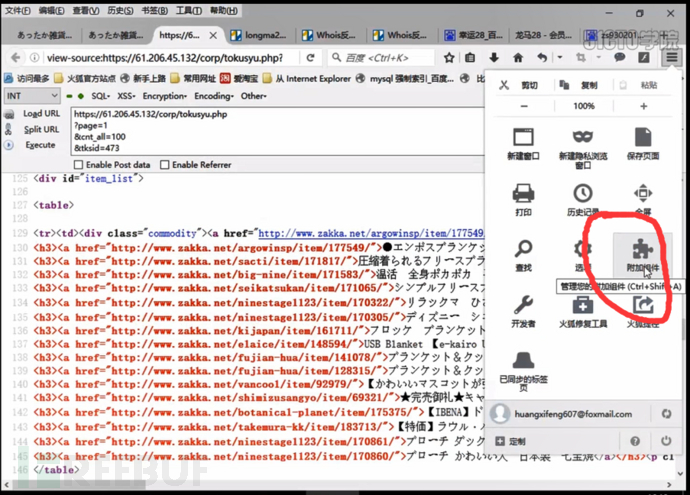

所以,我们到页面这里,我们看看查看页面原代码

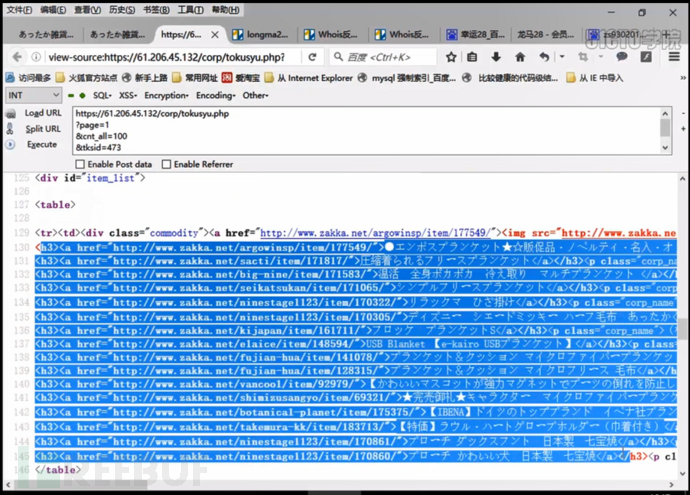

查看页面源代码,我们不能够麻木的看,实际上,我们是有目标的,比如说,这些商品,显示的产品

显示的产品中,我们显示的选项是什么

比如说,当前,我们看到,它显示的是分行的,分行到底分多少行,可能也是不一定

分行意味着,我们是否也可以构造一个分行,那就是在页面的源代码里面,就能够对我们进行很好的确认和测试,这是技术分析的一个手段

还有我们看到是否有隐藏的域,可以用于,我们继续提交信息的,等等

好,我们概括一下

一般信息关联的可能性,意思就是与我们上一步,一般信息收集和提取之后,我们看看与技术分析,它的关联性、可能性有多大,如果有,那就更好,如果没有,那我们后边,需要对网页源代码分析,输入输出机制分析,寻找和测试可用注入点

这对我们来说,有一定的帮助,也是必须的

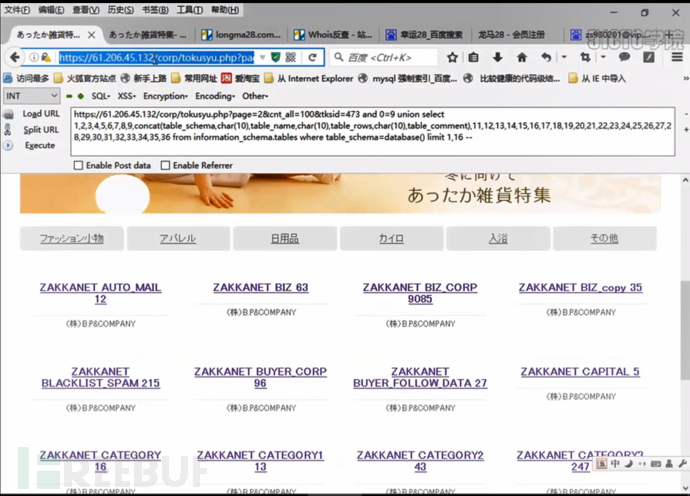

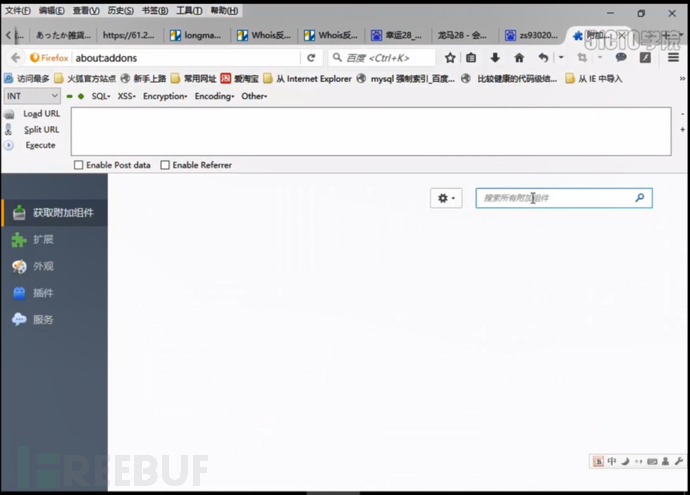

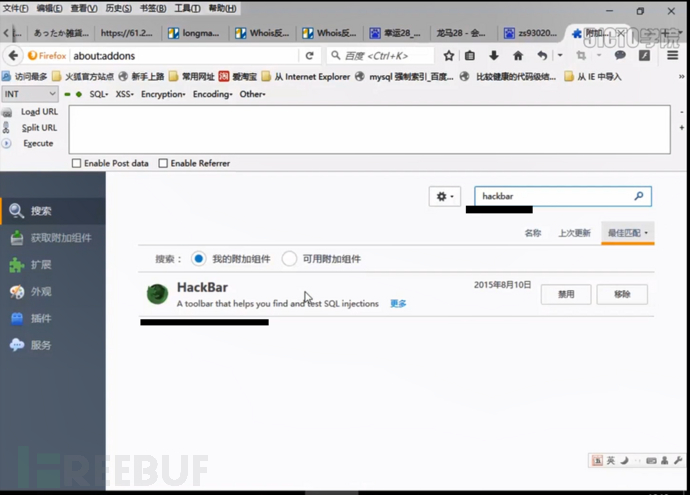

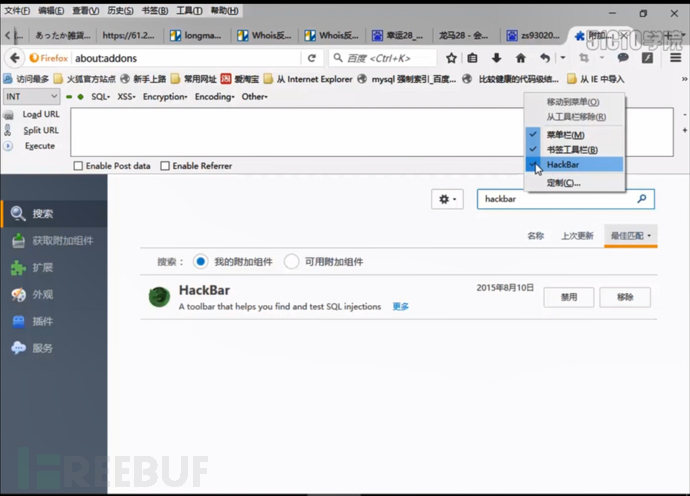

2.使用firefox浏览器,安装浏览器插件hackbar

我们注入攻击中都使用firefox浏览器,安装浏览器插件叫hackbar

我们来看一下

我们在附加组件里面点击一下,进来

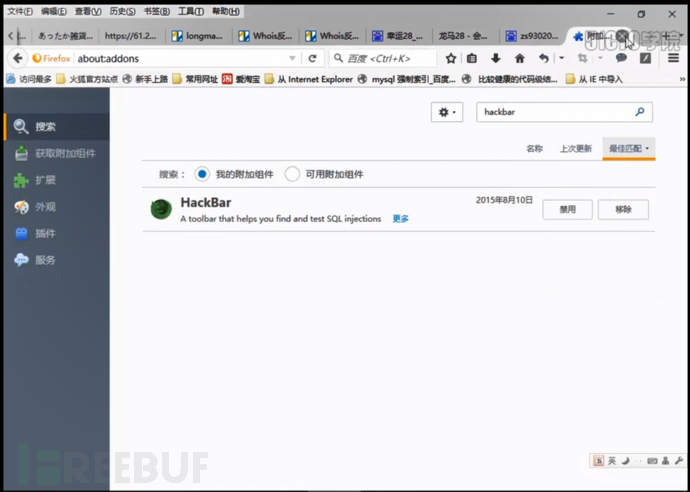

我们在这里搜索一下,叫hackbar

这个就是附加的组件,我们把它安装一下

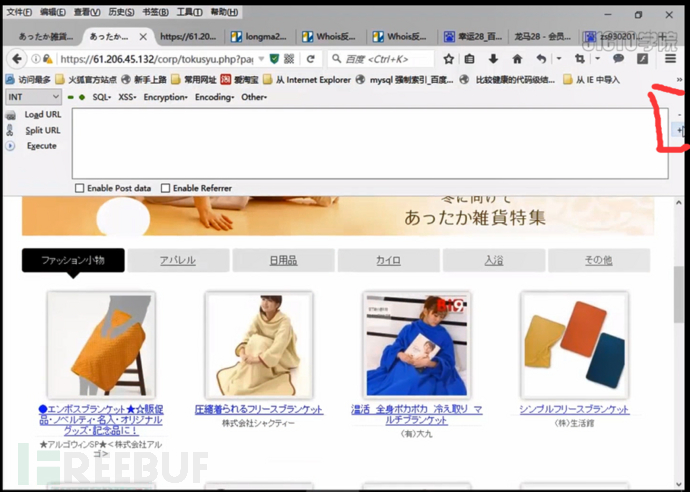

安装完之后,我们可以打开一个网站,我们看到这里是hackbar,如果前面有个勾,那么就显示出来

就是这个文本框,这有利于对我们sql注入的编辑,执行和分行,我们可以把它去掉

那么这样就没有了,如果我们需要的时候,我们可以在这个页面,在这个上面

这样就出来了,如果,我们需要很大的编辑窗,我们可以增大和减小

等等

那么这是我们前期,所需要准备的工作

好,我们概括一下

4.小结

1.SQL注入攻击的基本步骤和思路?

2.同时我们对目标网站确定了一个注入攻击的准备,一般信息的收集与技术分析

如有侵权请联系:admin#unsafe.sh