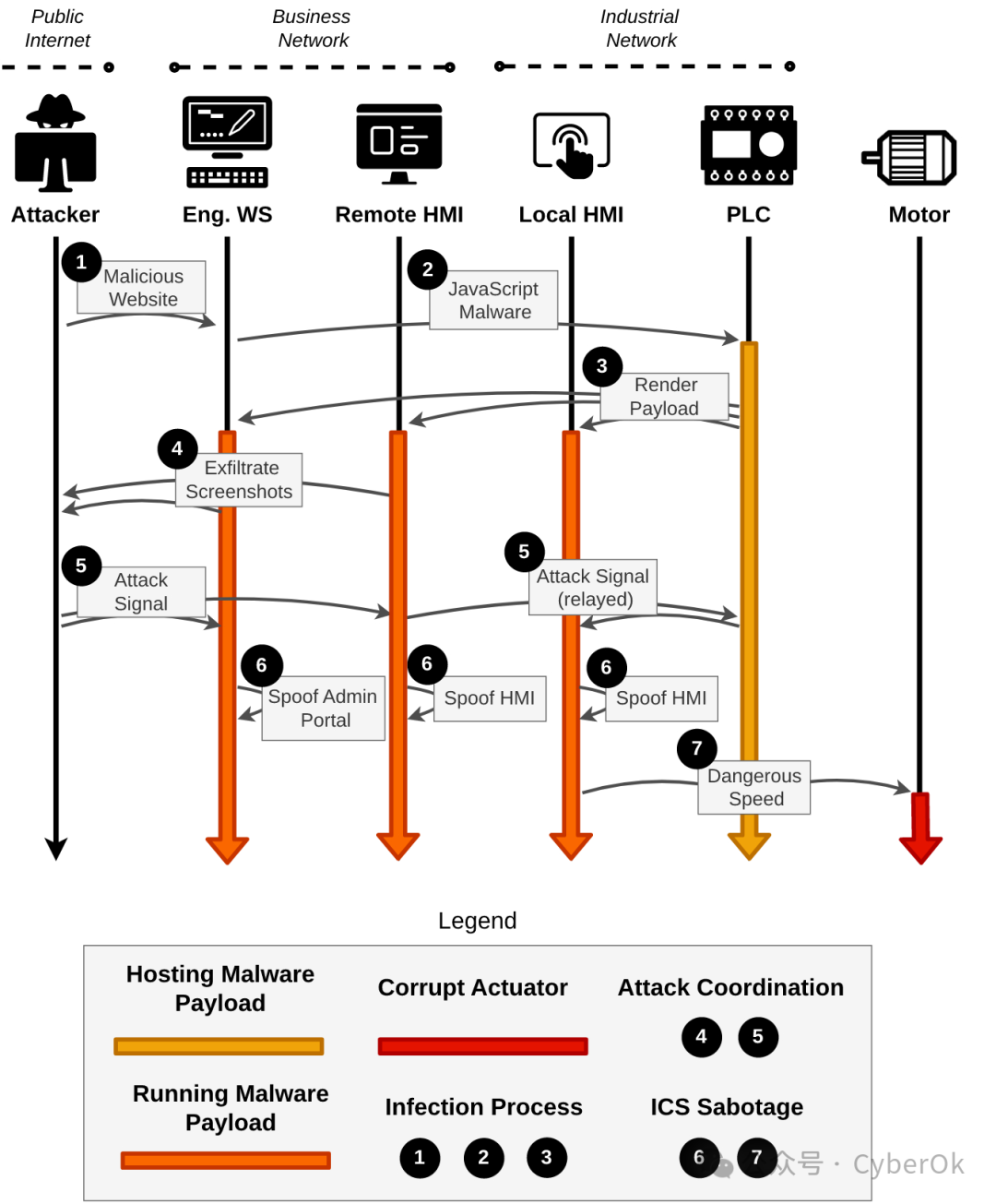

佐治亚理工学院的研究人员提出了一种开发可编程逻辑控制器(PLC)恶意软件的新方法,该方法被证明比当前策略更灵活、更有弹性和更有影响力。该方案允许恶意软件使用管理门户网站公开的合法Web应用程序接口(API)秘密攻击底层的现实世界机器。此类攻击包括伪造传感器读数、禁用安全警报以及操纵物理执行器。研究小组的调查表明,他们提出的攻击将对每个主要制造商生产的PLC起作用。这种新的PLC恶意软件易于部署且难以检测。初始感染可以通过物理或网络访问目标基于Web的HMI来完成,但恶意软件也可以通过使用跨源漏洞劫持HMI来直接通过互联网部署。该方法比现有的PLC恶意软件技术(控制逻辑和固件)具有显著优势,平台独立性、易于部署和更高级别的持久性。现代PLC包含一个可编程嵌入式网络服务器,其中自定义客户端JavaScript代码并使用日益强大的API来监视和控制物理过程。这种环境提供了一个新的、令人惊讶的理想平台来运行PLC恶意软件,这对工业控制系统构成了新的严重威胁。据信,当年震网事件中,美付出了十亿美元的投入,并且动用了荷兰间谍才得以成功。佐治亚理工学院的研究人员在上周发表的一篇论文中表示,虽然以前对PLC的攻击会感染PLC计算的控制逻辑或固件部分,但他们提出的恶意软件专门感染PLC内新兴嵌入式网络服务器托管的Web应用程序。论文作者Ryan Pickren、Tohid Shekari、Saman Zonouz和Raheem Beyah表示,他们认为有一类全新的 PLC恶意软件即将出现,称为基于网络的PLC恶意软件。多年来,这一直是一个被忽视的攻击面。研究人员还表明,工业控制环境中网络技术的出现带来了IT领域或消费物联网设备中不存在的新安全问题。根据PLC控制的工业流程,新的攻击可能会导致灾难性事件甚至人员伤亡。研究人员通过利用其在研究过程中发现的零日漏洞,在广泛使用的PLC模型上使用该恶意软件的原型实现来执行Stuxnet式攻击,从而验证了这些说法。他们的调查显示,每个主要的PLC供应商(占全球市场份额的80%)生产的PLC都容易受到拟议的攻击向量的影响。为了证明这些风险,研究人员开发了所谓的基于网络的PLC恶意软件,该恶意软件驻留在控制器的内存中,但由ICS环境中配备浏览器的设备在客户端执行。该恶意软件可能会滥用PLC的合法Web API,导致工业流程中断或机械损坏。这种新的PLC恶意软件易于部署且难以检测。初始感染可以通过物理或网络访问目标基于Web的HMI来完成,但恶意软件也可以通过使用跨源漏洞劫持HMI来直接通过互联网部署。 为了实现持久性,这种新型PLC恶意软件利用服务工作线程,允许JavaScript代码深入浏览器缓存并独立于安装它的网页执行。此外,文件从服务器删除后,它们将继续运行长达24小时。使用这种方法,恶意软件可以在固件更新、新的基于网络的HMI甚至硬件更换中幸存。 一旦部署完毕,恶意软件的功能就取决于所使用的合法的基于Web的API的功能,其中一些API常强大。例如,它们可用于直接覆盖输入/输出值、滥用HMI输入、更改设定点和安全设置、欺骗HMI显示、更新管理员设置,甚至用于实时数据泄露。 研究人员表示,即使目标PLC位于隔离网络中,恶意软件也可以具有命令和控制 (C&C) 连接。一旦威胁行为者执行了所需的任务,它就可以通过让恶意软件自我毁灭来掩盖其踪迹,用良性有效负载覆盖恶意有效负载,注销所有服务工作人员,甚至可能对设备进行出厂重置。 研究人员通过开发一款名为IronSpider的恶意软件来展示他们的工作,该恶意软件旨在针对Wago PLC。模拟攻击涉及当目标操作员查看特制的广告横幅时,利用以前未知的漏洞来部署恶意软件。该恶意软件可以破坏工业电机造成损坏,同时欺骗HMI屏幕以显示正常值并避免引起怀疑。 去年,SecurityWeek在与参与该PLC恶意软件项目的佐治亚理工学院研究人员之一 Ryan Pickren交谈后 描述了一些Wago PLC漏洞。IronSpider与十多年前针对伊朗核计划的臭名昭著的Stuxnet恶意软件进行了比较。“Stuxnet通过修改控制铀浓缩离心机的变频驱动器的模拟输出信号来破坏伊朗核设施。这次破坏的直接结果是1,000多台离心机被物理破坏,设施的运行能力下降了 30%,”研究人员在论文中表示。他们补充道:“我们的原型恶意软件IronSpider能够使用截然不同的方法实现基本相似的攻击。Stuxnet通过控制逻辑恶意软件攻击PLC,并通过受感染的工程工作站部署这些恶意软件。然而,IronSpider使用基于网络的恶意软件,并通过恶意网站部署该恶意软件,而无需损害任何外围系统。”虽然该攻击针对的是Wago产品,但研究人员确定此类PLC恶意软件也可用于攻击西门子、艾默生、施耐德电气、三菱电机和Allen Bradley PLC。针对这些控制器的攻击涉及利用新发现或先前已知的漏洞。在某些情况下,攻击需要FTP口令、不安全协议或内部人员的配合。 该研究的资深作者、欧洲经委会教授兼工程学院院长拉希姆·贝亚 (Raheem Beyah) 表示:“我们认为,这是针对PLC应用层的首次攻击,旨在危害工业系统。” “这为尚未真正研究过的新领域打开了一扇大门。”专家们创建了一个与供应商无关的框架,可用于构建和分析基于Web的PLC恶意软件。 “该框架使用广泛适用的策略来探索每个阶段,这些策略可用于大多数现代PLC模型,并概述了恶意前端代码如何通过有条不紊地损害PLC的Web属性来破坏ICS环境的完整性。该框架可以用作任何PLC供应商和模型的未来研究的基准,”研究人员解释道。1.https://industrialcyber.co/industrial-cyber-attacks/georgia-tech-researchers-warn-of-stuxnet-style-web-based-plc-malware-redefining-industrial-cybersecurity-threats/2.https://www.securityweek.com/remote-stuxnet-style-attack-possible-with-web-based-plc-malware-researchers/3.https://www.ndss-symposium.org/wp-content/uploads/2024-49-paper.pdf![]()

文章来源: https://mp.weixin.qq.com/s?__biz=MzkyMzAwMDEyNg==&mid=2247542575&idx=1&sn=9c0263c191e884d4b575491013ce88d7&chksm=c1e9ab7ef69e2268c978ad5dd960187640d4186fb4296c2d2bf301e62e190a6bf6b84796ae4d&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh