Virus Bulletin 也是老牌会议,从 1991 年就开始举办,历经三十余载。2023 年的 VB 是在英国伦敦举办的,为期三天。各国各公司的安全专家齐聚一堂,分享对全球威胁的理解与发现。

若是通过本文的介绍,或者是查看官网议程安排后,对其中某些议题感兴趣的话,就可以在官网下载议题对应的材料进行扩展阅读。(PS:笔者根据自身的认知局限与好恶为部分议题打了推荐查看的星级,不代表对议题实际内容高下的评判,只是为部分时间宝贵的读者再节约些时间,这部分议题相对来说可能更加值得一看。例如趋势科技讲针对 Electron 的定向攻击,去年趋势科技已经在各种会议上讲过不知道多少次了,就不在这里再介绍了。)

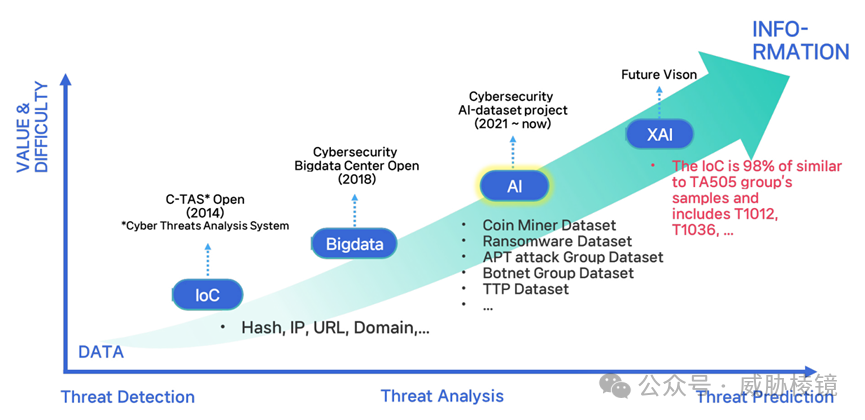

构建网络安全 AI 数据集 ⭐⭐⭐

由于人工智能训练需要大量、高质量的数据,个体和私营部门又存在数据局限,韩国互联网安全局(KISA)旨在从政府层面建立开放 AI 数据集尽量避免因数据缺乏阻碍技术创新。

2018 年 12 月,韩国互联网安全局依托韩国应急响应中心(KrCERT/CC)建立网络安全大数据中心。该部门旨在与私营部门共享信息,加强私营部门的能力,提高应对入侵的能力。2018 年成立时,网络安全大数据中心拥有 1.9 亿条 IoC 数据。2021 年,网络安全大数据中心启动网络安全 AI 数据集建设。数据集中融合入侵事件、恶意软件、存在漏洞的源代码、IoC、攻击组织、威胁类型等数据,共计 14 亿条。

安全领域此前也有 AI 数据集,像微软和 Kaggle 的 Big-2015、Elastic 的 EMBER 和 Sophos 的 SOREL-20,但标记恶意与否和实际应用还存在很远的差距。目前已经整理的数据集如下所示:

采用“人工+智能“的方式构建数据集,构建过程如下所示:

从各种渠道收集种子信息,例如 APT 组织、僵尸网络、勒索软件家族、社会热点问题等。

再基于种子信息进行多维信息关联:

不同文件类型提取的元数据字段,如下所示:

网络侧元数据的信息如下所示:

多类数据都涉及规范化,以威胁类型和 TTP 为例:

数据集已经涵盖 24 种文件类型,如 APK、iOS、ELF、PDF、DOC、EXE 和 DLL。数据集的量已经很大:

为了支撑数据集用户建模使用,数据集提供了各种特征数据:

和已有数据集比较,具体如下所示:

通过历史数据也许可以看出未来威胁的趋势:

数据集使用示例如下所示,有三家公司参加了实验,分别用于 EDR、UTM 和 反垃圾邮件系统。

攻击组织识别的验证结果如下所示:

攻击 TTP 识别的验证结果如下所示:

大象舞步永不停歇 ⭐⭐⭐

这是来自卡巴斯基的议题,介绍来自印度方向的 APT 组织 Dropping Elephant(后用国内常用叫法:摩诃草/白象),过去的一年该组织异常活跃。研究人员发现,该组织会开发大量测试样本文件来测试检测逃避情况,不同样本的编译间隔时间只有几分钟。为避免攻击者故意诱导,卡巴斯基检查了样本文件的编译时间与检测时间,大体上是吻合的,所有分析人员认为编译时间戳是可靠的。

从上图可以看出 2021 年 10 月,该组织发起了一波十分密集的攻击。从 24 小时(GMT)划分来看毫无头绪:

但如果按照印度方向修正时区为GMT+5,就能发现稳定的规律:“攻击者在 9:00 开始工作、13:00 开始午餐、18:30 左右停止工作“。国家级 APT 组织都不加班加点搞窃密,竟然还按点上下班。

”其实我对你是有些失望的,当初给你定级 APT 是高于你的实际技术水平的。我是希望日后你能够拼一把,快速成长起来的。APT 这个层级,不是光搞搞窃密就可以的,需要有体系化思考的能力。你开发的后门,它的价值点在哪里?是否做够了混淆和反检测,形成了核心竞争力?你开发的恶意软件,和世界上其他 APT 组织的差异化在哪里?你的攻击 TTP,是否沉淀了一套可复用的方法论?为什么这个密是你来窃,其他 APT 组织不能窃吗?我希望看到你的思考,而不仅仅是进度“。印度情报机构说不定策反几个高 P 去主导恶意软件开发,如果一年后该组织的水平一日千里,那国家安全部门要引起重视(不是。

分析过程中发现攻击者使用了新证书,研究人员认为多半是冒充合法网站通过合法渠道申请,或者是直接从合法公司窃取的证书。通过证书,卡巴斯基发现了更多的样本文件。其使用到的攻击基础设施如下所示:

APT 37 的安卓武器库 ⭐⭐⭐

APT

37(又名 Scarcruft)被认为是朝鲜黑客组织,自从 2016 年来一直保持活跃。典型的恶意 App 如下所示:

对于攻击方式的内容,感兴趣的研究人员可以去查看原文。值得注意的是,Scarcruft 组织使用诸多手段加强了针对中国的攻击,例如:

Scarcruft 在各国使用 Firebase 进行消息传递,唯独在中国为应对中国制造的移动设备转而使用 Pushy 维持稳定攻击。

Clugin会特定窃取来自微信的数据。

攻击者安装 VPN 应用程序绕过 GFW,安装能处理中文的翻译应用程序。

另外一些值得注意的点,攻击者使用三星 Galaxy Core Mini 4G 手机进行测试。图像的元数据表明制造商是平壤,可能是朝鲜自己制造的智能手机。

基于意图的电子邮件账户失陷检测 ⭐⭐

BEC 诈骗中,攻击者经常利用失陷的电子邮件账户发送钓鱼邮件。2022 年,IC3 一共接到 21832 起有关 BEC 诈骗的报告,总计造成了 27 亿美元的损失。

检测失陷电子邮件账户有以下几种方式:

利用算法分析Office 365 的日志,通过分析 UserId、UserAgent、ClientIp、Operation 等数据检测登录异常发现失陷账户。

利用 XDR 与回溯性判定进行检测。电子邮件发送给最终用户后如果确定为恶意将会从邮箱撤回,在 XDR 平台中检查收件人是否已经提交凭据,确认电子邮件账户是否失陷。

基于意图进行检测。基于发件人的行为和电子邮件的特征,检测电子邮件账户是否失陷。

基于意图检测的基本架构如下所示:

首先使用基于意图的预过滤器进行扫描,对 BEC 诈骗常用的高频词汇进行启发式匹配。示意如下所示:

通过预过滤器将 2000 万封电子邮件筛选出 4000 封,再提取所有 URL 中域名和证书。如果域名位于 TOP 1M 中,则认为是良性的。那些创建不到六个月、一年内过期、没有 Name Server、没有 whois 服务器的,则是很可疑的。URL 本身,是否存在重定向、是否使用 URL 缩短服务、是否为文件共享服务或者云服务(Google Forms、Google Draws、DocuSign、JotForm、Square等)也是高度可疑特征。

拉取发件人过去 90 天的历史邮件发送记录,计算诸多特征。当天电子邮件发送量:

计算抄送、密件抄送和收件人列表,查看发送到唯一新收件人的数量。

解析X-Originating-IP 或 X-MS-Exchange-Organization-OriginalClientIPAddress 来获取原始客户端 IP 地址,利用 Too Fast Too

Soon 算法/GMM 聚类算法确认 IP 是否存在异常。

最后通过关联引擎进行综合判断:

信息窃密程序的生态系统 ⭐⭐

信息窃密程序(Stealer)已经越来越普及,随着恶意软件即服务(MaaS)的蓬勃发展,该种类恶意软件的威胁日益增长。不仅是普通的攻击者在使用,APT 组织如 Sandworm 也使用 Rhadamanthys 进行攻击。

信息窃密程序有一些基本概念,如下所示:

Traffer:将用户流量重定向到攻击者,进行恶意软件分发。

Build:生成具有唯一标识符的窃密程序,信息回传到攻击者的Telegram 账户。

Crypter:对恶意软件进行加密,逃避安全检测。

Installs:引诱用户下载恶意软件。

Logs parsing:查看日志并识别感兴趣的内容。

Logs processing:分析日志的过程。

Knock time:恶意软件执行成功的概率。

911:指定感染链。

恶意软件即服务(MaaS)在网络犯罪生态系统中已经演变成为高度专业化的生意,买卖双方各司其职。

以恶意软件即服务(MaaS)模式售卖的典型信息窃密程序,如下所示:

典型的 Traffer 组织架构如下所示:

911 感染链:

SEO 投毒感染链:

分析人员跟踪新兴信息窃密程序的方法如下所示:

根据 URL 相似结构/状态码和标题不一致等特征跟踪全网活跃的 C&C 服务器,仅一个月就快速攀升到 40 台服务器在线。

Web 3 中 IPFS 的威胁 ⭐⭐

2015 年,去中心化点对点文件共享系统 IPFS 横空出世。关于 IPFS 的具体内容不加赘述,与 Web 3 有关的内容相当庞杂。此处只聚焦于 IPFS 威胁:

IPFS 网络钓鱼通过将 IPFS 网关 URL 嵌入电子邮件中,目前还没有发现对 ipfs:// 或 ipns:// 的使用。主要是由于浏览器尚未支持,一旦主流浏览器正式支持,犯罪分子很可能会迅速启用。

在 IPFS 上部署恶意软件会难以被清除,而且如果沙盒没有针对 IPFS 做特别监控很有可能绕过所有安全检测措施。

根据 Weizenbaum Institue 发布的 IPFS 网络统计数据,大概 1.6 万个节点在线。

分析人员跟踪 IPFS 网关的使用情况如下所示:

IPNS网关的使用情况如下所示:

尽管流量不大使用情况不多,网络钓鱼一直在稳步增长:

Turla 和 Sandworm的无文件攻击 ⭐⭐

Turla 和 Sandworm 的攻击细节不多加介绍,演讲者提到了关于无文件攻击本身倒是值得一说。无文件威胁一共分为三类:①

不存在任何文件写入 ② 不直接写入文件但而可能会间接使用文件 ③ 通过文件实现持久化。

最早的无文件威胁是 1981 年的 Elk Cloner,针对 AppleⅡ 电脑感染引导区。

1986 年的 Brain,针对 IBM 电脑感染引导区并将磁盘名称更改为© Brain。

2003 年的 Slammer 蠕虫,利用 MS SQL Server 2003 的漏洞进行攻击。恶意软件只留存在计算机内存中,并不复制到硬盘上。仅仅 10 分钟,全球超过 12 万台计算机就被感染。

大规模检测 C&C 框架 ⭐

VMware 开发了名为 C2F2 的 C&C 检测框架,提供插件化的方式扩展支持各种 C&C 框架。业界此前对 C&C 的检测集中在通信模式与特定的签名上,网络犯罪分子开始转向使用不太知名的框架进行 C&C 通信,或者通过各种混淆方式逃避检测。VMware 期望通过大规模数据集,利用机器学习分析 C&C 框架通信。

保持活跃的 C&C 框架就超过 120 个,SANS Institute 从 2020 年开始维护名为 C2 Matrix 的清单。研究人员从中选出了 10 个典型的 C&C 框架,如下所示:

利用这 10 个框架生成了 9950 个恶意样本,另外收集了 1980 个良性样本和 1026 个恶意样本。

利用深度学习进行分类,恶意检测准确度为 98%、恶意分类准确度超过 99%。

安全 USB 设备真的安全吗? ⭐

议题由卡巴斯基带来,研究人员发现针对亚太地区政府进行持续攻击的黑客组织,但截至目前尚未有效归因。该组织攻击技术十分精湛,甚至能够对硬件加密的安全 USB 设备进行攻击。硬件加密的 USB 设备存在受保护的分区,该分区只能通过名为 UTetris.exe 的定制化软件才能访问。软件存储在 USB 设备的未加密分区中,其需要用户输入密码才能访问。攻击者持续开发了多个复杂恶意软件,攻击也持续了多年:

其传播方式很容易理解,但相关恶意软件其实相当隐蔽且复杂。

攻击者对目标 USB 设备非常熟悉,了解 USB 设备的默认密码、最大密码尝试次数(默认为 10 次)以及 USB 驱动器受保护分区的特定偏移量。

攻击者技巧高超,深谋远虑。不仅使用 SCSI 命令与 USB 设备进行低级通信,还通过 USB 设备进行自我复制并完成隔离系统的数据传入传出。

RedStinger:俄乌冲突中的新 APT 组织 ⭐

研究人员在俄乌冲突时发现了一个针对乌克兰进行定向攻击的 APT 组织,该组织最早在 2016 年就已经崭露头角。

尽管诱饵都是乌东地区的相关话题,但研究人员发现的受害者位于乌克兰中部。其中还有军事机构中的受害者,尽管只持续了数小时,很有可能是乌克兰军方发现了入侵行为。而另一名关键基础设施的受害者,则一直处于长期监控下。

分析人员还发现了名为 TstSCR 和 TstVM 的受害者,应该是攻击者进行测试留下的痕迹。从屏幕截图来看,攻击者操作系统为英语令研究人员感到奇怪。

攻击者使用 Visual Studio 进行恶意软件开发,源码泄露了一些内外部使用的 IP 地址与密码等。

暗网论坛不会永远隐身 ⭐

2022 年 1 月 31 日,RaidForums 的运营者在英国被捕。随后,许多 RaidForums 用户迁移到了 Breached 论坛。但 2023 年,Breached 论坛的运营者也在美国纽约被捕。

Flashpoint 研究发现暗网论坛有属于自己的生命周期:最初创建时会进行促销活动以吸引用户,随着活跃用户激增论坛会继续扩大运营规模,最后面临着被关闭的命运。

2021 年开始,暗网论坛的帖子数量急剧增长。

卡巴斯基称 2020 年后暗网中职位需求增加了 6%,Cointelegraph 指出暗网的比特币交易也在 2020 年第一季度大幅度增长。

RaidForums、Breached 和 Leakbase 是主要的增长来源:

研究人员分析了主要运营者的身份信息,例如 RaidForums 的 Omnipotent:

其他包括使用语言、发言时间等统计,感兴趣的读者去看原文吧。

使用 Hex-Rays 反编译器去混淆 ⭐

代码虚拟化是最具挑战性的混淆技术之一,将代码翻译成了自定义指令集后大大提高了逆向分析的难度。Lazarus、FinFisher 等高级攻击组织都使用代码虚拟化技术保护恶意软件。

代码虚拟化的混淆过程如下所示:

过往分析人员常用独立脚本或者二进制分析框架对其进行分析,卡巴斯基改用IDA Pro 和 Hex-Rays Decompiler 来进行去混淆。

以 FinFisher 所使用的 FinSpy VM 为例,研究人员对虚拟指令的翻译的去混淆过程进行了介绍。

卡巴斯基的分析人员综合利用了对微码(Lucid 插件)的修改,成功实现了对 FinSpy VM 的去混淆。

Outlook 树大招风 ⭐

Outlook 的市场份额高达 40%,成为各种攻击者的热门目标。MS Outlook Messaging API(MAPI)是一组 API 框架,允许开发人员对邮箱进行维护。MAPI 的架构如下所示:

勒索软件即服务分层透视 ⭐

勒索软件即服务生态架构如下所示:

检测恶意软件滥用良性服务 ⭐

通过沙盒数据查看存在哪些滥用良性服务的情况,将连接节点串联成图结构。

最常被滥用的服务如下所示:

例如 MyDoom 会通过搜索引擎检索电子邮件列表进行传播:

例如金融欺诈软件会调用各种正常服务接口进行人脸识别、语音识别等:

又是一篇拖了好久的稿子,2023 年写了一半以后比较忙就耽搁了,导致速递变成慢递了。还是那句话:尽管会迟到,但还是会一直坚持写下去的 ( - o -)。

如有侵权请联系:admin#unsafe.sh