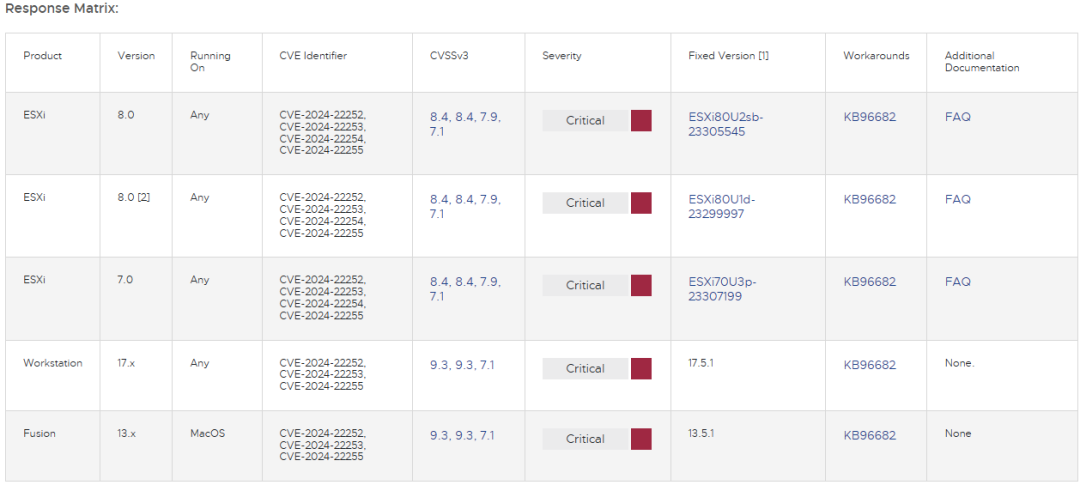

CVE-2024-22254(CVSS评分7.9)-VMware ESXi中的越界写入漏洞,在VMX进程中具有特权的攻击者,能够利用此漏洞触发越界写入,从而导致沙箱逃逸。

CVE-2024-22255(CVSS评分7.1)-VMware ESXi、Workstation和Fusion的UHCI USB控制器中的信息泄露漏洞,在虚拟机上具有管理访问权限的攻击者,能够利用此漏洞从vmx进程中泄露内存。

编辑:左右里

资讯来源:VMware

转载请注明出处和本文链接

后门(backdoor)

后门是没有被记录到文挡的命令序列,允许软件开发人员绕过正常的访问限制。后门可以由制造商放置和留下,或者由黑客使用漏洞来放置。

﹀

球分享

球点赞

球在看

文章来源: https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458545106&idx=2&sn=37769e599a88afda3213c69a7cd4c34e&chksm=b18d5b5886fad24e8fd645429bb9109c40b802651bf8ff7c214b07f642ae0c872352dda72a91&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh