点击「蓝色」字体关注我们!

北京大学某站存在修改任意账号密码重置逻辑漏洞

漏洞URL地址:

http://***.***.edu.cn/?page=login

测试账号1:1355700****

测试密码1:My******

测试账号2:1985854****

测试密码2:My********

点击页面的请点击此处重置

寻找漏洞过程:

填入测试账号1,姓名和对应的邮箱,如图所示

点击提交,进入到测试1的密码重置界面

看到url处有个用户名后面的值为我们的测试账号1,猜测可以通过该条件判断修改的手机号,我们将后面的值修改为测试账号2(也就是1985854****)

http://***.***.edu.cn/?page=nb%E5%BF%98%E8%AE%B0%E5%AF%86%E7%A0%812&%E7%94%A8%E6%88%B7%E5%90%8D=1985854****

点击提交,页面显示成功

登录试试

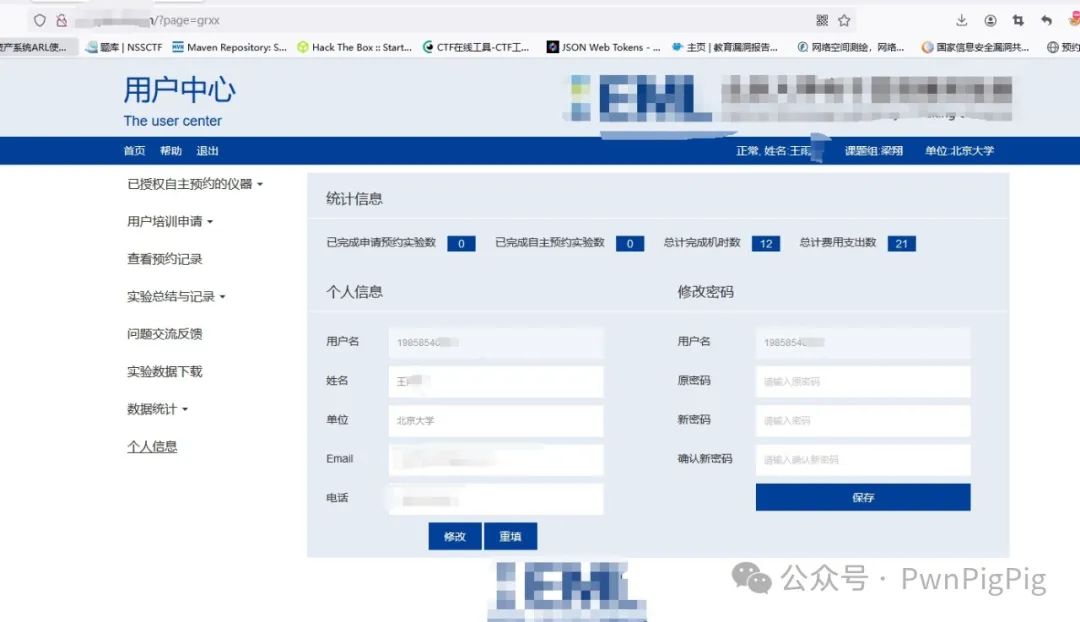

发现成功利用密码重置登录,点击用户中心可以看到更多的个人信息

如果你是一个长期主义者,欢迎加入我的知识星球,我们一起往前走,每日都会更新,精细化运营,微信识别二维码付费即可加入,如不满意,72 小时内可在 App 内无条件自助退款

前面有同学问我有没优惠券,这里发放100张100元的优惠券,用完今年不再发放

往期回顾

文章来源: https://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247493826&idx=1&sn=947a5ac7d907901aba67f4e2e37b9365&chksm=e8a5e2a1dfd26bb7630f1777553b0e125368f7478934336a6ba844d9ed8aa1b201de4baeef50&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh