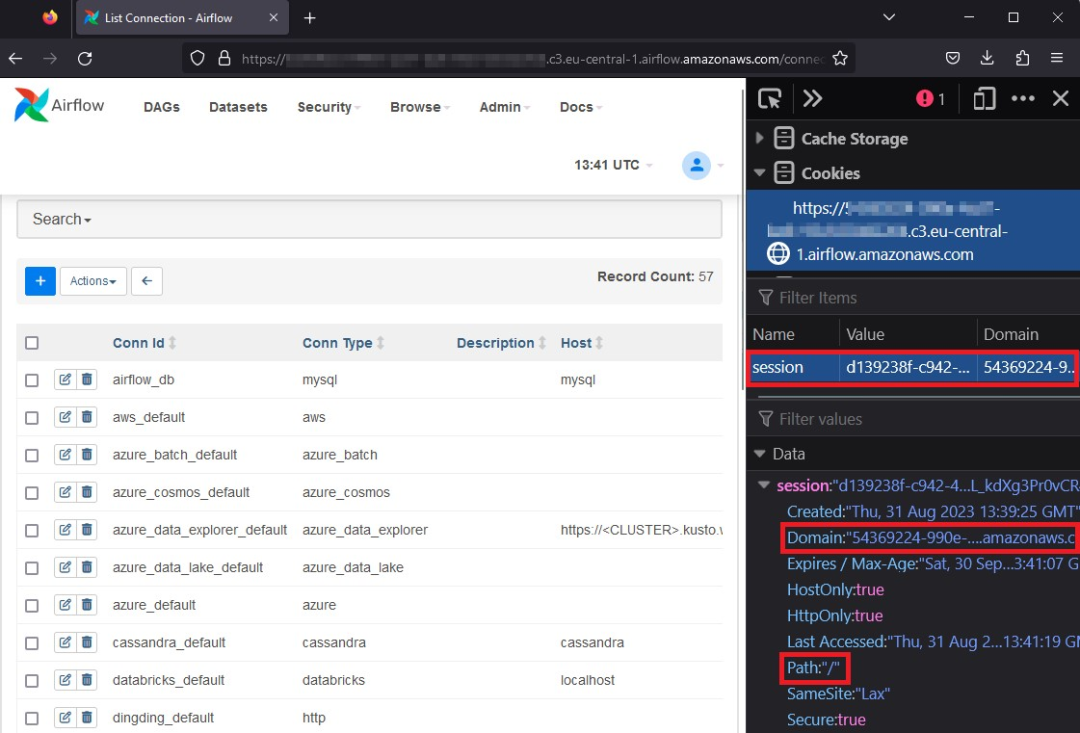

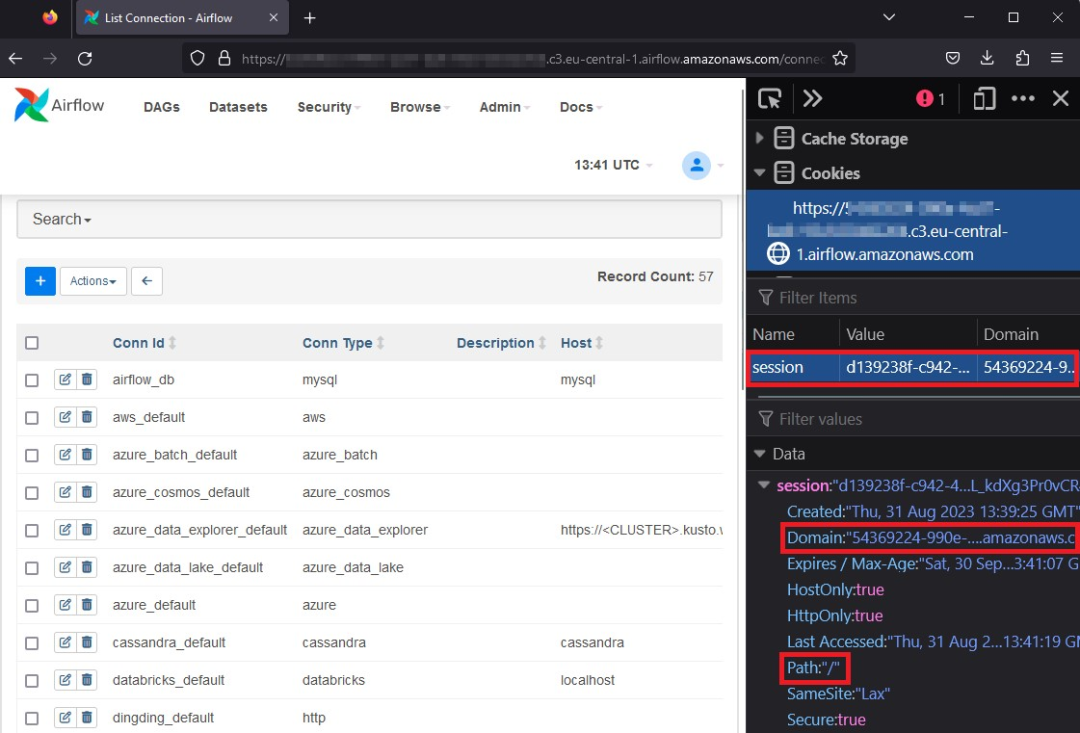

上周四,Tenable Research的安全研究员发布了一篇博客文章,上面披露了亚马逊云服务(AWS)Apache Airflow的一个安全漏洞细节。这一漏洞可能被黑客利用来劫持受害者会话、实施远程代码执行攻击等。这个漏洞名为“FlowFixation”,现已被AWS修复,由于这是一个云漏洞,不需用户另外采取任何措施。该漏洞存在于AWS工作流编排工具Managed Workflows for Apache Airflow (MWAA)中,漏洞源自AWS MWAA的Web管理面板上的会话固定、AWS服务器的错误配置,可能导致one-click会话劫持。攻击者会先在自己的AWS服务器上托管恶意代码,然后诱使受害者访问自己的服务器,触发托管脚本将带有攻击者会话ID的cookie插入受害者的浏览器。以此获取到对受害者的网络面板的访问权限后,攻击者就能够查看潜在敏感的工作流数据,实施远程代码执行(RCE)攻击,并可能在其他服务之间实现横向移动。Tenable指出,共享架构(多个客户共享相同的父域名)容易被攻击者利用来执行同站攻击、Cookie Tossing,而这种风险可以通过简单的防护措施——公共后缀列表(Publix Suffix List,PSL)来减轻。PSL是由Mozilla建立并维护的社区倡议,通过阻止共享相同后缀子域的Cookie,可使注册在其中的域名避免同站攻击风险。Tenable发现,多个AWS、Azure和GCP域名未注册在PSL中,于是便向亚马逊、微软和谷歌报告了这一问题及其风险。AWS和Azure已经通过将错误配置的域名添加到PSL来解决这一问题,Google Cloud则表示该问题未严重到需要修复。编辑:左右里

资讯来源:tenable、scmagazine

转载请注明出处和本文链接

权限提升(escalation of privilege)

任何攻击者或利用,将他们的访问权限从正常的用户账户扩展到管理员特权。

文章来源: https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458548995&idx=2&sn=eea5aeafd6e1bb9fb005b7bf21837a38&chksm=b18d4b8986fac29f3176d7a883999b36db65f53416c5640e5e948ffc49298c494ea8fcbe31cc&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh